El archivo hosts es un viejo conocido para quienes llevan años utilizando Windows. Este archivo, ubicado en la ruta C:\Windows\System32\driver\etc\hosts\ permite realizar muchas modificaciones en Windows 10, incluyendo bloquear la telemetría de Windows 10 para evitar que Microsoft espíe tu actividad dentro del sistema operativo (siempre de manera anónima). Sin embargo, ahora Microsoft ha empezado a bloquear modificaciones al archivo hosts.

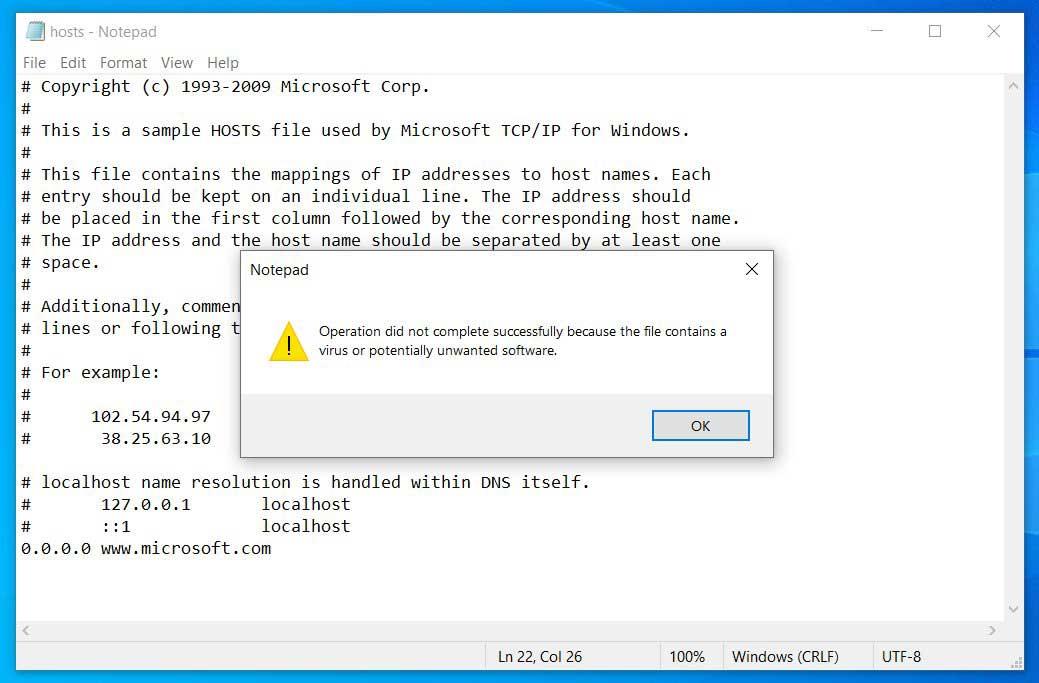

El funcionamiento del archivo hosts es bastante sencillo. Este archivo, que requiere de permisos de administrador para ser editado, se utiliza para resolver dominios a direcciones IP sin utilizar el sistema de DNS. Gracias a ello, podemos asignar una dirección IP como 127.0.0.1 o 0.0.0.0 a una dirección web para evitar que nuestro ordenador realice una conexión con él.

Por ejemplo, si añadimos la línea 127.0.0.1 www.google.es al archivo hosts, no podremos acceder a Google porque nuestro navegador estará intentando conectarse a la dirección 127.0.0.1, que es la IP local de nuestro ordenador.

Windows Defender bloquea cualquier dirección con la palabra «microsoft»

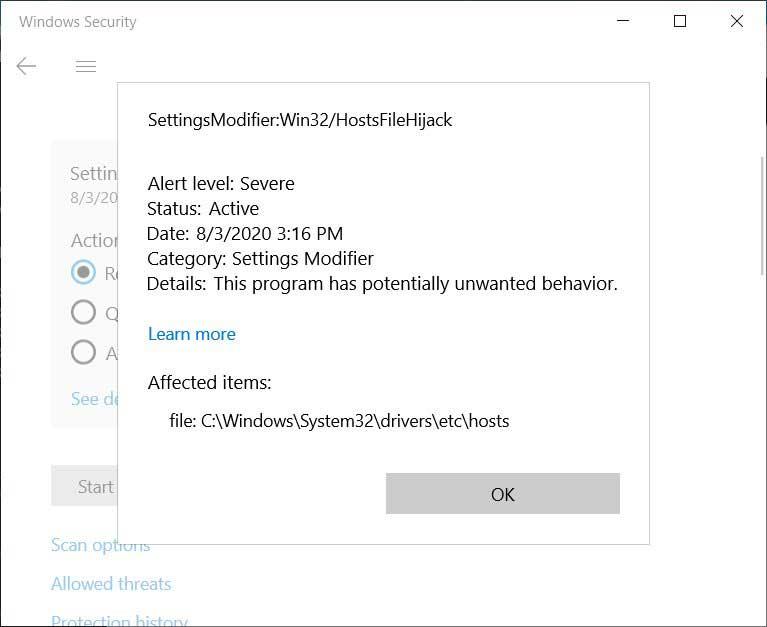

Desde finales de julio, muchos usuarios han empezado a ver que Windows Defender detecta los archivos hosts modificados como si fueran una amenaza llamada «SettingsModifier:Win32/HostsFileHijack«. Cuando miras los detalles de la amenazada, tan sólo se muestra el grado de alerta, la fecha, y que hay una modificación de ajustes.

El problema es que esto sólo es detectado cuando se introducen determinadas direcciones IP. Cuando introducimos algunas tan inocuas como Google.com o similares, no hay ningún problema. Sin embargo, si introducimos 0.0.0.0 www.microsoft.com, entonces es cuando salta la alerta con Windows Defender.

Así, parece que Microsoft ha actualizado Windows Defender para que pase a detectar cuándo un usuario ha hecho cambios para bloquear direcciones que contengan la palabra Microsoft o que estén relacionados con Microsoft. Desde Bleeping Computer afirman que introducir las siguientes URL hace saltar Windows Defender:

- www.microsoft.com

- microsoft.com

- telemetry.microsoft.com

- wns.notify.windows.com.akadns.net

- v10-win.vortex.data.microsoft.com.akadns.net

- us.vortex-win.data.microsoft.com

- us-v10.events.data.microsoft.com

- urs.microsoft.com.nsatc.net

- watson.telemetry.microsoft.com

- watson.ppe.telemetry.microsoft.com

- vsgallery.com

- watson.live.com

- watson.microsoft.com

- telemetry.remoteapp.windowsazure.com

- telemetry.urs.microsoft.com

En el caso de que le digas a Windows Defender que quieres eliminar la amenaza, volverá a dejar el archivo hosts por defecto sin las modificaciones que hemos añadido. Si queremos que se mantengan las modificaciones que hemos hecho, podemos darle a «permitir» a esta amenaza, aunque con esto estaríamos permitiendo cualquier modificación al archivo; incluso las maliciosas.

Utiliza otro antivirus mejor

Microsoft parece que está haciendo esto para evitar lo que hacen programas como O&O ShutUp10, que modifican el archivo hosts para bloquear las direcciones de telemetría de Microsoft. Bloquear este tipo de modificaciones tiene sentido contra un malware, ya que por ejemplo un atacante puede sustituir la dirección IP de nuestro banco y poner una controlada por él para que, cuando visitemos la web, accedamos a la que él controla y no a la real. Sin embargo, que sólo salte el antivirus cuando introducimos direcciones de Microsoft es una jugada bastante sucia por parte de la compañía.

Por tanto, aunque Windows Defender ha ido mejorando su protección en los últimos años, es recomendable que utilicéis otro antivirus mejor que no realice este tipo de bloqueos arbitrarios para evitar que la compañía os espíe.