La tecnología y todos los avances que se van produciendo en ella son una maravilla, y hacen que nuestra vida sea mucho más sencilla. Por desgracia, todos estos avances siempre suelen tener una «consecuencia» indeseada, que es la presencia de hackers o ciberdelincuentes que buscan cómo aprovecharse de ellos. Nos puede salir muy caro sí nos cruzamos con uno de ellos, y de hecho a nivel empresarial es común que lo intenten con el llamado Business E-mail Compromise o BEC.

Hoy en día el correo electrónico es la principal vía de comunicación empresarial que existe, tanto dentro de la propia empresa como entre unas y otras. Es muy importante mantener estas cuentas de correo con una seguridad suficiente para evitar problemas, ya que de hecho si un ciberdelincuente consigue hacerse de alguna forma con sus credenciales puede crear problemas de todo tipo. Así es como funciona el BEC, o como se conoce en español, correo electrónico corporativo comprometido, y te contamos a continuación como funciona.

Un timo «simple» que no es fácil de percibir

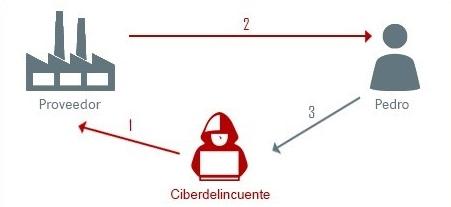

Si somos autónomos o tenemos una empresa estaremos acostumbrados a recibir continuamente correos electrónicos de proveedores donde estos nos adjuntan facturas. Es algo normal del día a día, y es precisamente por ello que es tan peligroso. Los ciberdelincuentes atacan precisamente las cuentas de correo de empresas proveedoras, interceptando los datos que estas nos mandan y cambiándolos por otros controlados por ellos. Se trata de una forma de hacerse pasar por ellos, similar en cierto sentido al phishing.

Nosotros, que como hemos dicho un poco más arriba estamos tan habituados a este proceder, recibiremos una factura con una serie de datos bancarios para poder pagarla, y como es lógico procederemos a ello. El problema será que estamos abonando una factura a una cuenta que es propiedad del ciberdelincuente. Es muy frecuente no darse cuenta de que hemos «caído» en este timo hasta que la empresa a la que supuestamente le habíamos mandado el pago nos lo vuelve a reclamar.

La forma de proceder de estos indeseables generalmente suele ir por dos vías. La primera de ellas es atacar nuestro propio correo, estableciendo reglas de entrada para que cuando llegue un correo de un proveedor se reenvíe a una cuenta elegida por el ciberdelincuente, y este además se almacene en una carpeta oculta para que nosotros no lo veamos. Este se crearía una cuenta con un dominio similar al del proveedor, por lo que estaríamos completamente a su merced si no nos damos cuenta.

La otra vía de proceder consiste en atacar el correo del proveedor. En este sentido, el ciberdelincuente generaría una regla de salida para que los correos con facturas vayan a parar a una cuenta generada por él para la ocasión. Este timo es aún más difícil de detectar, porque los correos con facturas «falsas» podrían provenir del correo verificado del proveedor.

¿Cómo podemos evitar este timo?

El Instituto Nacional de Ciberseguridad nos da una serie de recomendaciones para que podamos evitar este timo. Es importante que las tengamos todas en cuenta, ya que la mayoría también nos van a evitar poder caer en otros timos diferentes. Los consejos son los siguientes:

- Ten mucho cuidado con tu cuenta de correo corporativa

Puede sonar un poco obvio, pero este tipo de cuentas generalmente suele manejar información mucho más sensible, por lo que es fundamental que no las utilicemos a la ligera. En este sentido, lo que debemos hacer es no registrarnos con este correo en webs «extrañas» ni en concursos, así como evitar usarlas en nuestras redes sociales.

- Configurar y actualizar

Para llevar la seguridad de nuestra cuenta de correo al día es imprescindible que revisemos la configuración de la cuenta muy a menudo, así como mantener las aplicaciones de antimalware actualizadas. También debemos considerar el cambiar la contraseña periódicamente.

- Estar alerta ante posibles fraudes

Si no estamos seguros de la fiabilidad de un correo, es interesante que acudamos a un canal de comunicación diferente al correo para asegurarnos de que la información que contiene no sea un timo. También debemos aprender a identificar correos sospechosos y a tener mucho cuidado con los enlaces o los archivos adjuntos.

- Utilizar herramientas y configurar protocolos para detectar posibles timos

Para ello, deberíamos instalar y monitorear el tráfico con herramientas IDS e IPS o UTM. El propio Instituto tiene una serie de recomendaciones destinadas para usuarios más avanzados, aunque los puedes consultar si quieres en su página web.