A estas alturas la mayoría de vosotros conocéis a grandes rasgos el funcionamiento y el anonimato que nos proporciona de red Tor. Sin embargo, aunque nos encontremos dentro de la misma, existen técnicas que permiten descubrir nuestra dirección IP real en el caso de que no hayamos tomado las medidas oportunas.

Básicamente existen dos tipos de ataques para llevar a cabo este tipo de tareas, los que se encuentran del lado del cliente, es decir desde el navegador web, y los que se encuentran en la propia red de Tor. En lo que se refiere al primero de los casos, es decir la vulnerabilidad local, diremos que ya se filtraron documentos de la NSA en los donde se hablaba sobre la explotación de vulnerabilidades en Firefox, que es precisamente el navegador base de Tor Browser, aunque dependiendo de la versión del navegador había unas vulnerabilidades u otras.

Otro fallo de seguridad es Adobe Flash, ya que crea un canal de comunicación dedicado hacia el servidor y se puede capturar la dirección IP real del ordenador, por lo que los desarrolladores de Tor Browser lo excluyeron de su navegador. Tal y como nos comentan desde RedesZone, otro error viene a través del protocolo WebRTC. Para terminar con el apartado local, cabe mencionar que HTML5 nos ha traído unas imágenes canvas diseñadas para crear imágenes en mapa de bits con la ayuda de JavaScript. Al renderizarlas se podrían ver datos del usuario como el navegador, componentes hardware instalados, sistema operativo utilizado o diversas configuraciones software. Por esta razón Tor Browser permite bloquear estas imágenes, aunque también os recomendamos deshabilitar JavaScript en la medida de lo posible.

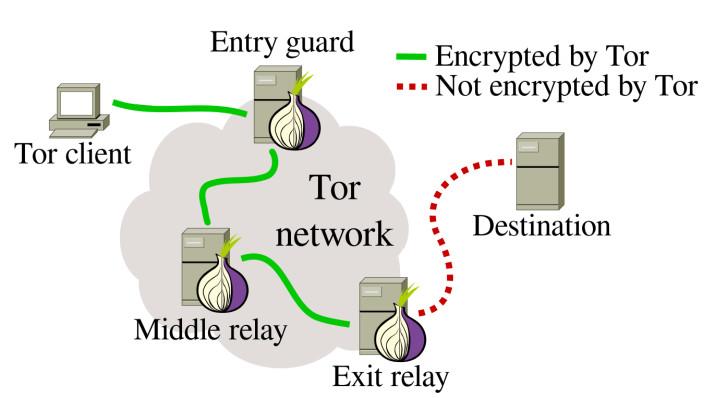

Por otro lado, en lo que se refiere a los fallos de seguridad en los servidores Tor, nosotros como usuarios no tenemos control alguno sobre ellos, por lo que tendremos que confiar en la propia red. En Tor existen nodos intermedios por donde la información va cifrada y nodos finales que son precisamente el punto débil de la comunicación, ya que es donde la información se descifra. Por ello es en este punto donde podría haber filtraciones. Además, en los nodos de salida se puede inyectar código malicioso en los archivos binarios que los atraviesan haciendo un Man In The Middle (MITM). Pero hay que tener en cuenta que cualquier actividad de manipulación de tráfico en un nodo de salida es fácilmente identificada y el mismo se incorpora a una lista negra.