Un nuevo ataque web que proviene de Brasil está cambiando la configuración del sistema de nombres de dominio en routers domésticos para dirigir el tráfico hacia servidores DNS de páginas de phising.

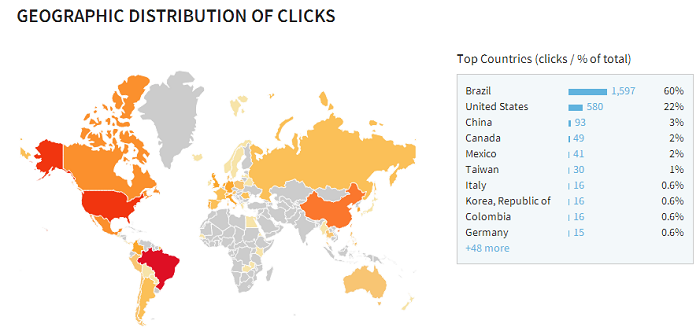

El ataque web que nos ocupa en estas líneas, como muchos otros, comienza con un mensaje de correo electrónico que nos invita a hacer clic en un enlace, desde el cual comienza la «infección» de la víctima. Una prueba de lo «bien pensado» que está correo electrónico es, sin duda, la efectividad que está alcanzando en la persecución de su meta, y es que se está accediendo a los enlaces web maliciosos por más de 1000 clics de forma diaria. Aunque la mayoría de los afectados son usuarios de Brasil, también en Estados Unidos y China están registrándose víctimas, además de otros países como, evidentemente, España.

Nuevamente, la pornografía se convierte en el anzuelo para víctimas potenciales de este ataque basado en web. Mientras estamos visitando la página web a la que nos ha llevado el mensaje de correo electrónico, en nuestro ordenador se están ejecutando gran cantidad de scripts. Durante este proceso cabe la posibilidad de que nos sea solicitada la contraseña y el nombre de usuario de nuestro punto de acceso inalámbrico, lo cual, en realidad, sería lo mejor que podría ocurrirnos.

Es conveniente cambiar la configuración del router por defecto

Como adelantábamos, en un momento determinado es posible que nos sea solicitado el nombre de usuario y la contraseña de nuestro punto de acceso inalámbrico, lo que quería decir que los scripts han fallado en su intento por acceder a la configuración del router. Y es que, cuando esta petición emerge, es porque el script ya ha tratado de utilizar las siguientes combinaciones de nombre de usuario – contraseña:

admin – admin

root – root

admin – gvt12345

Aunque no son las únicas, y concretamente la última corresponde sólo a una cantidad de usuarios minoritaria -de Brasil, solamente-, estas combinaciones son las más repetidas -por defecto- a nivel internacional, por lo que probablemente resultarán en acierto si no nos hemos encargado de cambiar la configuración de forma manual Evidentemente, tampoco debemos introducir nuestras credenciales en ningún sitio web que las solicite.