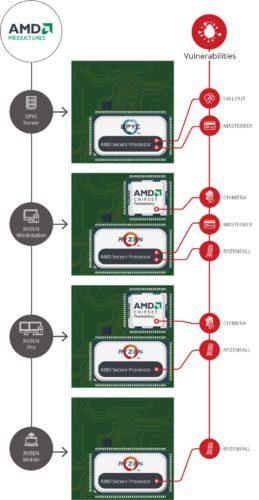

A principios de año se generó un gran revuelo con las vulnerabilidades de Spectre y Meltdown, que entre otras cosas permitía acceder a la zona más segura de procesadores de Intel y AMD. Estos fallos afectaban sobre todo a chips de Intel, que requerían parches que afectaban ligeramente al rendimiento. Sin embargo, la que se ha visto afectada de lleno ahora ha sido AMD, con hasta 13 vulnerabilidades críticas en sus procesadores Ryzen y EPYC.

Ryzenfall, Fallout, Chimera y Masterkey: 13 vulnerabilidades gravísimas

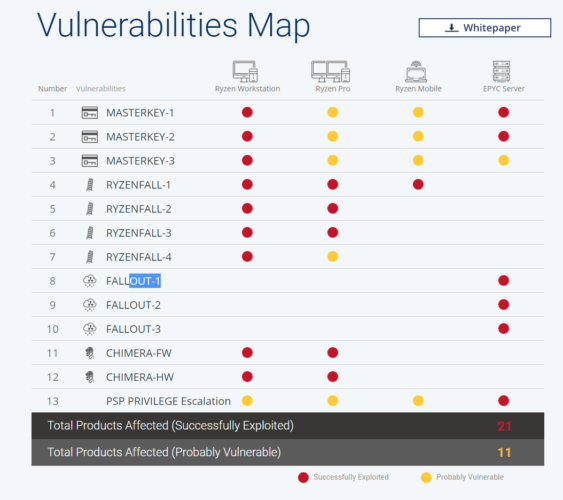

Todas estas vulnerabilidades afectan a la microarquitectura Zen, y son igual de graves que Meltdown y Spectre. Estas vulnerabilidades se han dividido en cuatro grupos debido a la similitud a la parte del procesador que explotan. Sus nombres son Ryzenfall, Fallout, Chimera y Masterkey.

Todas estas vulnerabilidades se encuentran actualmente sin parchear, y ponen en un riesgo considerable a los ordenadores que usen procesadores AMD con arquitectura Zen. Un malware que se aproveche de estos fallos puede mantenerse en el ordenador incluso después de reiniciarlo o después de reinstalar el sistema operativo, además de ser prácticamente indetectable por los antivirus.

Los investigadores israelíes de CTS-Labs que han descubierto las vulnerabilidades afirman que la presencia de estos fallos demuestra una gran indiferencia por parte de AMD en cuando a los principios básicos de seguridad, demostrando que no se han tomado las suficientes medidas de seguridad, auditoría y control de calidad en la compañía con esta nueva arquitectura.

Masterkey

La primera de estas vulnerabilidades afecta a la función Secute Boot, que comprueba que no haya ningún software malicioso instalado antes de iniciar el ordenador. Masterkey se salta este fallo infectando la BIOS, lo cual se puede hacer desde Windows con permisos de administrador.

Es una especie de pescadilla que se muerde la cola, porque normalmente el Secure Boot se encarga de comprobar que nadie ha modificado la BIOS con software no firmado. Sin embargo, esta vulnerabilidad permite saltarse eso aprovechando bugs en el procesador de metadatos del Secure Processor. Esto permite esconderse del antivirus, ya que el antivirus tiene acceso a la CPU, pero no al Secure Processor, en el cual se esconde el malware.

Ryzenfall

La segunda vulnerabilidad es Ryzenfall, la cual permite ejecutar también código en el Secure Processor, y se mantiene en ejecución mientras el ordenador está encendido. Accediendo a esta parte, los atacantes pueden acceder a partes de la memoria que en teoría están protegidas e inyectar malware ahí. También pueden desactivar las protecciones SMM que evitan el flasheo de BIOS no autorizadas.

A través de esta vulnerabilidad es posible saltarse el Windows Credential Guard y robar credenciales de red, gracias a lo cual el malware se puede expandir por otros ordenadores de la red. Esta vulnerabilidad se puede aprovechar de manera conjunta con Masterkey para instalar malware persistente en el Secure Processor, dando lugar a espionaje industrial.

Fallout

Esta vulnerabilidad sólo afecta a los procesadores EPYC para servidores. Para aprovecharse de ella es necesario tener permisos de administrador, y sus efectos sin bastante similares. Un atacante que se aproveche de Fallout puede tener acceso a regiones ocultas de la memoria del Kernel y de gestión de la RAM y el procesador, lo cual no debería ser accesible ni con permisos de administrador. El vector de ataque es diferente, pero las consecuencias son las mismas que con Ryzenfall.

Chimera

El último de ellos ha sido bautizado como Chimera. Esta vulnerabilidad ataca al chipset de la placa base, como el más reciente X370 de alta gama de AMD. El diseño de seguridad de este chipset fue subcontratado a ASMedia, que pertenece a ASUS. Esta compañía se encarga, entre otras cosas, de los chips PCI o USB 3.0 de algunas placas base, y en el pasado ya se la ha multado por falta de seguridad en algunos de sus productos.

Tanto es el descuido de ASMedia, que al parecer hicieron un “copia y pega” de código que tenían previamente, y el cual ya incluía vulnerabilidades no parcheadas. El fallo más grave es que hay una puerta trasera que permite a un atacante acceso completo al chipset si conoce la clave de acceso correcta. Esto le permite ejecutar código arbitrario dentro del chipset, y puede usar el DMA (Direct Memory Access) del sistema para leer y escribir en la memoria del sistema, pudiendo inyectar malware en el sistema operativo.

El chipset se encarga de controlar todos los componentes y periféricos que tenemos conectados a nuestra placa base, incluyendo el teclado, ratón o controladores de red. Esto permite a un atacante instalar un keylogger para registrar todo lo que escribimos, o espiar todo el tráfico de nuestra red.

Chimera también cuenta con una segunda puerta trasera, la cual está implementada en el diseño físico del chip y no puede ser mitigada mediante ninguna actualización de software. De hecho, los investigadores dejan abierta la posibilidad de que AMD se vea obligada a retirar del mercado las placas base afectadas, e incluso solicitar la devolución de las que ya han vendido para su reemplazo.

Tarjetas gráficas AMD también afectadas

Las tarjetas gráficas AMD Vega usan la misma implementación del Secure Processor que los chips Ryzen, por lo que es altamente probable que las gráficas también estén afectadas. A través de la tarjeta gráfica también sería posible acceder al DMA y poder realizar los ataques mencionados como Chimera.

Los investigadores han abierto la web amdflaws.com, en la cual explican todos estos fallos de seguridad. Afirman que habían avisado a AMD con 24 horas de antelación para que ofrecieran declaraciones sobre las vulnerabilidades, pero no han llegado a responder a tiempo. Esta práctica seguramente será muy criticada, porque normalmente es mejor avisar a la compañía con el mayor tiempo posible para que tenga suficiente tiempo para parchearlo (normalmente la cortesía es de 2 o 3 meses).

AMD, de momento, ha dicho que la seguridad es una prioridad absoluta en sus productos, y que trabajan constantemente para ofrecer la mayor seguridad posible en ellos. Actualmente se encuentran investigando este informe para entender lo que en él se publica, y lanzarán más adelante un comunicado sobre él.