Malhechores, vándalos, terroristas, espías, ladrones, delincuentes… ¿Es esto la Deep Web? Pues no. La Deep Web, sin entrar en detalles técnicos todavía, se define por el contenido web no indexado por motores de búsqueda. Su estructura dificulta el rastreo por parte de los bots, y el mayor atractivo de este estrato inferior a Internet es, sin duda, la protección de la privacidad. El cliente, que eres tú, quien navega por la Deep Web, está protegido. ¿Soy completamente anónimo en la Deep Web?

Si hay que hablar rápido sobre la Deep Web, sí, podemos decir que los delincuentes están protegidos en la parte más oscura de Internet. Ahora bien, si hay que decir verdades, hay muchos matices en seguridad que deberían ser explicados. La pregunta es fácil, ¿estámos a salvo, o no? La vía de acceso a la Deep Web es el navegador Tor Browser, aunque existen otras soluciones, y no es más que una versión modificada de Firefox, con particularidades diseñadas para impedir el rastreo del tráfico de intercambio entre cliente – servidor.

Tu anonimato en la Deep Web depende de ti

En la Deep Web está todo dispuesto para ser anónimos desde un extremo hasta el otro, siendo uno de ellos tú (cliente), y el otro el servidor con que intercambias información. Utilizando las herramientas y configuración de Tor Browser por defecto, sí estarás protegido, pero modificar Tor Browser a nivel ajustes internos, o bien tocar donde no debes cuando navegas por la Deep Web, te puede llevar a perder ese anonimato y quedar completamente al descubierto.

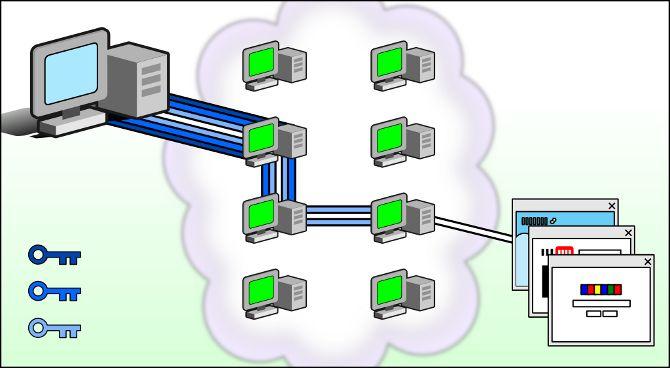

Eres un nodo, y existe otro nodo que se deja la piel por ti

Ayer lo explicábamos, la estructura de Tor funciona según nodos, donde tú eres el origen y hay varios nodos intermediarios o relés, y en esta cadena el último eslabón se llama nodo final o de salida. El último de ellos es el que descifra los datos que has transferido e intercambia la información con el servidor, luego es el que descubre su dirección IP sin desvelar información sobre ti. Ahora bien, el mensaje que has transmitido es información que, en el último extremo, se ha descifrado.

Protección máxima sobre el tráfico, menor sobre los datos

Los datos se han cifrado con un sistema asimétrico y en varias capas en la transmisión entre nodos intermediarios hasta el eslabón final, pero este último nodo descifra el paquete. El origen del tráfico, que eres tú, queda protegido en tanto que los nodos han filtrado el extremo inicial. Ahora bien, se puede interceptar la información transmitida al servidor (nodo final > servidor), luego somos vulnerables en tanto que el mensaje nos delate.

Tu anonimato depende de ti, y de nadie más

Si el origen se desconoce por el tráfico indirecto y cifrado, pero el mensaje es posible interceptarlo con técnicas avanzadas, es en este punto en el que eres vulnerable. Tu mensaje puede hablar de ti, o no. Según explican en el proyecto de desarrollo de Tor Browser, se deshabilitan complementos de rastreo e identificación del usuario, concretamente todos los siguientes:

- Java.

- Javascript.

- Adobe Flash.

- Adobe Shockwave.

- QuickTime.

- RealAudio.

- ActiveX.

- VBScript.

- Todas las aplicaciones binarias.

Además de los complementos web anteriores, frecuentes en la Internet superficial, hay otros factores que pueden romper tu anonimato en la Deep Web. Iniciar sesión en servicios online con tus credenciales son un torpe destape por tu parte, luego no tiene sentido hacer algo así. Por otra parte, utilizar tarjetas de crédito y cuentas bancarias rompe con el sistema de protección de la privacidad. Hay otros factores determinantes, como el idioma del navegador, que debería dejarse en su ajuste por defecto (inglés) o el tamaño de la ventana. A fin de cuentas, se busca ser uno más, y evitar cualquier singularidad del usuario.

Respuesta corta: No, no eres completamente anónimo

Puedes serlo, pero hay que ser extremadamente meticuloso con cada movimiento que se hace en la Deep Web, y uno de los factores más determinantes para que se cumpla esta protección es la variación en la dirección del tráfico, que depende únicamente de la cantidad de nodos disponibles. En tanto que la ruta de nodos se repita de una forma relativamente regular, aunque se desconozca el origen se puede rastrear, simplemente reconociendo el tráfico en orden inverso. Precisamente por eso, Tor Project ha deshabilitado la configuración de nodos de forma manual, algo que hemos podido hacer durante años a través del archivo torcc. Por otra parte, también se han cerrado las puertas para la configuración del nodo de salida.