Las redes WiFi públicas están en prácticamente todas partes y nos ayudan a ahorrar datos de nuestra tarifa si queremos navegar por Internet, trabajar o incluso ver series y películas. Las usamos cuando viajamos en hoteles, aeropuertos, trenes e incluso aviones, pero también cuando estamos en nuestra ciudad para acceder a Internet desde una cafetería o un centro comercial.

Durante los últimos años, se ha convertido en un habitual que necesitemos de una conexión a una red inalámbrica para poder realizar cualquier acción con nuestro dispositivo móvil o nuestro ordenador. Cuando no tenemos ninguna forma de acceder a la red a través de nuestros datos, la mayoría de las veces únicamente tenemos como alternativa las posibles redes WiFi públicas que pueden existir a nuestro alrededor. Sin embargo, como bien sabes, este tipo de alternativas, pese a ser muy utilizadas, pueden tener una gran cantidad de riesgos que debemos tener controlados.

¿Son recomendables las redes WiFi públicas? La realidad es que no, no son la mejor opción para poder acceder a internet. Sin embargo, en muchos casos no nos queda mucho más remedio. Tienen muchos riesgos y peligros, pero vamos a explicar todo lo que debes saber sobre ellas a la hora de conectarte a una red WiFi pública. ¿Qué tipos hay? Puedes encontrar muchos modelos diferentes, pero también hay algunos trucos para conectarte de forma segura.

Tipos de WiFi públicas

Lo primero que tenemos que tener en cuenta es que no existe un único tipo de red WiFi pública. De hecho, en función de la red en cuestión es posible que tengamos una mayor seguridad a la hora de interactuar con alguna de ellas o no. Dependerá de la red en cuestión que nos podamos conectar a un WiFi público de una manera u otra. Puede que se trate de una red a la que podemos acceder sin ningún tipo de contraseña, simplemente conectándonos a la red inalámbrica desde los ajustes del teléfono móvil o el centro de recursos y redes del ordenador.

Completamente abiertas

Basta con que toques en la red WiFi para empezar a usarlas. Son abiertas para todo el que pase. Puede ser en un parque con la WiFi del Ayuntamiento o en un autobús de algunas ciudades que nos permiten conectarnos sin ningún tipo de autenticación. No hace falta iniciar sesión ni registrarte ni ninguna clave.

Como mucho, nos pedirán que nos registremos o que autentifiquemos el dispositivo con algún tipo de captcha. Más que nada, para identificar que no somos un robot. Por tanto, esto es lo más que nos van a solicitar en las redes abiertas que no exijan la contraseña de la conexión WiFi. Se trata de una de las redes más peligrosas, puesto que resulta especialmente sencillo poder acceder a la misma para tratar de infectar cualquier ordenador o dispositivo móviles. Por lo que debemos tener una especial precaución.

Cerrada pero pública

No está abierta a todo el mundo, pero sí hay miles de personas o cientos de ellas. Por ejemplo, imagina que vas a un hotel en el que hay alojadas 700 personas. Todos los clientes tienen la clave del hotel y todos comparten red inalámbrica, aunque haya que haber escrito una contraseña. Puede parecer más segura que una red abierta porque nadie puede entrar “desde fuera” pero hay cientos o miles de personas compartiendo conexión y también hay muchos riesgos asociados.

En este caso, el proceso es igual que conectarse a cualquier red WiFi de casa de amigos o de tu propia casa: eliges la red desde ajustes y escribes la contraseña. Eso sí, en los próximos párrafos te explicaremos cómo marcar como Pública la red para evitar accesos desde otros ordenadores, aunque loa aconsejable es que cuides lo que haces y los datos que vas a dar.

Con usuario y contraseña

Algunas redes WiFi abiertas nos pedirán que nos registremos con usuario y contraseña para poder navegar. Es el caso, por ejemplo, de redes de aeropuertos donde piden tu correo electrónico y una contraseña para que puedas acceder temporalmente a Internet a través de ella. También es el caso de la red WiFi de Renfe que te pedirá acceder con tu número de tarjeta RENFE o tu número de billete además de con una contraseña o un correo. En ese caso, te aconsejamos que apuestes por un email que no uses demasiado y que jamás repitas una contraseña que ya has utilizado en una red social, aplicación, etc.

Que vayas a iniciar sesión con una serie de datos no implica quesean más seguras o no implica que sean necesariamente seguras ya que se trata de un registro de apenas tres segundos e igualmente estarás expuesto a otras personas que estén conectados a la misma red.

Redes sociales y likes

Hay otro tipo de redes públicas en la que la forma de conectarte a este WiFi no es a través de contraseñas ni registros, sino que tienes que compartir en redes sociales o dar acceso. Generalmente hace falta dar acceso a tu perfil de Facebook para “publicar en tu nombre”. Puede que pienses… ¿qué más da? Damos like o entramos a Facebook desde la app propia (ocurre en algunas cadenas de restaurantes y cafeterías) y ya podemos navegar.

Permitir acceso a una red social en la que tienes fotografías, datos, información personal y contactos no es la mejor de las ideas por lo que te aconsejamos que busques una alternativa. Si te quieres conectar, el proceso es similar a todas las anteriores, aunque encontraremos un botón de Facebook y otras redes sociales donde te invitan a compartir dónde estás para poder navegar por Internet.

Cómo conectarte

Todas las redes WiFi públicas anteriores se conectan de forma común: a través del WiFi de tu dispositivo. Dependerá de cada una de ellas que después tengamos que poner una contraseña o no, crear una cuenta o no, registrarnos en Facebook o no. Pero en todas debes tener cuidado.

En el teléfono móvil

- Abre los ajustes de tu teléfono móvil

- Ve al primer apartado: WiFi

- Busca la red correspondiente a la que vas a conectarte

- Toca sobre ella

- Espera unos segundos

- Ya puedes empezar a navegar

En caso de tener contraseña, basta con ponerla y empezar a navegar. Puede que sea abierta y tengas que registrarte, pero sigue los pasos anteriores, abre el navegador de tu teléfono móvil y aparecerá la página de registro de la misma.

En el ordenador

- Ve a la barra de Inicio de Windows

- En la esquina inferior derecha, haz clic sobre el icono de WiFi

- Aparecerán las redes disponibles o cercanas

- Elige la que quieras

- Conéctate

Tendrás que poner una contraseña en el caso de algunos hoteles o conferencias, como hemos explicado. Si es abierta y necesita registro, tendrás que ir al navegador y acceder a iniciar sesión como te explicamos en el próximo apartado.

Inicia sesión

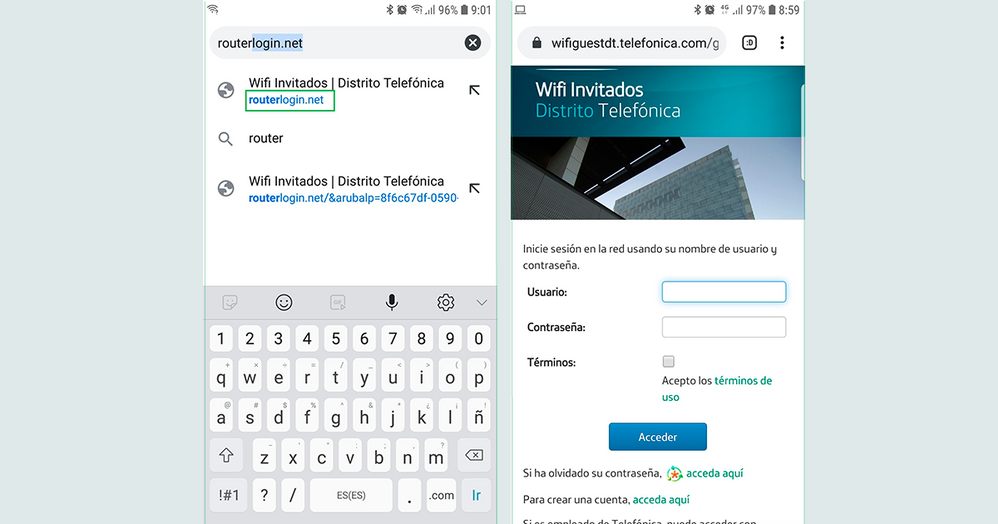

En esta opción, si quieres que aparezca la página web de inicio de sesión en un lugar público, puedes hacerlo. Generalmente aparece automáticamente cuando abrimos el navegador en el teléfono móvil o el ordenador, pero no siempre lo conseguimos. Por suerte, hay un truco que podemos usar para forzar que aparezca la página de inicio para iniciar sesión en el router de ese hotel, restaurante, etc.

Para ello, los tres pasos que debemos seguir son:

- Abre el navegador en tu teléfono móvil o en el ordenador.

- Escribe routerlogin.net en la barra de búsqueda.

- Te redireccionará a la página de inicio de sesión.

- Escribe el usuario y contraseña que tengas.

Si esta opción no sirve o simplemente quieres una alternativa, basta con que borremos la caché del navegador web, ya sea en teléfono o en ordenador. En el caso de Google Chrome, los pasos que puedes seguir son:

- Toca en los tres puntos de la esquina superior derecha.

- Abre el apartado Configuración en el menú desplegable.

- Ve a “Privacidad y seguridad” en el menú de la parte izquierda.

- Elige la opción “Cookies y otros datos de sitios web”.

- Marca las opciones que quieres borrar.

- Elimina la caché.

Red privada y red pública

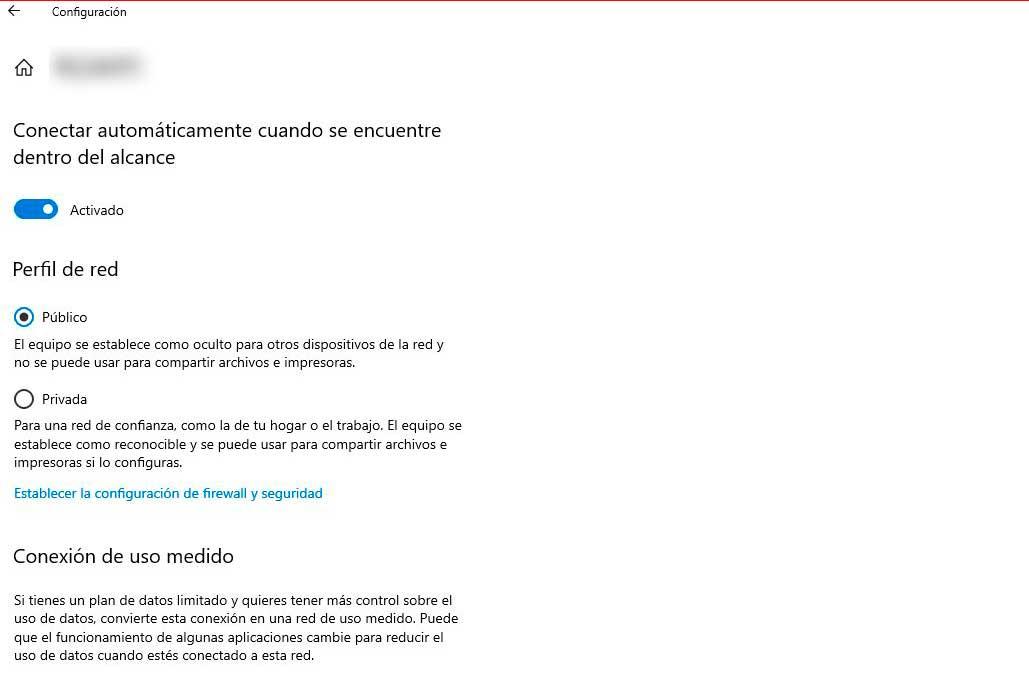

Windows 10 nos permite elegir entre red privada y red pública cuando nos conectamos a cualquier red inalámbrica. ¿Qué diferencia hay? La red privada está aconsejada cuando tienes el control de la red y de los dispositivos que hay en ella. En este caso, tu casa o la casa de tus padres. Pero si vas a conectarte en un hotel o en un congreso, Windows nos permite elegir la opción “red pública”.

La red pública de Windows 10 se puede elegir cuando tenemos acceso a alguna conexión WiFi que puede ser con contraseña (en tu trabajo, en un hotel privado, en una reunión o congreso) pero no sabemos si todos los dispositivos que hay conectados a la vez son fiables. En ese caso, marcamos esta opción ara que ningún equipo pueda conectarse al nuestro.

Las opciones se pueden cambiar desde la configuración de Windows si ya has marcado una u otra y te has arrepentido. Generalmente, el ordenador te preguntará a la hora de conectarte, pero puede ser que le hayas dado por error.

- Abre Configuración.

- Ve al menú “Red e Internet”.

- Abre el apartado de WiFi de tu ordenador.

Verás si el WiFi está activado o desactivado, pero también qué opciones o configuraciones tiene en ese momento. Toca sobre la red para ver las opciones y verás dos apartados o botones, como puedes apreciar en la captura de pantalla: Red Público o Privada. Cambia en caso de haberte equivocado o de haber descubierto este “truco” después de tu conexión.

Usa VPN

Si no te queda más remedio que navegar por Internet a través de una red WiFi pública, usa VPN. Lo mejor que puedes hacer en estos casos es usar una red privada virtual o VPN para tu teléfono móvil o para tu ordenador. Es especialmente recomendable si sueles trabajar con estas redes, por ejemplo, porque sueles viajar.

La VPN nos ayuda a crear una especie de túnel privado y protegido a través del cual nuestros datos viajan de forma segura. Hay VPNs de pago con las que podemos navegar sin límites o instalarlas en varios dispositivos y son lo más recomendable si vas a hacer esto frecuentemente (por trabajo, por ejemplo) Pero también hay algunas VPNs gratuitas que puedes instalar de forma puntual si simplemente necesitas navegar una vez al mes o para algo muy concreto.

No requiere ningún tipo de configuración y únicamente te conectarás a un servidor en otro país que ocultará tus datos. Lo que hace la VN o Red Privada Virtual es permitirnos navegar de forma anónima y no pueden robar tus datos, aunque haya un hacker conectado a la misma ya que tus datos viajan de forma cifrada y ese cifrado nos permite navegar sin correr riesgos.

¿Qué VPN usar? Hay muchas y puedes encontrar la que más se adapte en planes, precios o características, pero algunas de las recomendables son:

Cómo protegerte

Más allá de una VPN o si no quieres usarla, hay una serie de trucos y consejos que pueden ayudarte a protegerte. La mejor protección es no usarlas, pero no siempre vas a hacer caso a esta recomendación así que, al menos, mantente protegido si vas a navegar por redes WiFi abiertas. Ten en cuenta que no todas tienen que ser peligrosas y que no necesariamente debe haber un ciberdelincuente en la habitación de al lado en tu hotel, pero será mejor prevenir a tener que enfrentarnos a las consecuencias.

Navegación de incógnito

Esto no sirve tanto para utilizar tu propio teléfono u ordenador a la hora de navegar por Internet en una red WiFi pública sino a la hora de conectarte a un ordenador que vas a compartir con mucha gente. Por ejemplo, en la universidad. En este caso lo más adecuado es que abras una ventana de incógnito en el navegador para que no se quede registrado qué has hecho o dónde has entrado.

Ahora mismo, todo navegador que encontramos, como Chrome, Mozilla, etc. tiene la función para habilitar la navegación incógnita. De esta manera, nos permitirá navegar sin que se almacenen las páginas visitadas o las cookies, Por lo que, esta opción nos servirá en el caso de que no quieras dejar ningún tipo de rastro.

Usa un antivirus

Aunque normalmente no lo uses, conviene que tengas un antivirus instalado en tu teléfono móvil o tu ordenador para que sea capaz de detectar cualquier problema en el momento en el que “entra” en él. Así bloqueará el acceso y evitará que robe tus datos, dañe cualquier archivo, etc. Además, puedes activar el antivirus de Windows si no lo tienes instalado o activado ya o puedes descargar únicamente un antivirus en tu móvil o tablet si vas a trabajar desde un hotel, etc.

Aunque, ten en cuenta que uno de nuestros grandes aliados en el momento en el que vayamos a conectarnos a redes WiFi públicas o poco fiables, lo cierto es que una red privada virtual es la mejor medida que tenemos a nuestro alcance, es decir, a una VPN como os mencionábamos anteriormente. Más que nada, porque estaríamos creando una red privada que llega a funcionar sobre una red pública, con cada una las ventajas de seguridad que tiene una red privada.

Actualiza todo

Asegúrate que todo está actualizado porque así, en caso de haber un hacker o ciberdelincuente pendiente de ti, no podrá aprovechar agujeros de seguridad. Por esto mismo, es importante tener actualizados los dispositivos que vayamos a conectar a la red pública con los últimos parches de seguridad.

Y no solamente se aplica en el momento de usar redes WiFi abiertas, sino que es un consejo que se aplica por normal general en todo, especialmente si no quieres sufrir problemas de seguridad o robo de datos de tu dispositivo. Aunque, está claro que al usar este tipo de conexiones inalámbricas te expones más. Por lo que es todavía más necesario.

Evita usarlas para dar información, hacer pagos

No abras la aplicación bancaria cuando estás conectado o conectada a una red WiFi pública. Ni la página web del banco ni tu aplicación de pagos. Aunque, el sentido común es la clave para evitar “dramas” en Internet usando una red WiFi pública. Si no te queda más remedio que usarla o quieres ignorar los consejos, hazlo. Pero no compres por Internet estando conectado a este tipo de redes. Es completamente inseguro hacer cualquier tipo de transacción económica en una red WiFi pública así que espera a llegar a casa. Y mucho menos, como os comentábamos, abras la app del banco con un WiFi público.

Otra cosa que deberías evitar, en la medida de lo posible, es dar tus datos personales en cualquier formulario. Por ejemplo, registrarte en una app de comida a domicilio dando tu tarjeta, tu número de teléfono, tu correo electrónico o tu cuenta de redes sociales. Estos datos pueden ser usados por cualquier persona que acceda a ellos a través de esta red pública. En el mejor de los casos para enviarte publicidad. En el peor, para robarte tu cuenta o información. Tampoco mandes ningún tipo de contraseña o clave que tengas, de ninguna red social ni servicio ni de tiendas. Ni, por supuesto, la clave de tu banco. En el caso de que hayamos proporcionado cualquier tipo de información, y pensemos que puede estar comprometida, debemos tratar de actuar con rapidez y cambiar aquellas contraseñas que hayamos proporcionado.

Comprueba que se trata de una web https

Antes de acceder a una web (si no te queda más remedio, como hemos dicho ya), asegúrate que se trata de una web con conectividad https y no http. Esto nos ayuda a saber que se trata de una web segura que puede evitar que otra persona en la misma red conectada pueda acceder a los datos. No conseguirás evitarlo al 100% pero sí mejorarás la seguridad al navegar.

Además de todos estos consejos, también es muy importantes que utilicemos el sentido común cuando vayamos a conectarnos. Debemos evitar pulsar sobre cualquier enlace que pueda llevarnos a algún sitio web comprometido. Además, en este tipo de redes es recomendable que únicamente llevemos a cabo aquellas acciones que resulten necesarias en este momento, pero si podemos evitarlo, lo mejor que podemos hacer es evitar basar toda nuestra navegación en este tipo de redes.