Malas noticias para los miles de usuarios que utilizan determinados modelos de decos Android TV vendidos en el mundo entero. Según el equipo de profesionales de Dr. Web, se ha descubierto una nueva versión de un peligroso troyano que está infectando estos dispositivos. Por desgracia, como te vamos a contar, infectarse con este virus es bastante sencillo.

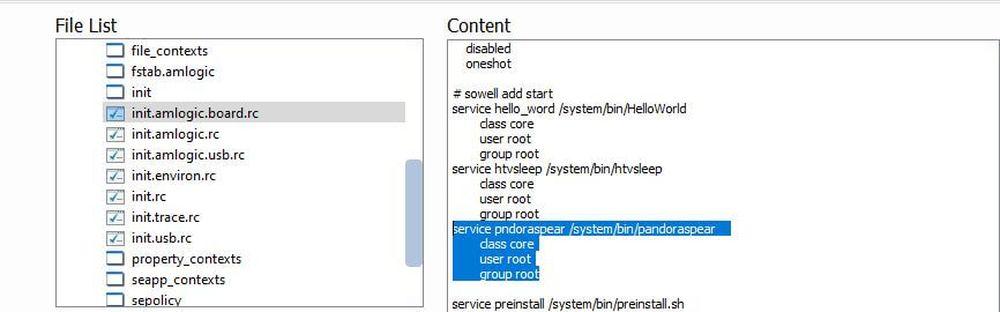

En el año 2015 se hizo muy popular un troyano conocido como Pandora, el cual derribaba las defensas de todo tipo de dispositivos para que los hackers pudieran utilizarlos a voluntad. Con el tiempo fue encontrándose con contramedidas y perdió popularidad. Por desgracia, según lo que dice el equipo de seguridad de Dr. Web en su web, Pandora ha vuelto con una nueva versión.

Ataques contra decos baratos

Hay un punto en común que tienen todos los decos Android TV que se han visto afectados por este malware: son modelos económicos. Se trata de los que habitualmente suman miles y miles de ventas en páginas como AliExpress o Amazon, dispositivos que se venden baratos y que normalmente son a los que nos lanzamos de cabeza porque ofrecen una buena relación calidad-precio. Porque ya se sabe que, en muchos casos, no necesitamos nada demasiado pomposo para ver la televisión y usar otras aplicaciones.

Algunos de los modelos que se han visto afectados son los siguientes: H96 Max X3, MX10 Pro 6K y Tanix TX6 TV Box, pero no son los únicos. No vamos a enlazar a ellos por motivos obvios, pero si echas un vistazo en el catálogo de Amazon no tendrás ningún problema en encontrarlos. Por ello, es importante que compruebes que no sea el deco que estés utilizando en tu día a día. Además de ser modelos económicos, hay otro factor en el cual coinciden: todos estos decos incluyen un procesador de cuatro núcleos que habilita a los hackers la posibilidad de llevar a cabo ataques DDoS.

¿Cómo se produce la infección?

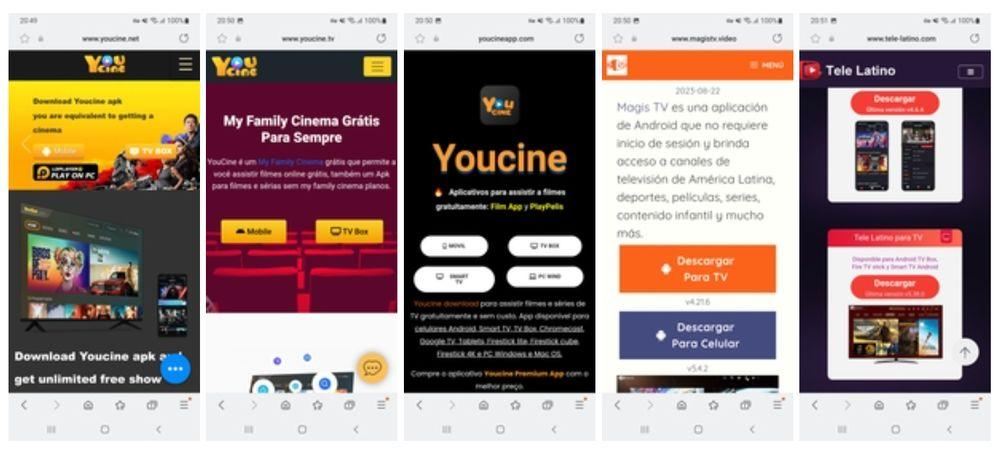

Lamentablemente, infectarse no es tan complicado como se podría desear. Este virus puede entrar en los decos de distintas maneras. La más habitual es a través de aplicaciones que se descargan e instalan en el dispositivo desde páginas dedicadas a la piratería. Ya se sabe que todo este tipo de descargas son peligrosas, puesto que la exposición a virus o a sufrir problemas es constante. Al fin y al cabo, nunca se sabe qué puede venir «de regalo» con la app que estés instalando. En este caso, Pandora está metiéndose en muchos decos desde webs piratas como estas que puedes ver en la imagen.

Otra de las vías de infección es caer ante una actualización de firmware falsa que pueda hacer que pienses que tienes que actualizar tu deco cuando, en realidad, no hay ninguna nueva versión disponible. Lo único que hace esa supuesta actualización es introducir el malware en tu equipo, dejándolo expuesto a la voluntad de los hackers que quieran abusar del dispositivo. En algunos casos, las actualizaciones de firmware se presentan en algunas páginas web como la forma de conseguir acceso a contenido ilimitado o a características que no tienes disponibles normalmente. Suelen ser mensajes como «actualiza tu firmware con este truco y verás películas ilimitadas». Otras veces se promete que, actualizando el firmware desde esa web, tu deco conseguirá ser compatible con más apps y servicios. Las promesas y engaños que usan los hackers son variados, por lo que hay muchas formas de caer en sus trampas.

En otros casos, y esto sí que es realmente peligroso, el propio troyano viene «de serie» con el dispositivo si lo has comprado a un revendedor que esté camuflando los virus para beneficiar a los hackers. El problema de estos decos Android es que normalmente los comercializan vendedores independientes y no los fabricantes directamente, así que la exposición al riesgo es elevada. Por ello, nunca está de más comprobar el perfil de los vendedores antes de hacer la compra.

El proceso de infección, una vez el malware se ha colado en el deco, es prácticamente instantáneo. Y como dicen desde Dr. Web, es una amenaza persistente. El usuario no se da cuenta de lo que está pasando a sus espaldas cuando se activa el sistema GoMediaService para que se ejecute automáticamente al iniciar el dispositivo. Después de esto, esa herramienta descomprime el virus y ejecuta varios archivos que llevan a que Pandora se establezca dentro del sistema con el archivo «.tmp.sh». A partir de ahí el virus ya se queda en modo de espera para que los hackers puedan controlar tu dispositivo a distancia realizando todo tipo de acciones de las que posiblemente no llegarás a ser consciente.