Esta herramienta gratuita te ayudará a recuperar los datos que hayas perdido por un virus

Los hackers son listos, pero los especialistas que trabajan en soluciones para frenar sus ataques son incluso más inteligentes. Así lo ha demostrado un grupo de expertos al aprovecharse de un punto débil de un famoso virus para desarrollar una herramienta que permite no solo combatirlo, sino también recuperar los datos que la infección haya eliminado.

Jaque mate. Cuando el equipo de expertos de la empresa EclecticIQ vio que un ransomware del grupo ruso de hackers Key Group estaba creando el pánico entre los usuarios, decidieron tomar cartas en el asunto. Lo que hicieron fue analizar el virus con el objetivo de encontrar un fallo que les permitiera diseñar una herramienta que lo contrarrestara.

Su misión: ayudar a las víctimas

Son muchos los usuarios que habían caído víctimas del ransomware, así que para estos veteranos de la seguridad digital era importante actuar con rapidez. Atacaron directamente a la última versión del virus que había comenzado a circular a inicios de agosto de este mismo año. Para ello bucearon en el código y vieron que su sistema de encriptado tenía un fallo que podrían aprovechar.

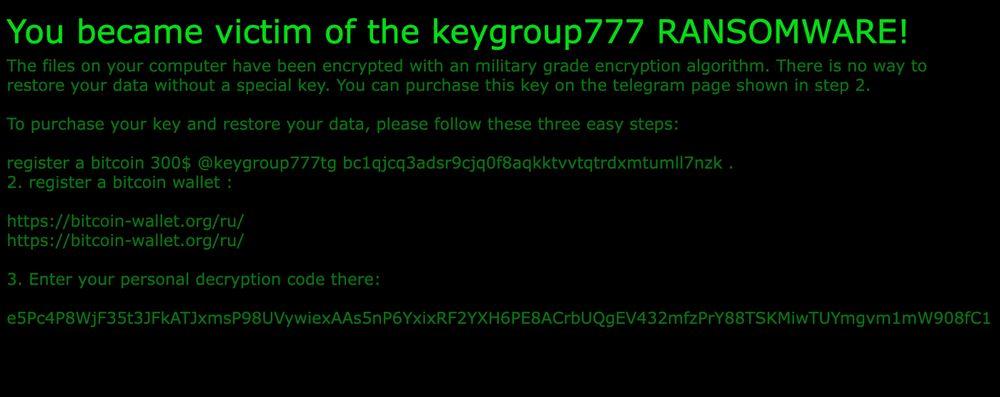

Por lo que entendemos de la comunicación que han hecho desde EclecticIQ, el descubrimiento que hicieron fue realmente satisfactorio. Porque los hackers habían remarcado de manera especial que su ransomware había sido diseñado con un nivel de encriptado AES de categoría militar que sería prácticamente imposible de descifrar. Y, cuando al analizarlo vieron que había un fallo, celebraron que el proceso de romper el virus iba a ser incluso más fácil de lo que podrían haber imaginado.

Predecible y fácil de superar

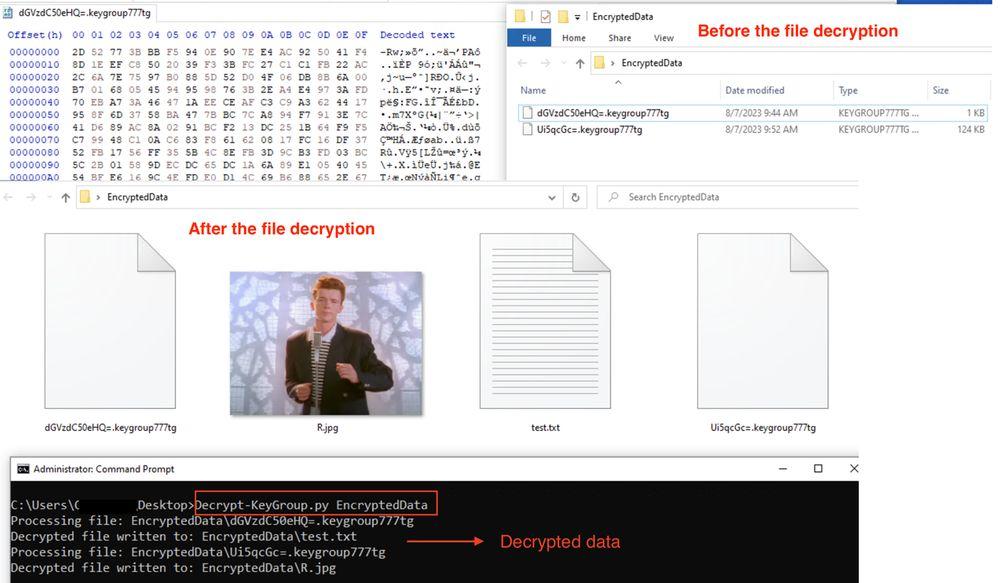

Esa fue la opinión de los expertos que encontraron el fallo del ransomware. En el momento en el que vieron la situación, comenzaron a trabajar en una solución. Sabían que el sistema de encriptado era demasiado predecible y que eso les facilitaría la oportunidad de saltárselo en poco tiempo. Descubrieron que la contraseña utilizada se encontraba derivada de una función que era fácil llegar a romper. Después de eso le dieron forma para que pudiera ser utilizado con facilidad y lo han acabado poniendo en manos de los usuarios en forma de script de Python.

Este script se puede usar con sencillez con un solo comando que indicamos a continuación: python decryptor.py /path/to/search/directory. Una vez puesto en marcha, el script se ocupará de hacer un análisis del ordenador para localizar todo aquello que esté relacionado con el virus y específicamente la extensión .KEYGROUP777TG. Lo único que hay que tener en cuenta para utilizarlo, además de disponer de conocimientos para poder ejecutar este tipo de scripts, es que es necesario cumplir con una serie de condiciones en cuanto a librerías de Python necesarias.

Se recomienda hacer la descarga del paquete cryptography, el cual se encuentra disponible en estos momentos en su versión 41.0.3. Eso habilitará las librerías que necesitarás en el proceso de ejecución del script. También es importante que hagas una copia de seguridad antes de aventurarte a usar la herramienta de limpieza, por si acaso se produjera algún tipo de problema. Hay otras indicaciones y recomendaciones que tendrías que valorar, para lo cual te recomendamos acceder a la publicación que ha hecho EclecticIQ en su blog, donde detallan todo el proceso y las instrucciones con alto nivel de detalle.

Todos los usuarios afectados por este ransomware agradecerán poder acceder a esta herramienta gratuita. No hay que olvidar que el grupo hacker Key Group está provocando grandes problemas y que inutiliza los ordenadores de los usuarios y empresas a las que infecta. Cuando se activa, el virus borra los datos del ordenador y los traslada a los servidores de los hackers, solicitando después grandes cantidades de dinero para que las víctimas puedan recuperar su información. No obstante, se sabe que estos datos acaban en grupos de Telegram y otros foros rusos en los que se vende la información al mejor postor, tanto bases de datos como incluso copias de tarjetas SIM o accesos a distancia a webcams.

La única mala noticia de todo esto y del trabajo que han realizado en EclecticIQ es que posiblemente los hackers de Key Group vayan a trabajar en una nueva versión de su virus que tenga en cuenta la reparación del error que se ha encontrado esta vez. Eso podría implicar que muchas personas vuelvan a ser hackeadas por medio de esta amenaza. Aunque confiamos en que ya sea este grupo de expertos u otro distinto encuentren la manera de seguir plantando batalla.