Si pensabas que el sistema de identificación con huella de tu móvil Android era seguro, te va a interesar conocer el descubrimiento que se ha hecho en las últimas horas. Porque un equipo de especialistas ha demostrado que, invirtiendo una cantidad ridícula, es posible saltarse esta protección y acceder a cualquier terminal dotado del sistema operativo de Google. ¿Hay que preocuparse?

BrutePrint es el nombre con el que han bautizado los investigadores de la Universidad de Zhejiang y de Tencent Labs al sistema que han descubierto con el cual pueden acceder a los móviles Android saltándose la protección con huella. A través de un ingenioso método, tienen la capacidad de desmantelar la hasta ahora férrea seguridad en la que confían millones de personas.

Usando fuerza bruta

El nombre del sistema no es una casualidad: se trata de un proceso que actúa con fuerza bruta para acabar desbloqueando el móvil «por las malas». Tras muchas pruebas, los investigadores responsables del estudio han demostrado que, haciendo uso de las vulnerabilidades CAMF (Cancel-After-Match-Fail) y MAL (Match-After-Lock) pueden entrar en todos los móviles Android en los que lo intenten.

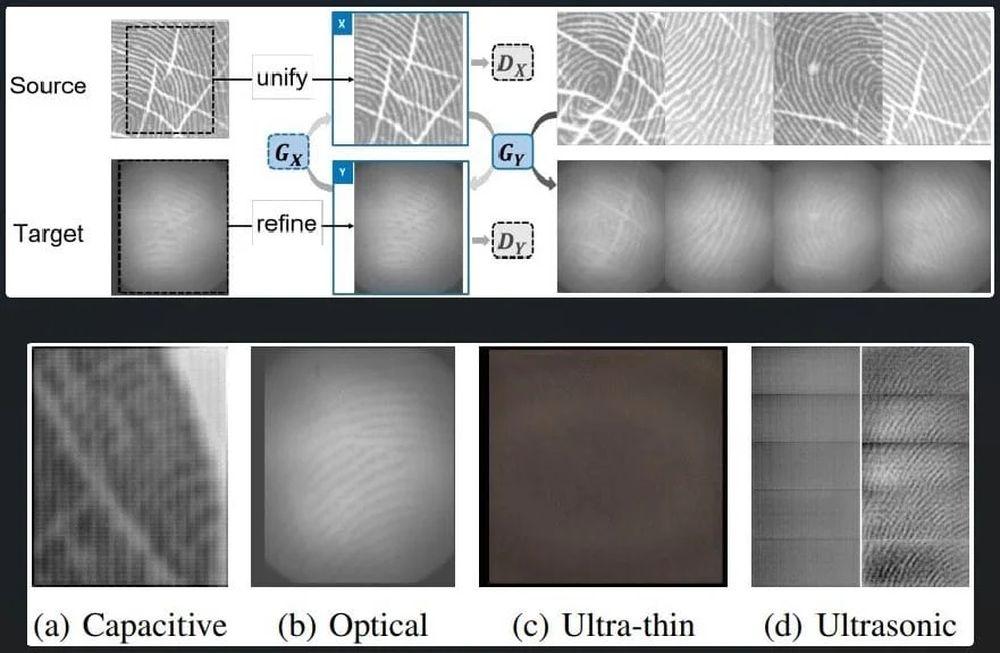

Lo más preocupante es que no solo han puesto en práctica estos sistemas de fuerza bruta, sino que también han descubierto vulnerabilidades en los propios entornos de detección de huella digital. Así, han probado con ataques MITM para poder acabar con la protección de las huellas de una manera alternativa. Esto demuestra que existen serios problemas de seguridad en los sistemas de identificación con huella digital y que los fabricantes tienen que ponerse las pilas para que no se acabe convirtiendo en un gran riesgo.

¿En qué móviles han probado?

A la hora de hacer el estudio, el cual se ha publicado en Arxiv era crítico tener la máxima variedad de resultados a fin de comprobar que lo que habían descubierto era real. Por ello, han llevado a cabo pruebas y ataques de huella digital en diez dispositivos Android y HarmonyOS de la máxima popularidad y en otros tantos modelos dotados de iOS. A la hora de la verdad, sus conclusiones han demostrado que los iPhone, entre ellos versiones como el iPhone SE o el iPhone 7, tienen un nivel de seguridad más robusto. Una de las principales diferencias se ha encontrado en la manera en la que los terminales de Apple bloquean los ataques de fuerza bruta después de una serie de intentos, lo que evita que estos puedan llegar a ser exitosos.

Sí se ha visto que los terminales iOS pueden ser sensibles a ataques CAMF, pero debido a ese bloqueo una vez se han hecho varias pruebas, los investigadores no han podido poner en práctica su sistema. Todo lo contrario ha ocurrido con los móviles Android, puesto que se permiten intentos ilimitados y al final el superar los bloqueos de seguridad por huella acaba siendo una cuestión de tiempo. En los casos en los que el móvil solo tiene una huella dactilar grabada, los periodos de tiempo que se han necesitado están entre 2,9 y 13,9 horas. Si hay más de una huella, estos márgenes se reducen drásticamente hasta una media de entre 0,66 y 2,78 horas, puesto que el sistema tiene más fácil acabar superando una de las barreras de acceso.

¿Cómo funciona?

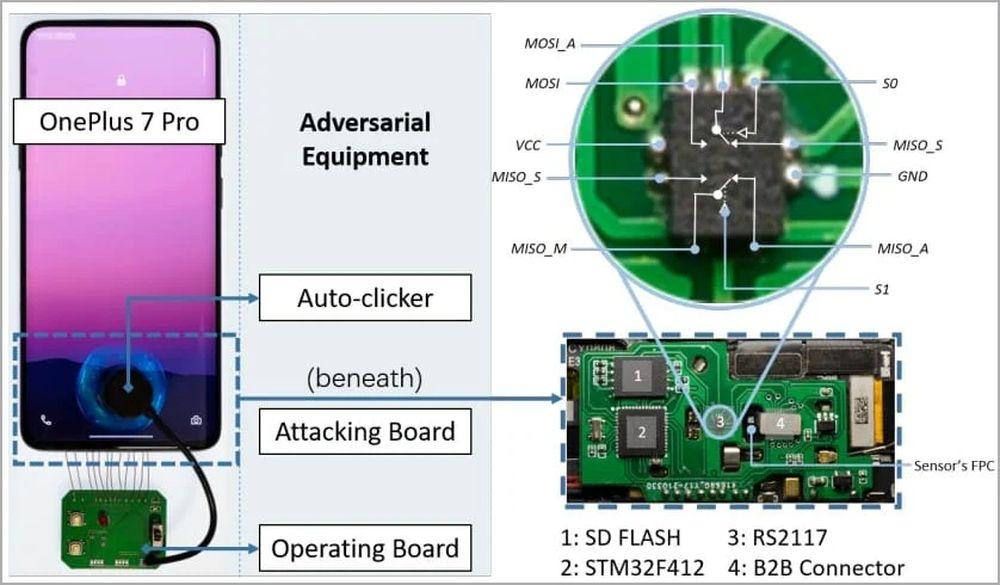

El sistema que han ideado requiere que el atacante tenga acceso al móvil de la victima. Además de esto son necesarias dos cosas. La primera de ellas es tener una base de datos de huellas dactilares que están disponibles de distintas formas a través de los medios habituales a los que tienen acceso los hackers. La segunda se trata de un equipamiento específico que hay que utilizar para realizar los ataques, pero que sorprendentemente solo tiene un coste de 15 dólares (unos 12 euros).

La técnica de la que hace uso este sistema consiste en repetir intentos de identificación con huella en el móvil objetivo utilizando un error que llega al terminal y evita que quede registro de los intentos fallidos. De esa forma, el ataque puede continuar provocando huellas sin descanso hasta descubrir la necesaria para hacer el desbloqueo. Además, también utilizan el sistema MAL que te hemos mencionado antes con la intención de engañar al móvil y que no se quede bloqueado en el proceso de los intentos de inicio de sesión.

En esta ecuación también entra en juego un sistema del que está dotado el ataque BrutePrint con el cual se modifican las huellas dactilares de la base de datos que se esté usando para intentar que coincidan con más precisión con la huella almacenada en el móvil. Eso simplifica el proceso y recorta el tiempo necesario para saltarse las defensas.

No obstante, como es necesario tener acceso al móvil del atacante, parece que este descubrimiento no será tan peligroso como se podría imaginar. Eso sí, posiblemente les dé más de una idea a los hackers para desarrollar nuevas técnicas en el futuro.

¿Hay alguna manera de prevenir esta clase de ataque?

Una de las cosas que se te puede pasar por la cabeza es que si hay una forma que de saltarse el bloqueo por huella de tu móvil es que debe haber alguna forma de evitar que esto ocurra. Estamos hablando de uno de los sistemas que parecían más seguros para todos los usuarios de un teléfono móvil, pero lo cierto es que tienes más opciones con las que puedes quedarte más tranquilo. Y todo pasa por obviar este sistema de bloqueo.

La utilización de patrones o códigos PIN siguen siendo totalmente válidos para evitar las miradas y manos indiscretas que quieren ver el contenido de tu móvil. Pero si lo que quieres es saltarte el paso de tener que acordarte de una combinación cualesquiera lo mejor es que dependas del reconocimiento facial. Si, es verdad que del uso de la cámara frontal también te tienes que fiar, pero es el precio a pagar no utilizar las huellas de tus manos ni los números.

Ni que decir tiene que para que esto pase tienen que tener acceso a tu móvil de manera física, por lo que lo mejor que puedes hacer es tenerlo siempre a la vista o en tu bolsillo.