En un informe que se hará público esta semana, el Observatorio Voto Electrónico, favorable a la implantación del voto por Internet en España, denuncia fallos de seguridad masivos en la prueba no vinculante que el Ministerio del Interior ha puesto a disposición de dos millones de votantes en este referéndum. La encargada de realizar esta prueba ha sido Indra, la misma empresa que se encargó del revocatorio venezolano. Para probar sus afirmaciones han logrado infiltrarse en el servidor que aloja los resultados de la prueba, que incluyen informaciones como los votos efectuados, las demarcaciones o los datos de los votantes.

El Observatorio Voto Electrónico considera que un sistema de votación debe cumplir tres características esenciales para ser implantado: facilitar el recuento, proporcionar más garantías de fiabilidad y confiabilidad que el sistema actual y dotar de mayor seguridad al votante de modo que, por ejemplo, un votante no nacionalista no se sienta cohibido en el País Vasco al poder votar desde casa. La prueba realizada ayer incumple los dos últimos requisitos.

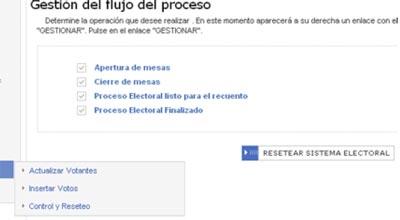

El fallo más llamativo es que el servidor está lo suficientemente desprotegido como para que los técnicos del Observatorio hayan podido acceder a la aplicación. Si se tratara de una empresa, un error de esta índole sería una violación de la Ley Orgánica de Protección de Datos. Estos son unos ejemplos de la aplicación empleada en el ministerio:

Los fallos no se reducen, ni mucho menos, a la vulnerabilidad de la aplicación de voto y la posibilidad de ver los datos de los votantes. El mismo proceso de votar es muy vulnerable. La aplicación no sigue los estándares de seguridad a la hora de identificar al votante y separar el voto de la identidad del usuario. Un código malicioso podría saber qué ha votado el usuario y cambiar su voto por otro.

El sistema sigue un protocolo de clave pública y privada como, por ejemplo, la Agencia Tributaria. En estos sistemas, la clave pública sirve para descodificar la información que se envía y la clave privada para codificarla. Con una clave pública determinada, sólo se puede desencriptar la información creada con su clave privada pareja. El usuario y sólo el usuario posee la clave privada, lo que permite garantizar su identidad. Los servidores reciben, por un lado, la clave pública para desencriptar los datos y, por otro, los datos encriptados. Al poder desencriptar los datos con la clave pública, el servidor se asegura de que el voto ha sido emitido realmente por el votante. La aplicación creada por Indra obtenía del usuario ambas claves. Eso le permitiría, hipotéticamente, utilizarlas para suplantar la identidad de los votantes.

Sin auditoría externa

Pese a pedirlo con insistencia, la OVE no recibió autorización para auditar el proceso, por lo que se ha visto forzada a realizar un estudio sin contar con las facilidades necesarias para analizar los posibles problemas del sistema de voto por Internet. Por ello, la auditoría que han realizado ha sido parcial, y una realizada más a fondo podría desvelar aún más fallos. El Observatorio ha realizado una serie de preguntas al Ministerio del Interior, a la Junta Electoral Central y a los municipios encargados de llevar adelante esta prueba que dan una idea de todos los posibles fallos de seguridad que pueden llegar a darse, y que al no realizarse una auditoría puede que hayan tenido lugar sin que se sepa.

El Observario exigirá a la Junta Electoral Central que se haga cargo del proceso de informatización del voto, exigiendo que sea sometido al escrutinio público empleando preferentemente sistemas de código abierto, que se empleen algoritmos de encriptación no comprometidos y que se deje sin valor la prueba realizada.