La seguridad de nuestros dispositivos es algo que siempre tenemos que vigilar. Esto se debe a que, si no estamos al día con los parches o soluciones para nuestros sistemas operativos, es posible que alguien pueda hackearnos con relativa facilidad. Un nuevo script llamado AutoSploit hace esto todavía más fácil.

AutoSploit: la herramienta que cualquiera puede usar para hackear

Este nuevo conjunto de herramientas, va un paso más allá de las herramientas de automatización que suelen tener los hackers. Por ejemplo, algunas herramientas permiten ir probando nombres de usuario y contraseña en diversos servicios web a partir de cuentas hackeadas previamente. Con AutoSploit, el daño puede ser mucho mayor, ya automatiza todo el proceso de buscar vulnerabilidades y encontrar el tipo de ataque necesario para aprovecharlas.

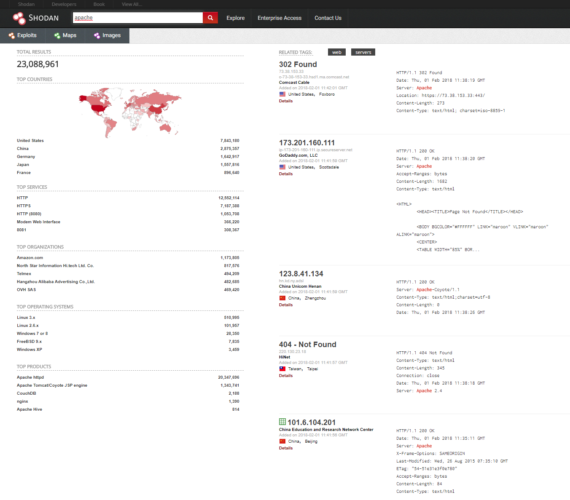

Esta herramienta lo que hace básicamente es unir varias herramientas de hackeo y diversos flujos de trabajo en un único paquete. Por ejemplo, en lugar de que el atacante tenga que buscar manualmente un objetivo y comprobar si es vulnerable, la herramienta combina Shodan (el buscador de dispositivos conectados) con Metasploit, que permite hacer pruebas de penetración para encontrar posibles vulnerabilidades aprovechables.

Esta herramienta lo que hace básicamente es unir varias herramientas de hackeo y diversos flujos de trabajo en un único paquete. Por ejemplo, en lugar de que el atacante tenga que buscar manualmente un objetivo y comprobar si es vulnerable, la herramienta combina Shodan (el buscador de dispositivos conectados) con Metasploit, que permite hacer pruebas de penetración para encontrar posibles vulnerabilidades aprovechables.

Encontrar una máquina vulnerable es tan fácil como abrir el programa y buscar “apache”. Con esto, se buscan todos los dispositivos que incluyan apache en su descripción en Shodan. A partir de ahí, se cargan los módulos de Metasploit de manera ordenada. Una vez que se seleccionan los módulos adecuados, estos empiezan a ejecutarse contra el objetivo según haga falta.

Si ya de por sí había herramientas que simplificaban el proceso de hackeo de un ordenador, con AutoSploit prácticamente cualquier persona que no tenga conocimientos avanzados puede intentar (y probablemente conseguir) hackear un dispositivo vulnerable. Incluso es posible que realicen ataques automatizados a un grupo mayor de dispositivos que de otra manera no podrían haber conseguido.

Su creador hace oídos sordos de las críticas y la publicará

Esto ha hecho que haya muchos detractores de la herramienta, porque seguro que se va a conseguir hackear. Por ejemplo, un experto de seguridad llamado Richard Bejtlich afirma que no hay ningún motivo para publicar la herramienta. El hecho de que tenga incorporada la búsqueda en Shodan lo convierte en algo fuera de lugar.

El hecho de que actualmente sea posible crear una herramienta así no significa que haya que publicarla y poner al alcance de prácticamente cualquier usuario. Su creador, llamado Vector, afirma que ese tipo de argumentos se pueden aplicar a prácticamente cualquier herramienta que sea open source, por lo que no va a desistir en su intento de publicarla. Toda la información está disponible en su página de GitHub.