Encuentran que 15.000 webcams pueden ser espiadas: España entre los afectados

Tener una cámara de seguridad en casa es algo que hacen cada vez más españoles, ya que por apenas 20, 30 o 40 euros podemos acceder de forma remota a nuestra cámara para ver que todo sigue en orden. Sin embargo, dependiendo de la cámara que uses, hay muchas que son accesibles a través de Internet sin ningún tipo de protección.

15.000 cámaras de seguridad se pueden espiar de manera remota, y algunas hasta se pueden controlar

Así lo ha descubierto Avishai Efrat, investigador de WizCase, que ha encontrado 15.000 cámaras de seguridad potencialmente inseguras dentro de hogares personales. Todas ellas son accesibles por cualquier persona con una conexión a Internet, y muchas de ellas pueden manipularse para, por ejemplo, rotarlas o cambiar parámetros de seguridad. Otras muchas cámaras son fácilmente accesibles usando las credenciales por defecto.

Entre las cámaras de seguridad vulnerables, se encuentran modelos bajo los nombres de AXIS, Cisco Linksys, IP Camera Logo Server, IP WebCam, IQ Invision, Mega-Pixel IP Camera, Mobotix, WebCamXP 5 y Yawcam. La mayoría son vulnerables porque no se configuran adecuadamente después de instalarlas.

Entre los países afectados se encuentra España, además de otros grandes países europeos y otros de América. Entre los sitios que se pueden ver a través de las cámaras se encuentran cocinas, salones, oficinas, habitaciones (vigilancia de bebés incluida), unidades de almacenamiento, hoteles, museos, iglesias, mezquitas, aparcamientos, gimnasios, etc.

Asociar las imágenes a una persona en concreto es complicado, pero cogiendo elementos de las cámaras, y teniendo acceso de administrador para obtener la ubicación GPS o el email del dueño, se puede llegar a conocer a quién se está espiando. Con ello, un atacante puede obtener imágenes privadas de personas, puede saber cuándo entrar a robar, espionaje por parte de las autoridades o modificar feeds para que un ladrón pueda entrar sin que tú notes nada raro en las imágenes.

La redirección de puertos: mucho más insegura que las cámaras P2P

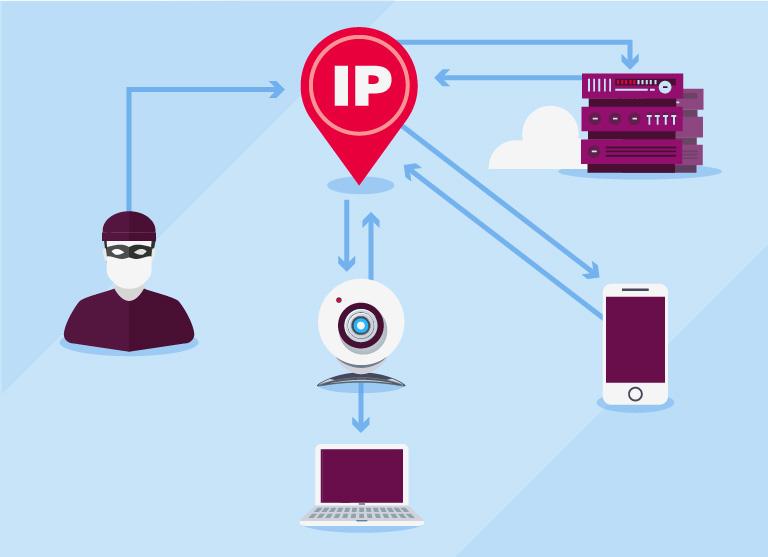

La clave detrás de que cualquiera pueda ver estas cámaras es que éstas están diseñadas para ser accedidas de forma remota, ya sea directamente por el móvil de los usuarios (lo cual suele ser lo más seguro), o a través de servidores del fabricante. Ambas suelen hacerse mediante P2P y la redirección de puertos.

A través de redirección de puertos, la cámara es accesible mediante la IP externa de nuestro router a través de UPnP. Con tener la IP y un puerto, es posible acceder a esa IP de forma externa. Y si no hay una contraseña segura puesta para ello, y se usa una por defecto (o incluso ninguna), la cámara será accesible por cualquiera.

Con respecto a P2P, algunas cámaras lo utilizan, permitiendo que el dispositivo se comunique directamente con los servidores del fabricante, por lo que no es necesario establecer un puerto. Esto es mucho más seguro que usar puertos, aunque la seguridad de este sistema depende de la implementación del fabricante. Este es el motivo de que fabricantes como Xiaomi usen sólo la app para ver el feed de la cámara.

Por ello, para evitar que tu cámara acabe en lugares públicos como Shodan o Insecam, es conveniente limitar qué direcciones IP o direcciones MAC pueden acceder a la cámara de seguridad. También hay que cambiar la contraseña por defecto, o usar un VPN en casa. Comprar una cámara de vigilancia segura también es muy importante, siendo las mejores las que van directamente a la app del móvil y actualizan constantemente su firmware. Si tu cámara usa P2P, desactiva UPnP. Es mejor usar cámaras que puedas desconectar, como una cámara Canon como webcam.