Dark Caracal: descubren herramientas de espionaje usadas por gobiernos de 21 países del mundo

Dos empresas (Electronic Frontier Foundation y Lookout) han descubierto algo realmente inquietante: un grupo de herramientas de espionaje llamado Dark Caracal lleva operando desde 2012 para espiar grandes cantidades de datos de móviles Android y ordenadores con Windows y macOS en 21 países, y se ha descubierto por pura casualidad.

Dark Caracal: herramientas de espionaje a disposición de países

Esto ha sido conocido gracias a un despiste y haber dejado información en un servidor abierto, en el cual se han encontrado evidencias que llevan a ese edificio operado por la Dirección General de Seguridad General del Líbano (GDGS). Todo ha sido localizado gracias a una red WiFi que aparecía en la base de datos, con nombre “Bld3F6”. Buscando la dirección física donde operaba, los expertos llegaron a un edificio gubernamental de Líbano.

Este edificio está controlado por la GDGS, una agencia de inteligencia con sede en Beirut. Esta agencia obtuvo cientos de gigabytes de datos de información de miles de dispositivos. Además, su infraestructura está compartida con otro órgano de espionaje de Kazajistán, según descubrió EFF en la Operación Manul.

Además, al parecer, hay países que están alquilando el spyware de Dark Caracal para realizar espionaje a nivel masivo a países completos. Esta herramienta ha sido utilizada para obtener información de miles de objetivos en 21 países, entre los que se encuentran documentos privados, registros de llamadas, mensajes de texto, y fotografías de infraestructuras clave de los países, como edificios gubernamentales o militares. También habría sido utilizada para espiar a periodistas y activistas.

Había mucho malware para Android: los móviles tienen mucha información personal

En la Operación Manul se recopiló mucho malware, y entre ellos se encontró uno para Android llamado Pallas, que era una componente de las herramientas de espionaje de Dark Caracal, usado por los países (en este caso, por Kazajistán) para espiar. Este malware se instalaba a través de aplicaciones que se hacían pasar por otras populares, como WhatsApp.

Esta es la razón por la que os recomendamos que no descarguéis nada que no provenga de la Play Store o de APKMirror. En lugar de aprovechar fallos de día cero, Pallas simplemente busca que el usuario le dé el mayor número de permisos posible para tomar el control de su móvil. Entre esos permisos encontramos el de acceso al almacenamiento, al micrófono, a la ubicación, etc.

Junto con Pallas se ha descubierto otra herramienta que se vendía a gobiernos llamada FinFisher, que tenía como objetivo la vigilancia de los ciudadanos. Para PC hay un troyano llamado Bandook que busca que se ejecuten programas infectados, pero con certificados firmados por empresas legítimas. A partir de ahí, descargaba más malware a partir de los servidores de los atacantes. El código de este troyano podía introducirse incluso en documentos de Word para ejecutarse usando macros.

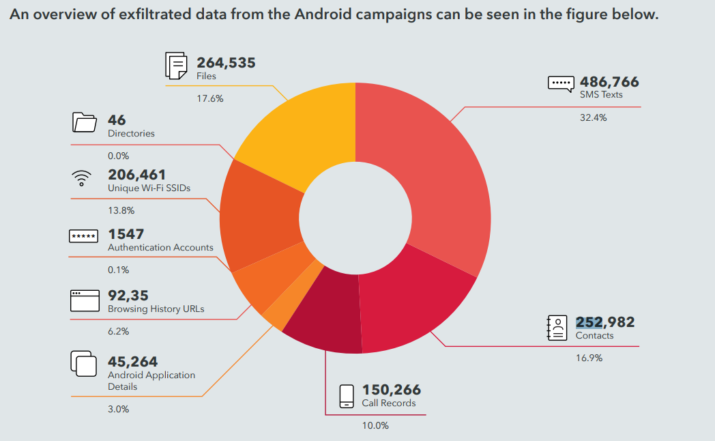

En total se han obtenido 252.000 contactos, 485.000 mensajes de texto, 264.500 archivos (entre los que hay fotos) y 150.000 registros de llamadas sólo de dispositivos Android infectados. De momento no se sabe quién controla la red que gestiona Dark Caracal, pero las compañías que lo están investigando han dicho que esperan conocerlo para verano.

En total se han obtenido 252.000 contactos, 485.000 mensajes de texto, 264.500 archivos (entre los que hay fotos) y 150.000 registros de llamadas sólo de dispositivos Android infectados. De momento no se sabe quién controla la red que gestiona Dark Caracal, pero las compañías que lo están investigando han dicho que esperan conocerlo para verano.