Algunas extensiones de Firefox abren la puerta al código malicioso y robo de datos

Las extensiones de los navegadores añaden funciones imprescindibles que nos facilitan el día a día, pero también pueden llegar a convertirse en una fuente de problemas si las cosas no se terminan de hacer bien. Esto es lo que está ocurriendo en Firefox con algunas extensiones del estilo de NoScript o Firebug que abren la puerta al código malicioso y robo de datos.

Al menos es la conclusión de un grupo de investigadores que fue presentada la pasada semana en la conferencia de seguridad Black Hat celebrada en Singapur. Algunas de las extensiones más populares del navegador de Mozilla, como NoScript o Firebug, podrían permitir ataques remotos. Esto es posible debido a la falta de aislamiento de las extensiones que permite que algunas maliciosas utilicen “capacidades” de otras ya instaladas.

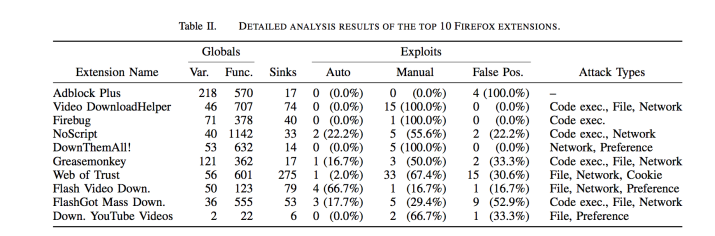

Según han comunicado, nueve de las diez extensiones más populares para Mozilla Firefox cuentan con esta vulnerabilidad. Además, al utilizar componentes de otras extensiones, es complicado el detectar el comportamiento malicioso. Los investigadores señalan que estas vulnerabilidades permiten el uso de funciones críticas de seguridad de otras legítimas, permitiendo ataques remotos y robo de datos.

La única extensión en el top 10 de Mozilla Firefox que no está afectada por la vulnerabilidad es Adblock Plus. En la siguiente tabla vemos un análisis de las extensiones más descargadas y los ataques que permiten realizar aprovechando las mencionadas vulnerabilidades.

Por suerte, no todo es tan sencillo a la hora de aprovechar las vulnerabilidades. El atacante debe lograr que instalemos la extensión maliciosa que cuenta con un troyano en su interior. Después, debemos contar con las suficientes extensiones legítimas para que la maliciosa pueda conseguir su objetivo. Como vemos, se deben dar algunos sucesos específicos, aunque no es imposible que ocurra.

Los responsables de Firefox ya se han puesto manos a la obra para solucionar este problema, aunque esto supone revisar toda la plataforma de extensiones del navegador y la forma en que hacen uso de los componentes. Como parte de la iniciativa para introducir la arquitectura multiproceso, las extensiones de Firefox se ejecutarán en un “sandbox” para que no puedan compartir código.