Los puertos 23 y 2323 tienen mucho que ver con el ataque DDoS que dejó K.O. a medio Internet

El pasado viernes 21 de octubre fue un día caótico en la red. Uno de los mayores proveedores de Servicios de DNS de Internet, el popular DynDNS, sufrió tres ataques DDoS repartidos a lo largo del día, que provocaron que no se pudiera acceder a servicios tan populares como Twitter, Netflix, Spotify, PayPal o PlayStation Network y Xbox Live. Incluso WhatsApp estuvo afectado, y no se pudo enviar ni recibir fotos durante prácticamente todo el día.

El ataque es ya considera como uno de los mayores del siglo XXI, pues afectó a cientos de millones de usuarios por todo el mundo. Al parecer, detrás de este ataque estuvo un grupo que utilizó dispositivos tan simples como cámaras de seguridad u otros dispositivos conectados al Internet de las Cosas. Estos dispositivos, por inocentes que parezcan comparados con un ordenador, pueden generar un gran tráfico en la red.

En cuanto al tráfico que generó el ataque, Dyn informó que llegaron a recibir ataques con un tráfico de 1 Tbps, superando el record que había hasta ahora de 665 Gbps del pasado mes de septiembre, utilizando el Botnet Mirai. Lo peor es que esto no ha hecho más que empezar, y este record se superará en los próximos años.

Botnet Mirai

En el ataque, realizado contra los servidores de DNS de DynDNS, encargados de resolver los nombres de los dominios cuando los escribimos en la barra de direcciones, intervinieron decenas millones de IP. Se utilizó el Mirai Botnet, formado por equipos IoT. Estos dispositivos suelen utilizar contraseñas por defecto, por lo que es fácil acceder remotamente a ellos.

El malware Mirai Botnet (Mirai es ‘futuro’ en japonés) escanea la red buscando dispositivos que estén conectados al Internet de las Cosas (IoT), desde cámaras de vigilancia hasta frigoríficos o tostadoras. Luego, hace un ataque de fuerza bruta para averiguar la contraseña, que suelen ser del tipo 123456 o 111111, o credenciales estándar como root/xc3511. Una vez acceden al dispositivo, lo infectan para redirigir el tráfico a la dirección que ellos quieran.

Esto es particularmente peligroso, ya que las contraseñas de estos dispositivos están hardcodeadas en el firmware, y esto hace que el usuario no pueda modificarlas. De esta manera, estos dispositivos, de los cuales hay ya decenas de millones en todo el mundo, quedan expuestos a ataques. Si no se cambia el poder modificar las contraseñas en un futuro, en un futuro vamos a ver muchos más ataques de este tipo utilizando estos dispositivos.

El buscador Shodan hizo un estudio para analizar cuántos de estos dispositivos eran vulnerables a estos ataques, y comprobó que había 500.000 dispositivos IoT vulnerables. La red utilizada por este malware se cree que puede estar formada por más de un millón de estos dispositivos.

El 10 de octubre, el creador del malware liberó el código del Botnet Mirai, lo cual ayudó a que el grupo detrás de este ataque lo utilizara para atacar a DynDNS.

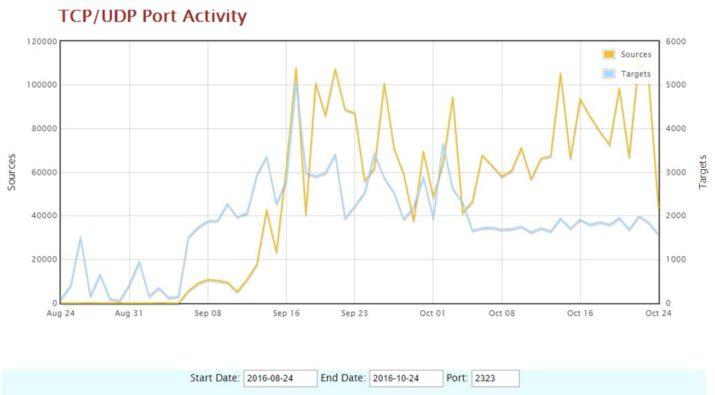

¿Qué tienen que ver los puertos 23 y 2323 TCP?

Estos puertos son los que utiliza Telnet. Telnet, o Telecommunication Network, es una herramienta que permite controlar un equipo remotamente, y que se utiliza en la actualidad sobre todo en entornos UNIX. El puerto 23 es el principal, y el 2323 se utiliza como puerto alternativo cuando el 23 está saturado.

Desde mediados del mes de septiembre se ha visto que ha aumentado el tráfico para con este puerto. En este enlace de GitHub se puede ver la parte de Mirai que se utiliza para escanear los puertos 23/TCP y 2323/TCP. Escuchando esos puertos se pudo ver que había ataques de fuerza bruta con diccionarios para averiguar las contraseñas.