Instalar extensiones en Chrome tiene sus peligros. Al igual que en los teléfonos móviles, cuando instalamos una extensión en Chrome, ésta tiene acceso a determinada información de nuestro navegador, como lo que vemos, lo que visitamos, nuestra dirección de correo, o si no tenemos cuidado, también a controlar todas las cuentas y lo que hacemos en nuestro navegador.

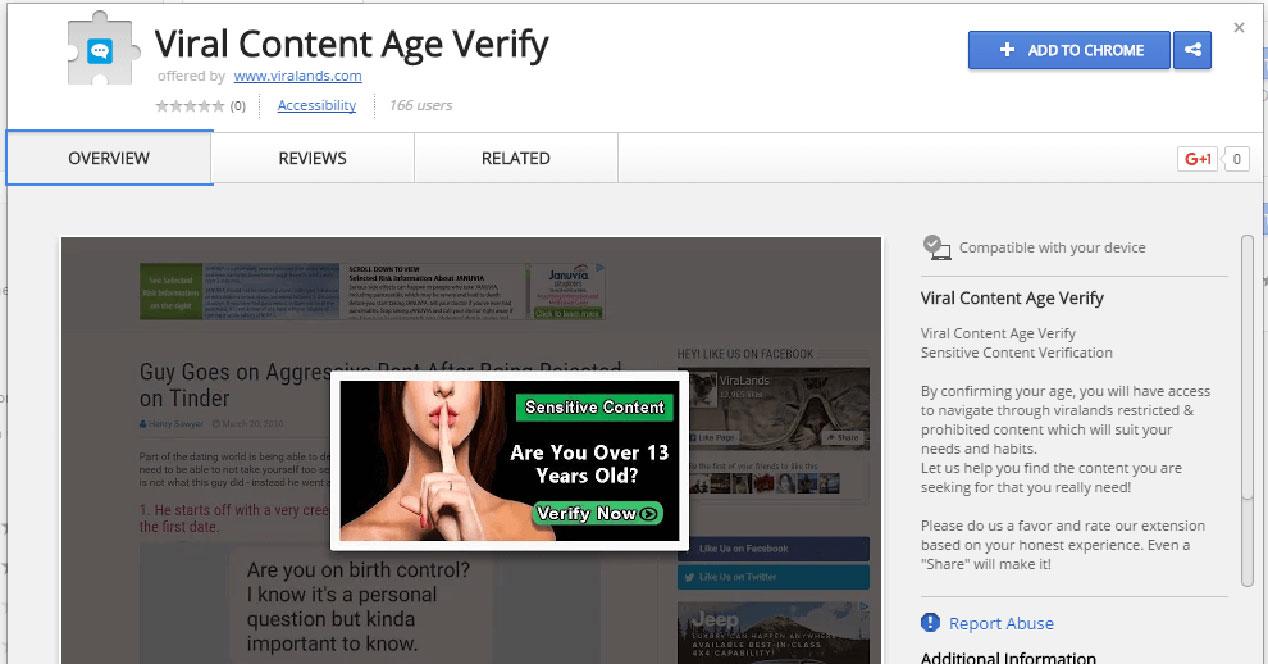

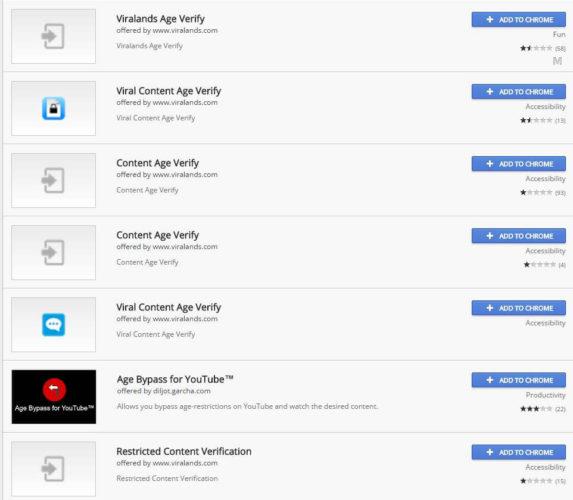

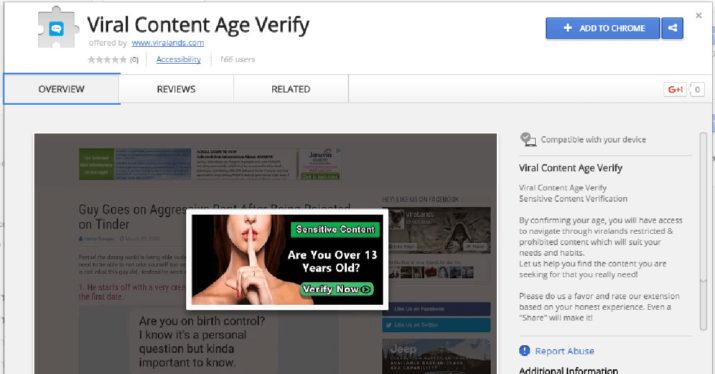

Un estudiante danés de 19 años ha descubierto unas extensiones que, entre otros usos maliciosos, secuestraban cuentas de Facebook. Este tipo de extensiones se propagaban por Facebook en forma de anuncios o post virales cuyos links te llevaban a webs que pedían verificar tu edad. En lugar de introducirla como en cualquier otra web, éstas te forzaban a descargar una extensión de Chrome. Las extensiones tenían más de 100.000 descargas.

Entre los permisos que solicitaban estas aplicaciones, se encontraba “leer y cambiar todos los datos en las páginas que visites”, el cual da control total a la aplicación sobre las páginas que visiten los usuarios, así como cambiar sus datos personales.

Estas extensiones tenían palabras similares entre sí, que permitían identificarlas fácilmente, tales como “viral” “age, o “verify”. A pesar de las medidas de seguridad que Google establece en su Web Store, estas aplicaciones campaban a sus anchas, y cualquier usuario podía verse infectado.

Como pasa con algunas aplicaciones de código malicioso, estas no hacían ni siquiera la función que prometen en su nombre. En lugar de verificar la edad del usuario, simplemente realizaban operaciones maliciosas. El estudiante danés analizó una de estas extensiones, y descubrió que tenía tres archivos. En el primero, llamado background.js comprobó que sólo se iniciaba un contador de tiempo que mostraba “¡hecho!” al final de la introducción de edad, sea cual fuere ésta.

El segundo se llamaba query-string.js, que es un clon de un módulo NPM del mismo nombre, utilizado por el tercer archivo llamado install.js Este tercer archivo es donde se almacenaba todo el código malicioso. Contenía un script que conectaba con un servidor, que a su vez descargaba otro script, que posteriormente se ejecutaba. Con esto, la extensión se saltaba el control de Google, ya que Google analiza las extensiones en busca de código malicioso, pero no de los archivos que éstas puedan descargar posteriormente mediante un enlace incluido en la propia extensión.

Una vez se ejecutaba el script, la extensión tenía acceso al token generado al acceder a Facebook, con el cual cualquiera puede acceder a la cuenta de Facebook de un usuario, gracias a que el hacker puede tener acceso total al navegador. Este control total permite que otra persona pueda suscribirte a cuentas de YouTube, dar me gusta en Facebook, hacer ataques DDoS, minar bitcoins, o leer tus emails.

Quizá te interese…

Acelera Google Chrome desactivando la carga de imágenes

Microsoft demuestra que Google Chrome “funde” la batería del portátil

Así podrás instalar extensiones de Chrome en Firefox