Las vulnerabilidades descubiertas en WPA2 hicieron que los cuerpos de estandarización se pusieran manos a la obra para crear un nuevo cifrado que fuera seguro. Así fue como llegó WPA3 a nuestros routers. Este estándar, no obstante, no empezó con buen pie, ya que también tuvo una serie de vulnerabilidades. Poco a poco las han ido parcheando, además de haber introducido nuevas protecciones contra dos nuevos tipos de ataque.

Cada vez hay más routers con WiFi 6 y WPA3 en el mercado, con precios que ya bajan incluso de los 50 euros. Además, las placas base, portátiles y los móviles lanzados en el último año también son compatibles con ambos estándares. El estándar WPA3 va recibiendo constantes mejoras.

Así, en diciembre de 2019, WPA3 recibió su primera gran actualización de mejoras, parcheando ataques de gemelo malvado cuando se usa EAP-TLS, EAP-TTLS o EAP-PEAP. En diciembre de 2020 incluyó otras novedades frente a varios ataques que estaban en activo en la red. En total, hay cuatro ataques de los que ahora protege el estándar, pero la WiFi Alliance sólo ha detallado dos de ellos.

Operating Channel Validation (OCV)

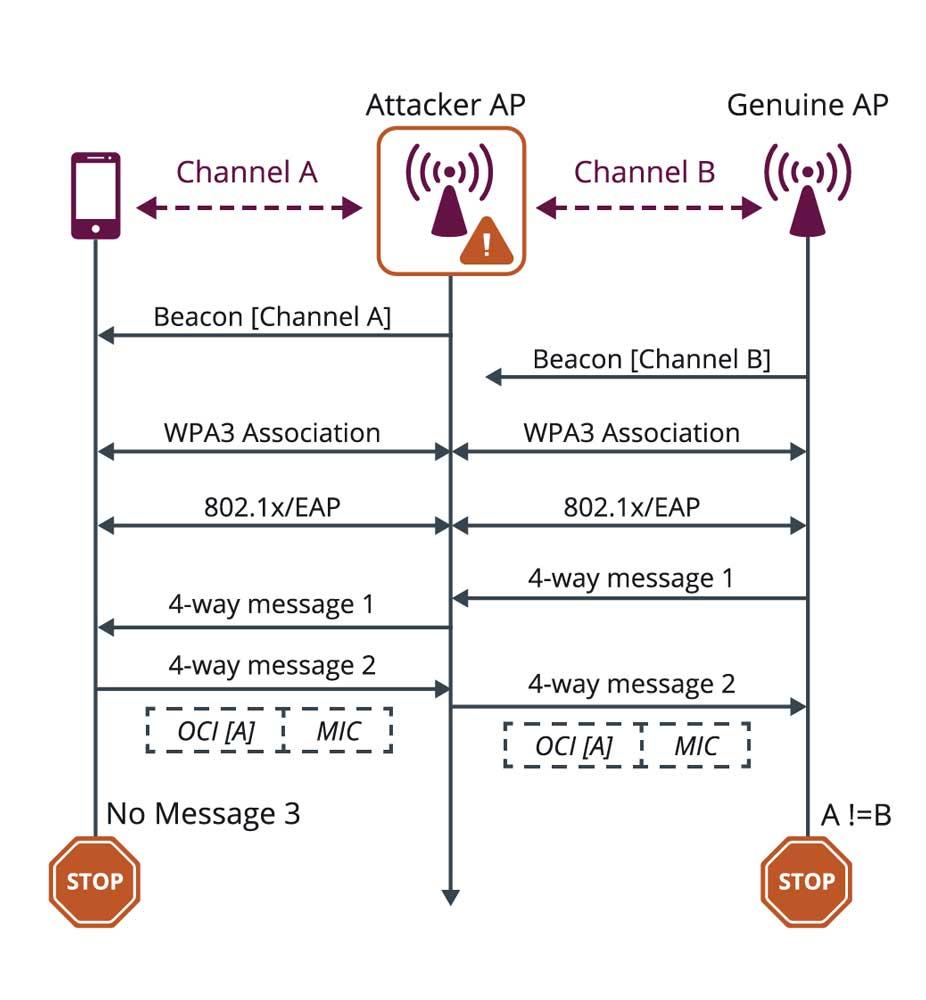

El primero es Operating Channel Validation (OCV). Los ataques que se aprovechan de los sistemas de descubrimiento de red, que no requieren validación, llevan años usándose por los hackers. Uno de los atributos que aprovechaban los ataques de KRACK era el Operating Channel Information (OCI), que permite al punto de acceso y al dispositivo conocer las frecuencias, ancho de banda y potencia máxima que puede usarse en la comunicación. En el caso de no contar con autenticación de OCI, se pueden llevar a cabo ataques de man-in-the-middle.

Por ello, WPA3 introduce Operating Channel Validation, que verifica la OCI para evitar cualquier posible ataque de man-in-the-middle. En la imagen podemos ver cómo, si la información que recibe el punto de acceso (el router por ejemplo) no coincide con el canal en el que la está recibiendo, la confirmación es abortada. Gracias a ello, un atacante no podrá situarse para llevar a cabo un ataque man-in-the-middle.

Beacon Protection

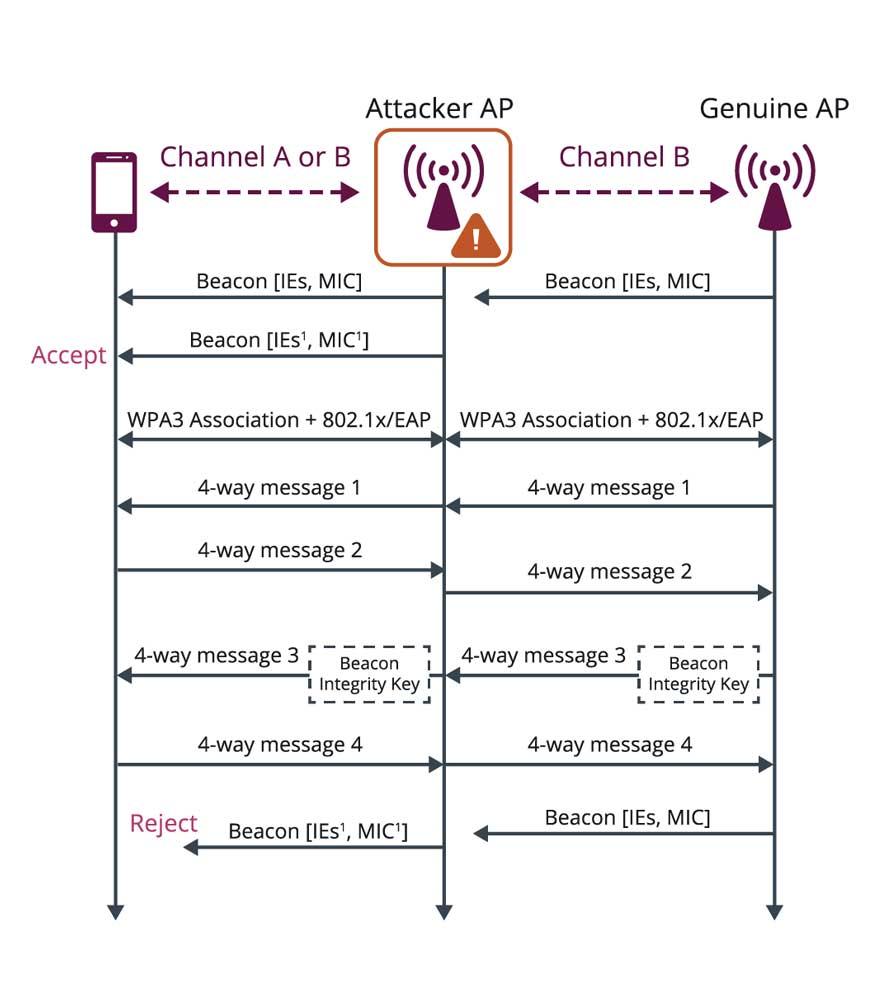

La segunda protección que se incluye es la llamada Beacon Protection. Con esta medida de protección, un punto de acceso provee a sus clientes una Beacon Integrity Key (BIK) durante el proceso de asociación, y añade un mensaje de comprobación de integridad en cada frame que se envía. Gracias a ello, los clientes asociados con el punto de acceso pueden verificar la integridad de cada pequeño dato que les llega, evitando así que se puedan llegar a realizar alteraciones como que se fuerce a un dispositivo a usar más electricidad, reducir velocidad o cambiar de canales.

Con estas pequeñas mejoras, el estándar se va haciendo poco a poco más seguro y robusto, luchando contra los ataques de diccionarios que se podían llevar a cabo con WPA2, y que exigían poner una contraseña compleja y larga para evitar que nos la saquen por ataques de fuerza bruta. La potencia de las tarjetas gráficas actuales, o la posibilidad de contratar servidores para tareas de cálculo, hace que en cuestión de horas o días a lo sumo se puedan crackear contraseñas de menos de 10 caracteres con un diccionario correcto si usamos WPA2. Por tanto, cuanto antes vayamos pasando a WPA3, mejor.