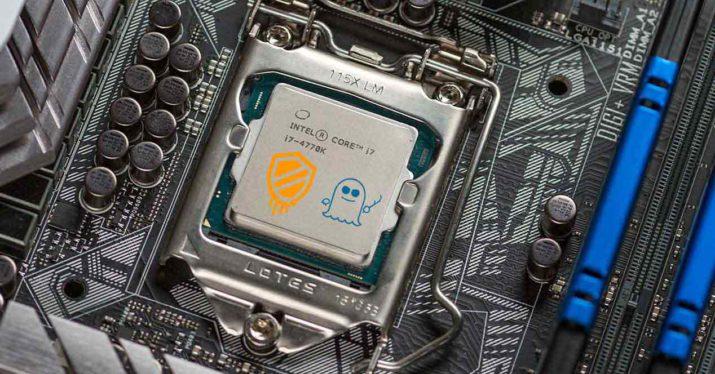

Empezamos el año con el descubrimiento de Meltdown y Spectre, dos nuevas vulnerabilidades que afectan a las CPUs modernas. Desde entonces, todos los fabricantes de hardware y todos los desarrolladores de sistemas operativos han estado trabajando para lanzar los diferentes parches que cerraran las vulnerabilidades. En primer momento, algunos de esos parches comenzaron a causar reinicios inesperados en los ordenadores. Intel se puso rápidamente manos a la obra y acaba de lanzar una nueva actualización para solucionar Spectre en procesadores Skylake (esta vez sin reinicios).

Intel no ha vivido su mejor mes en enero 2018. La mala comunicación del problema y la forma de encararlo le han valido muchas críticas. Por suerte, una vez que ha pasado lo más grave, han empezado a trabajar y reconocer sus errores para que los usuarios tengamos finalmente el funcionamiento esperado de nuestros procesadores.

Nueva actualización para solucionar Spectre en procesadores Intel Skylake

En un primer momento, Intel recomendó a sus clientes no instalar su actualización del microcódigo del procesador en los chips Broadwall y Haswell. Ahora, acaban de lanzar una nueva actualización del microcódigo del procesador para Skylake, lo que permite a estos chips protegerse de la vulnerabilidad Spectre descubierta a principios de año.

La primera actualización del año del microcódigo del procesador desarrollada por Intel llegó para Broadwell, Haswell, Skylake, Kaby Lake y Coffee Lake. No obstante, los usuarios empezaron a advertir problemas con bloqueos del sistema operativo y reinicios inesperados. En un primer momento, se pensó que afectaba a Broadwall y Haswell, pero pronto se vio que también a los demás.

Por eso, Intel trabaja en nuevas actualizaciones del microcódigo y acaba de lanzar el parche para procesadores Skylake. El resto de los parches de actualización están en fase beta, por lo que los usuarios de Broadwell, Haswell, Kaby Lake y Coffee Lake deberán esperar todavía unos días o semanas para contar con la correspondiente versión.

El error que provocaba los reinicios fue descubierto el pasado 22 de enero y entonces empezaron los trabajos para lanzar actualizaciones del microcódigo de los procesadores afectados. Skylake ha sido el primero y la actualización ya ha sido enviada a los OEM y al resto de asociados de Intel en la industria.