La privacidad es el aspecto que más preocupa a los usuarios a la hora de navegar por Internet o usar dispositivos conectados. No es para menos, si vulneran nuestra seguridad, pueden ciberatacarnos y suplantar nuestra identidad o incluso robarnos dinero. Una de las formas que existen para protegernos de estos peligros de la red es utilizar contraseñas seguras y difíciles de averiguar en redes sociales y demás servicios, con mayúsculas, minúsculas, símbolos y números. Sin embargo, si quieres añadir una capa extra de ciberseguridad, lo mejor es implementar lo que se conoce como verificación o autenticación en dos pasos. Así, nos cercioraremos de que estamos a salvo de los delincuentes informáticos más allá de una simple clave de acceso.

A grandes rasgos, la autenicación o verificación en dos pasos, también conocida por su acrónimo en inglés 2FA (que significa Two Factor Authentication), nos da un extra de seguridad muy necesario en los tiempos que corren. Los expertos en el tema recomiendan tenerlo siempre que sea posible activado. De este modo, nos ahorramos sustos con el acceso no consentido de actores fraudulentos. Pero… ¿por qué esta función es tan buena a la hora de mantenernos protegidos en Internet? ¿Qué es exactamente la 2FA? ¿Cuáles son sus ventajas? ¿Tiene desventajas? ¿Hay distintos tipos? Todas estas preguntas y muchas más te las respondemos a lo largo de esta publicación de ADSLZone.

Qué es la autenticación en dos pasos

La autenticación en dos pasos, dos factores o 2FA es un método de doble identificación que busca mejorar la seguridad y privacidad de nuestros perfiles y cuentas. Como su nombre indica, al activarla, no solo necesitaremos una contraseña para acceder a un servicio online. También tendremos un paso más que nos protege en caso de que alguien nos intente hackear. No bastará con descubir la clave, sino que deberá introducir un código que llegará a nuestro móvil o cuenta de Gmail, o usar datos biométricos nuestros.

Por si no te ha quedado claro con la definición de arriba, esta doble autentificación es una función de seguridad que contribuye a proteger la información de tu cuenta. Este sistema ejecuta dos procesos de autenticación diferenciados para verificar la identidad del usuario y permitir el acceso a tu cuenta desde dispositivos nuevos o no reconocidos.

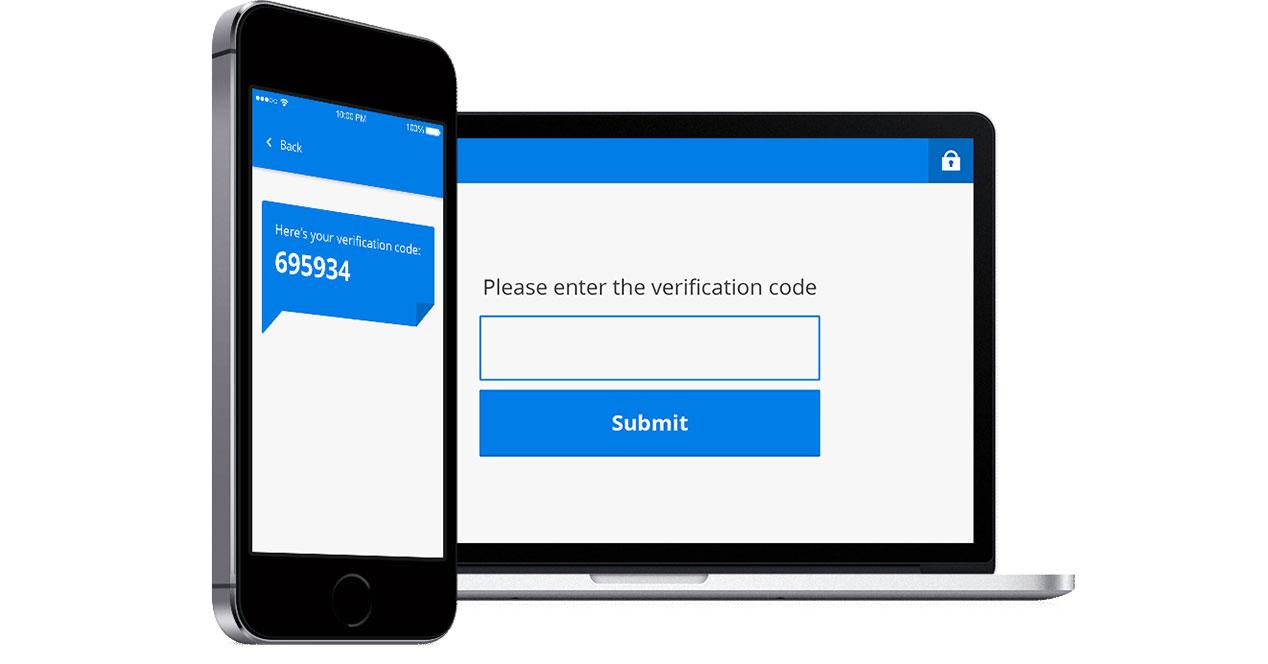

Puede variar dependiendo del servicio en cuestión, pero generalmente nos permitirá tener una contraseña y después debemos confirmar con un código de seis dígitos que recibimos a través de SMS o de una aplicación específica y que debemos introducir en la web o aplicación para poder acceder a nuestra cuenta. Podemos recibirlo por mensaje en nuestro teléfono y eso hará que nadie pueda robar nuestras cuentas si no tiene acceso a nuestro móvil, pero también hay otros métodos como recibirlo a través de una llamada de teléfono o de una aplicación específica como Google Authenticator donde aparecerá un código que podemos usar durante unos segundos.

Ventajas de la 2FA

La principal ventaja de la autenticación en dos pasos es que nos da un extra de seguridad a todas las cuentas o perfiles en las que lo estamos utilizando. Una capa adicional de protección por si nuestras contraseñas no son lo suficientemente seguras o si han sido hackeadas o filtradas.

Aunque tengan la contraseña no pueden entrar en nuestra cuenta bajo ningún concepto y es una opción al alcance de todos que no requiere ningún tipo de conocimiento extra ni ser experto en informática o tecnología para poder utilizarlo. Además, otra ventaja es que está disponible e incluida en una gran cantidad de servicios que usamos cada día como Instagram, Facebook y otras webs o tiendas online como es la propia Amazon.

También es muy importante, por ejemplo, porque el sistema es una potente línea de defensa contra ataques de phishing. Un phishing que está aumentando considerablemente y, de esta manera, si un usuario responde a un correo electrónico de este tipo de estafas y proporciona una contraseña, esa segunda capa de autenticación impedirá que los hackers tengan nuestro acceso, porque las contraseñas por sí solas no desbloquean las cuentas objetivo.

Más allá de la seguridad

Otra ventaja interesante es que sabremos si alguien nos está intentando robar una cuenta. Si recibimos el código de autenticación en dos pasos y no hemos sido nosotros significaría que hay alguien que está tratando de acceder sin permiso. Además, cuando nos ocurre un restablecimiento de contraseña, normalmente se suele contactar con un técnico que puede tardar varios minutos en arreglar la situación.

En cambio, con la autenticación de dos pasos podemos reducir la frecuencia de estas llamadas al darnos una forma segura de restablecer nuestras propias contraseñas. Esto ahorrará dinero y tiempo en una empresa porque habrá menos llamadas y una mayor satisfacción de los empleados. Otro beneficio para la empresas es que la autenticación móvil de dos pasos hace que los empleados puedan acceder a documentos, datos y aplicaciones corporativas desde cualquier dispositivo sin comprometer la información confidencial de la red corporativa.

Inconvenientes de la doble verificación

Uno de los inconvenientes que vemos a este método de seguridad es que implica que dediquemos unos segundos más a acceder en nuestra cuenta cada vez que lo necesitemos. Tardaremos un poco más y puede ser algo molesto tener que buscar el código en tu móvil o depender de que llegue el SMS si queremos acceder. De hecho, en general, suele considerarse como una molestia o un procedimiento tedioso al que mucha gente termina por abandonar, y esto puede resultar un verdadero problema, pues de está exponiendo con mayor facilidad toda la información personal y datos bancarios.

También es importante saber que para acceder a este método se necesita un teléfono móvil para que podamos recibir los mensajes pertinentes en uno de los pasos. En caso contrario, no podremos entrar en nuestra cuenta de usuario y nunca tendremos la posibilidad de realizar nuestras gestiones en caso de emergencia. Por lo que si no tienes tu móvil a mano o te has quedado sin batería, es uno de los problemas más graves que pueden ocurrir y que son difíciles de solventar. No obstante, si tienes problemas de cobertura es otra de sus desventajas, ya que si intentas solicitar el código SMS en una zona donde apenas tienes conexión, no podrás recibirlo y te quedarás sin acceso a tus perfiles.

Asimismo, en el caso de que intentes añadir un código que no sea el que recibes o que directamente intentes realizar varias veces el proceso de autenticación en 2 pasos, seguramente tu usuario quede bloqueado y ya no tengas más ocasiones de acceder.

No estaremos completamente a salvo

Por consiguiente, cabe destacar que, a pesar de que este tipo de seguridad está fuertemente fortalecida, no es perfecta y puede llegar a ser vulnerable con algunos ciberataques, como el intercambio de SIM. En este contexto, los hackers pueden utilizar mecánicas macabras de ingeniería social y convencer a la operadora de telefonía para que facilite el número de móvil de la víctima trasladándolo a otra tarjeta SIM. El propósito principal es tener el control total sobre sus datos mediante el recibo del SMS con el código en cuestión. Así, podrá acceder sin problemas a la cuenta de usuario sin que este se entere.

Cómo funciona la autenticación en dos pasos

Hay varias formas de autenticación, como explicamos en los párrafos anteriores. La más habitual es hacerlo por SMS, pero no es la única y también hay aplicaciones que te permiten consultar ese código si previamente las hemos vinculado.

Es más; si bien la mayoría de las apps y plataformas solicitan solamente un número de teléfono para enviar el código vía SMS, en muchos casos también es posible configurar esta capa de seguridad adicional utilizando una app de autenticación como veremos en las siguientes líneas, entre ellas Google Authenticator o Microsoft Authenticator. En muchos casos es posible incluso verificar nuestra identidad utilizando nuestra huella dactilar en lugar del código de seis dígitos.

¿Cómo funciona? Introduces tu correo electrónico y contraseña o tu usuario y contraseña. Una vez que lo tengas, recibes un código temporal de varios dígitos que podemos escribir en el recuadro correspondiente. Recibimos un código al que nadie puede tener acceso salvo que tengan tu teléfono móvil y lo introducimos. Este código suele ser una combinación de varios dígitos que caduca pasados unos minutos.

Contraseñas temporales recibidas que debemos introducir al iniciar sesión y que, como vamos as ver a continuación, pueden llegar por diferentes vías.

Tipos métodos de verificación

Lo más habitual es que utilicemos el SMS, pero no es la única opción.

- Verificación por SMS. Escribimos nuestro usuario y contraseña en la aplicación o web que queramos y se enviará un mensaje al teléfono móvil vinculado a la cuenta. Tiene la ventaja de que no necesitemos descargar nada más porque todos podemos recibir SMS siempre y cuando tengamos una tarjeta SIM activa así que es universal y sencillo. Recibimos el código por SMS y lo introducimos en la web para confirmar la sesión. Suele ser lo habitual en el caso de algunas entidades bancarias, redes sociales, etc.

- Verificación por correo electrónico. Otra opción es que la confirmación o contraseña temporal sea por correo electrónico, aunque es menos seguro que lo anterior porque es más hackeable que un SMS (que requiere que te roben el móvil o clonen tu SIM) y pueden acceder si tienen tu contraseña. Aun así, es otra opción que podemos usar para la verificación en dos pasos.

- Verificación por aplicaciones. Otro de los métodos más utilizados y recomendables es usar aplicaciones de autenticación especializadas que generan la contraseña temporal para que la puedas copiar y pegar. Hay muchas aplicaciones como Google Authenticator y más adelante veremos algunas de ellas. El inconveniente es que necesitaremos descargar algo extra en nuestro teléfono móvil que ocupará espacio, pero son fáciles de configurar y fáciles de utilizar una vez que necesitemos el código correspondiente.

Hay otras opciones como códigos o claves dentro de la propia aplicación en caso de ser de mensajería o con la capacidad de generar un código en tu móvil que debes usar en tu ordenador, por ejemplo. U otros métodos como usar la huella dactilar para verificar tu identidad además de utilizar la contraseña, por ejemplo.

Mejores apps para 2FA

Si vas a apostar por aplicaciones de autenticación en dos pasos hay una serie de opciones recomendadas que son totalmente fiables y seguras para este uso.

Google Authenticator

Google Authenticator es una aplicación de los de Mountain View que tiene como principal finalidad darnos códigos para verificar y autenticar nuestra identidad para acceder a los distintos servicios, tanto los propios de Google como otras aplicaciones de terceros que queramos instalar en nuestro dispositivo. Google Authenticator está disponible para dispositivos iOS y para dispositivos Android y su funcionamiento es muy sencillo y puedes usarlo en redes sociales, correos electrónicos o tiendas online.

Su funcionamiento es muy básico: cuando vayas a configurar la autenticación en dos pasos en una web o app compatible, te muestra un código de seis dígitos que puedes usar para verificar tu identidad. Este código numérico de seis dígitos cambia cada treinta segundos y podemos usarlo para la verificación en dos pasos sin preocuparnos de la seguridad.

Como decimos, no sólo se trata de un servicio que puedes usar para aplicaciones propias de Google integradas en su ecosistema sino con redes sociales y aplicaciones que usamos en nuestro día a día como pueden ser Facebook, Instagram o tiendas online con todo tipo de servicios como Amazon, por ejemplo. Todas ellas te mostrarán un código QR que puedes escanear desde la app para activarlo.

Tanto para iOS o Android, tendrás que cumplir unos requisitos para instalar Google Authenticator en tu teléfono móvil o tablet. Además, es fundamental que tengas una cuenta de Google y que tengas instalada la aplicación en tu teléfono móvil, tablet o cualquier dispositivo que reúna los requisitos.

Para utilizar Google Authenticator en Android necesitas tener:

- Una versión de Android igual o superior a Android 2.1 (prácticamente todas)

- Tener activada la verificación en dos pasos

Para utilizar Google Authenticator en iOS necesitas:

- Tener instalado el último sistema operativo en tu dispositivo

- Tener activada la verificación en dos pasos

- Un iPhone 3G o posterior

Cómo funciona Google Authenticator

Para poder disfrutar de este servicio, tienes que instalar la aplicación en tu teléfono móvil e instalarlo. Una vez que lo hayas descargado y esté en el teléfono, podrás ir siguiendo los pasos fácilmente tal y como se te muestra en la pantalla del móvil.

Tras pulsar en “Empezar”, la plataforma te dirá que elijas la cuenta en la que quieres activar el servicio. Hay dos opciones: escanear un código de barras o introducir un clave proporcionada. El código es una opción muy sencilla: se abrirá el escáner en la pantalla y tendrás que colocar el código de barra dentro de las líneas rojas. Este código lo encontrarás en la aplicación o web en la que quieres iniciar.

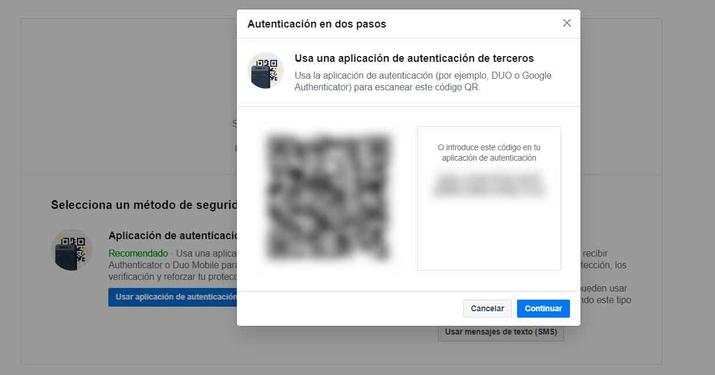

Por ejemplo, si vas a activar la autenticación en dos pasos, el proceso sería:

- Ve a tu cuenta o perfil de Facebook en tu ordenador

- Inicia sesión con tu usuario y contraseña, como siempre

- Accede al apartado de “Configuración”

- Abre la opción “Seguridad e inicio de sesión”

- Elige “Usar la autenticación en dos pasos”

- Apuesta por la opción “Usar aplicación de autenticación”

- Escanea el código de pantalla con tu teléfono móvil

- Escribe el número de la app en tu configuración de Facebook

Como decimos, una vez que llegues a la opción “Usar autenticación en dos pasos”, para proteger tu cuenta te aparecerán dos opciones: un mensaje de texto o SMS a tu teléfono móvil o usar una aplicación de autenticación. Como es el caso de Google Authenticator. Pulsa en esta opción y se abrirá un código QR en la pantalla de tu ordenador.

Sólo tendrás que escanearlo con el teléfono móvil y aparecerá un número con seis cifras en la pantalla del smartphone, que será tu código. Pulsa en “continuar” en Facebook y escribe el código de confirmación. Así activarás la autenticación en dos pasos rápidamente. Tu cuenta de Facebook se vinculará automáticamente a la aplicación y tendrás que introducir el código cuando lo necesites. Por seguridad, este código cambiará cada 30 segundos.

Al igual que hemos hecho con Facebook, podrás hacerlo con cualquier otra aplicación compatible con este método. Por ejemplo, basta con hacer lo mismo en Amazon para activar la autenticación en dos pasos. Como explican desde la propia página web “en vez de recibir una contraseña de un solo uso cada vez que inicies sesión, puedes usar una app de verificación en tu móvil para generar estas contraseñas. Deberás escribir la contraseña generada en el inicio de sesión igual como cuando la recibías por SMS”. Verás un código QR que podrás escanear con el teléfono, te dará un código en la aplicación y podrás usarlo en Amazon para mejorar la seguridad.

Authy

Otra de las más recomendables es Authy y también gratuita y compatible con casi cualquier dispositivo. Es multiplataforma y podemos usarla en iOS y en Android, pero también en Chrome, en Windows, en macOS. Desde su página web podemos ver qué servicios permiten esta app como autenticación 2FA y encontramos muchos de ellos como Google, Gmail, determinadas VPN, juegos como Fortnite, redes sociales o plataformas online como LinkedIn y muchos otros servicios online habituales.

Además, no solo nos permite acceder al código de seis dígitos para la verificación, sino que cuenta con otras funciones adicionales como copia de seguridad, compatibilidad con huella dactilar e identificación facial y otras muchas opciones.

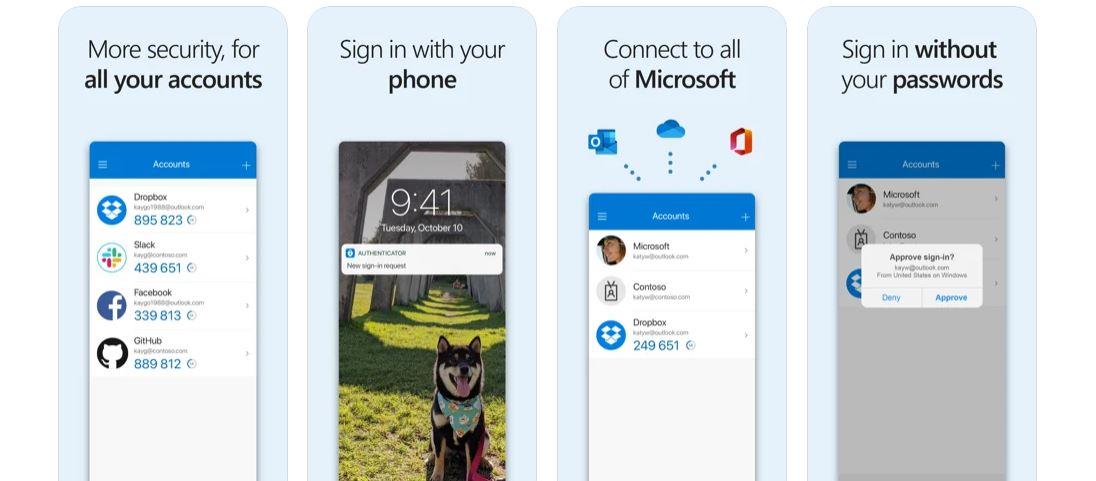

Microsoft Authenticator

Microsoft también tiene su app específica que podemos descargar desde su tienda oficial y que está disponible para móviles con sistema operativo Android o iOS. Es gratuita y su misión es la misma que las anteriores: nos da los códigos de seis dígitos que caducan pasados unos segundos (30, en concreto) Para acceder a ella tenemos que usar el reconocimiento facial o dactilar para mejorar la seguridad.

Podemos utilizarlo en servicios como Amazon, Dropbox, Google, Facebook, GitHub, LinkedIn… Es compatible con el estándar por lo que podremos usarlo fácilmente para iniciar sesión en correos electrónicos, aplicaciones y redes sociales.

LastPass Authenticator

Se trata de la app para la verificación en dos pasos propia de LastPass, el famoso gestor de contraseñas. Como el resto de herramientas de este listado, LastPass Authenticator permite configurar la verificación de dos factores en cualquiera de los servicios compatibles. A través del envío de un código de 6 dígitos, igual que en Google Athenticator, y su comprobación, podremos acceder a nuestras cuentas de manera más segura.

LastPass Authenticator está disponible en App Store para dispositivos de Apple, Google Play si usamos Android y la Windows Store para el entorno de Microsoft. Ir a la web oficial.

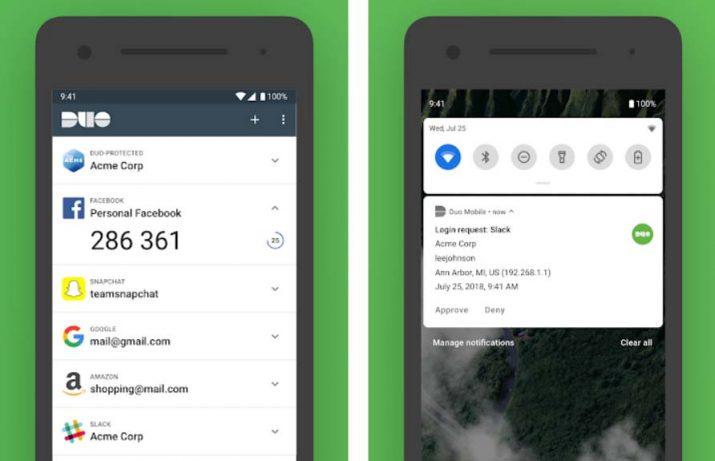

Duo Mobile

Duo mobile utiliza el servicio de autenticación de dos factores de Duo Security para ofrecer un inicio de sesión más seguro en nuestras cuentas. Al igual que el resto, esta herramienta genera claves de acceso como doble sistema de A2F para acceder a cualquiera de nuestras cuentas, pero en esta ocasión, cabe destacar que también permite realizar una identificación más rápida a través de notificaciones push.

Es decir, en el momento de recibir la notificación por parte de la aplicación, basta con un toque sobre ella para que podamos identificarnos y acceder de forma rápida, cómo y sobre todo segura nuestras cuentas. Duo Mobile está disponible para descargar en iOS o Android.

FreeOTP Authenticator

Aunque es quizás la más desconocida de este recopilatorio, lo cierto es que FreeOTP Authenticator es una aplicación de autenticación de doble factor gratuita y de código abierto que funciona realmente bien. Es posible utilizarla como método de doble identificación en los sitios más populares como Facebook y servicios de Google, entro otros muchos, incluso en herramientas de productividad como el propio Github.

De esta forma, podremos añadir una segunda capa de seguridad en el acceso a nuestras cuentas online mediante la generación de una contraseña o código de un solo uso a la que únicamente nosotros tendremos acceso. Descargar FreeOTP Authenticator para iOS y Android.

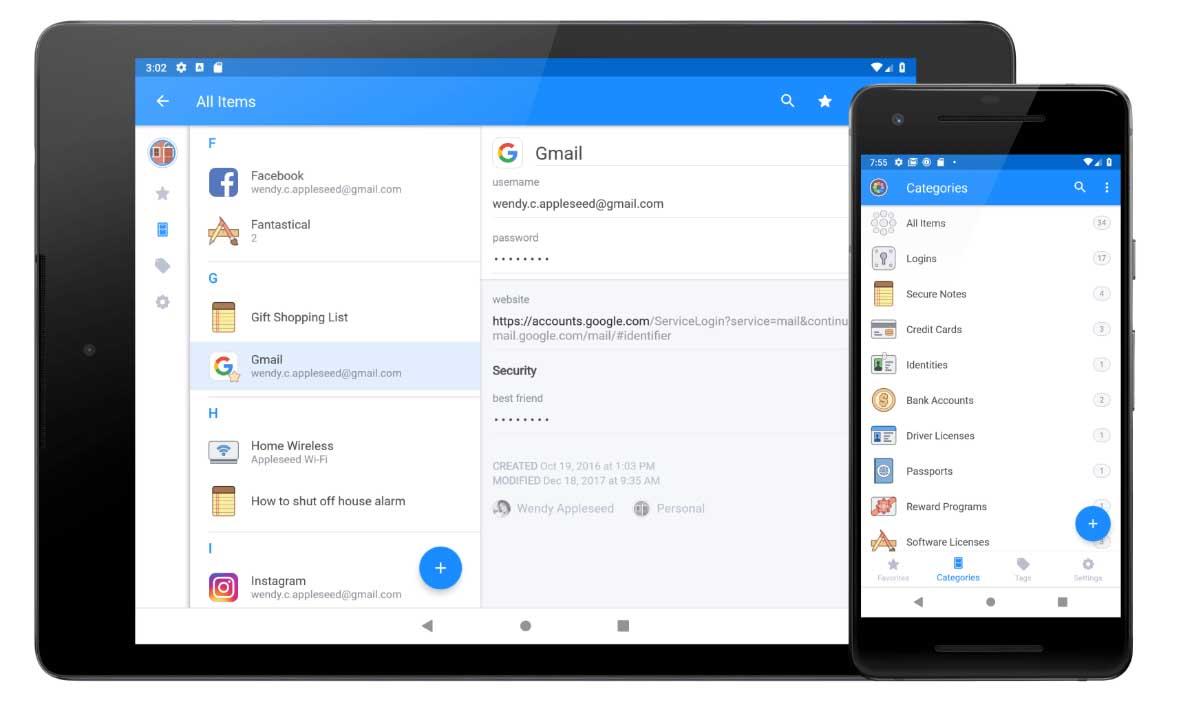

1Password

El una de las herramientas más populares cuando hablamos de la seguridad de nuestras contraseñas, ya que se trata de un completo gestor de contraseñas para tener todas a mano en el momento de iniciar sesión en nuestras cuentas de forma segura. Además, ofrece la posibilidad de configurar la autentificación de dos factores para los sitios más visitados que requieren que nos identifiquemos de forma segura. Aunque no se trata de una aplicación gratuita, ofrece la posibilidad de probarla de forma totalmente gratis durante 30 días. Disponible para macOS, Windows, iOs, Android, Linux, Chrome OS, etc.

Hennge OTP

Ofrece al usuario la protección en dos pasos, siendo compatible con servicios como Google, Facebook, Tumblr, Amazon, Dropbox o WordPress. La contraseña de un solo uso que nos otorga cumple las normas basadas en RFC 6238 (TOTP: Time-Based One-Time Algoritmo de contraseña). Se pueden usar código QR o URL copiadas en el portapapeles para agregar la configuración de autentificación. Está únicamente disponible para el sistema operativo iOS, por lo que si tienes un móvil Android deberás escoger otras opciones.

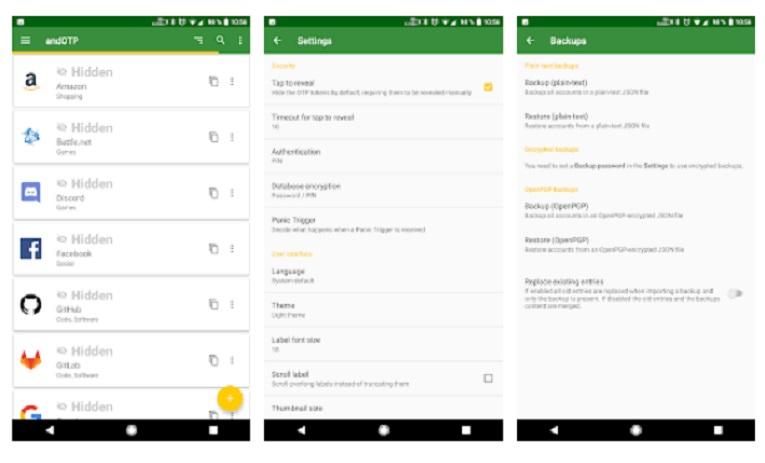

andOTP

En este caso se junta el sistema de código abierto con un buen número de características, como la posibilidad de que los códigos generados estén respaldados en un servidor, el poder bloquear la contraseña o pin, aunque esta permanezca intacta, además de que existe un botón (configurable por nosotros) donde, si creemos que nuestro teléfono no es seguro, se borren todas las cuentas y la aplicación se restablezca automáticamente o solo se ejecute una de estas dos órdenes.

Es una forma de seguridad muy buena y un tanto innovadora con respecto al resto de aplicaciones de este tipo que hay actualmente en el mercado. Es una aplicación muy recordable, con muchas posibilidades de personalización y configuración, que únicamente está disponible para los usuarios que tiene como sistema operativo Android en su smartphone. Desde la App Store no podrás encontrarla si tienes iPhone.

Activar autenticación en dos pasos

Activarlo depende del servicio en sí y podremos hacerlo en casi todas las plataformas online desde los ajustes de seguridad. Está disponible en Instagram, Facebook…

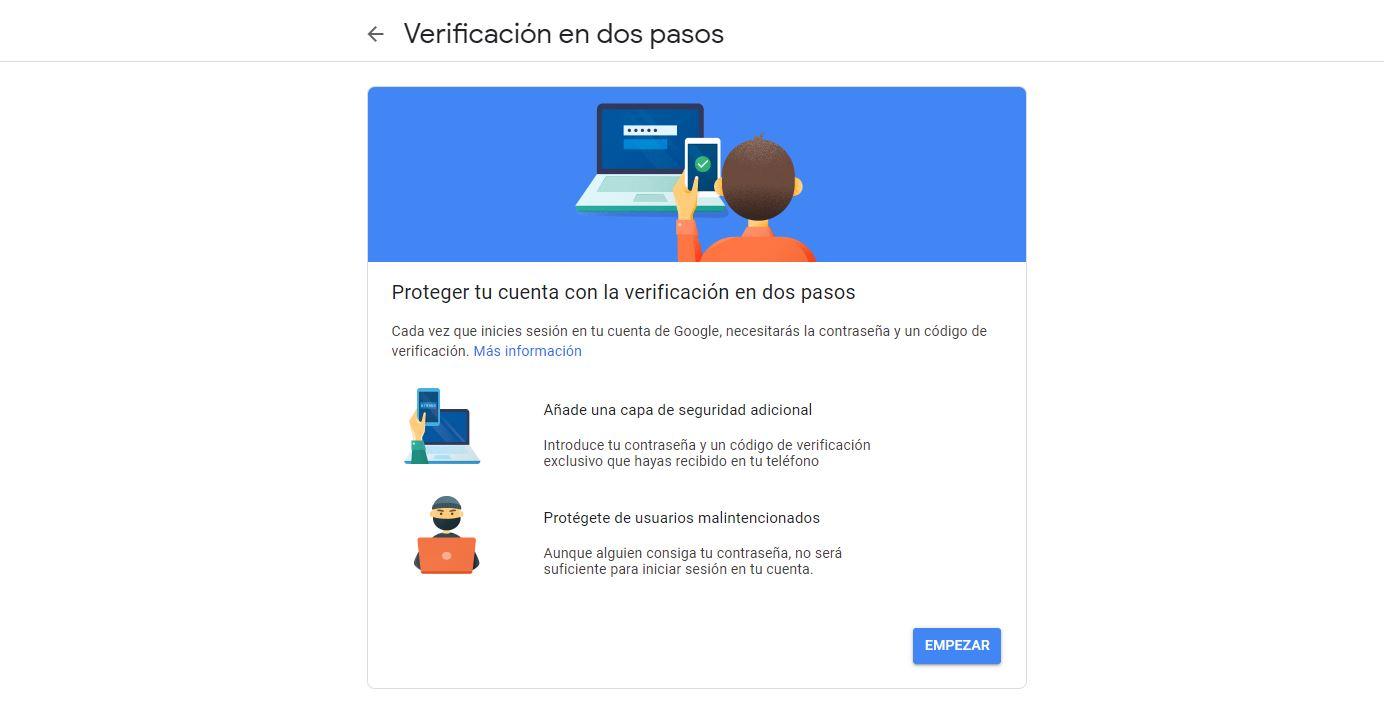

En Google

En nuestra cuenta de Google tenemos prácticamente toda la información importante que usamos cada día: nuestro correo electrónico, fichas o datos en Excel e incluso el acceso a nuestras ubicaciones en maps. Lo hacemos para todo lo que tengamos vinculado a Google y solo necesitamos tener el teléfono para activar el segundo paso.

- Abre la cuenta de Google

- Ve a “Seguridad”

- Busca “Iniciar sesión en Google”

- Selecciona la opción “Verificación en dos pasos”

- Toca en “Empezar”

- Sigue los pasos que aparecen en pantalla

Si en alguna ocasión nos notifican que el código no es correcto, debemos comprobar que está bien introducido antes de que caduque y que la hora de nuestro móvil u ordenador es la misma que nuestra zona horaria. Si sigue siendo incorrecto, sincronizaremos el dispositivo Android abriendo la aplicación. Iremos a Corrección de la hora en códigos > Sincronizar ahora. En la siguiente pantalla se nos confirmará que la hora está sincronizada. Ahora podremos usar los códigos de verificación para iniciar sesión. La sincronización solo afecta a la hora interna de la plataforma. Así que no debemos temer por un cambio en la configuración de fecha y hora del dispositivo.

En Facebook

Los pasos son sencillos en Facebook para mejorar la seguridad.

- Abrimos nuestro perfil

- Vamos a Configuración

- Elegimos la opción de Contraseña y seguridad”

- Abrimos “Usar autenticación en dos pasos”

Aquí veremos varias opciones: Aplicación de autenticación, mensaje de texto, clave de seguridad. Elegimos la que nos interesa y pulsamos en “continuar” para seguir todos los pasos. Usamos la app para escanear el código o configuramos nuestro teléfono móvil para que nos llegue por SMS.

En Instagram

En Instagram también podemos hacerlo vinculando nuestro teléfono móvil o con aplicaciones especializadas según queramos por SMS o por app. Son frecuentes los hackeos en Instagram así que es importante que lo actives para evitar que roben tu cuenta.

- Abre tu perfil y toca en las líneas de la esquina superior derecha

- Abre el apartado de configuración de la app

- Ve a Seguridad en el menú

- Desde aquí, elige Autenticación en dos pasos

- Toca en Empezar

- Elige la opción que quieras (aplicación o SMS)

- Sigue los pasos que aparecerán en la app según lo escogido

En X

En la red social del microblogging también podemos ir a los métodos de verificación de inicio de sesión para añadir esta autenticación en dos pasos en nuestra cuenta.

- Abrimos la app de X o la página web

- Vamos a los tres puntos de nuestro perfil

- Abrimos la configuración de la red social

- Vamos al apartado de Seguridad y acceso a la cuenta

- Escogemos «Seguridad”

- Aquí veremos “Autenticación en dos fases”

Toca sobre la opción y elige entre las tres opciones: mensaje, app o llave. Una vez que escojas cualquiera de ellas debes seguir los pasos para confirmar el proceso.

En Amazon

Si quieres proteger tus compras, Amazon también lo permite.

- Vamos a Amazon.es

- Tocamos en “Cuenta y listas”

- Abrimos los ajustes

- Tocamos en “Inicio de sesión y seguridad”

- Accedemos con nuestra contraseña a la cuenta

- Veremos todos nuestros datos

- Busca “Configuración de la verificación en dos pasos”

- Elige “Editar”

Aquí podremos elegir nuestro número preferido y podemos añadir nuestro número de teléfono o las aplicaciones de verificación que queramos. Además, hay una opción que nos permite elegir dispositivos que no requieren códigos.