Las unidades SSD han terminado conquistando el mercado. Las mejoras que ofrecen, junto a la progresiva bajada de precios, ha hecho que muchos las hayan instalado en sus ordenadores o directamente hayan comprado un nuevo ordenador con esta característica. Dejando de lado debates sobre la vida útil de los SSD, lo cierto es que su velocidad o fiabilidad destacan por encima de todo. Sin embargo, no nos podemos relajar ya que siempre aparece en el horizonte algún problema que puede afectarnos en el futuro.

En este caso, hablamos del malware. La mayoría de estas amenazas son detectadas por el antivirus que tengamos instalado en el PC. El problema llega cuando estos programas maliciosos utilizan técnicas avanzadas para ocultarse o colocarse más allá de las capacidades de detección de los antivirus. Lo hemos visto ya en el pasado y ahora lo volveremos a ver. De hecho, un grupo de investigadores coreanos han desarrollado una serie de ataques de malware que se ocultan en tu SSD y son indetectables por los antivirus.

Aprovechan la característica Flex capacity

Estos ataques aprovechan la característica Flex capacity de Micron y “atacan” un área oculta del dispositivo. Esta característica está ampliamente aceptada y utilizada por los fabricantes de unidades de estado sólido para optimizar el rendimiento. Básicamente, hace referencia a la capacidad del SSD de ajustarse para adaptarse a distintas aplicaciones y cargas de trabajo.

Este sistema dinámico crea y ajusta un “espacio” denominado como over-provisioning que ocupa entre el 7% y el 25% de la capacidad total del disco. El área destinada a ello es invisible para el sistema operativo y para sus aplicaciones, lo que incluye las soluciones de seguridad y las suites antivirus que podamos tener instaladas en el equipo.

El SSD ajusta automáticamente el espacio en función de la carga de trabajo, dependiendo de la necesidad del proceso de leer o escribir datos en la unidad. Todo esto se realiza de forma transparente para el usuario y eso es precisamente lo que han aprovechado estos investigadores de seguridad.

Desde la Universidad de Corea en Seul explican que un ciberdelincuente puede “atacar” un área de datos no válidos que no ha sido borrada entre el espacio “normal” del SSD y el área over-provisioning (OP). Muchos fabricantes deciden no borrar esta área de datos no válidos para ahorrar recursos lo que puede ser aprovechado para conseguir acceso a información del disco que es sensible.

También han demostrado como el área over-provisioning (OP) puede ser utilizada como enclave secreto para esconder malware. Lo explican de la siguiente forma en su investigación:

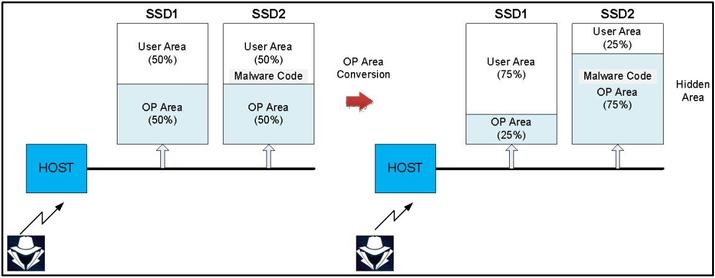

Supongamos dos dispositivos de almacenamiento SSD1 y SSD2 están conectados a un canal para simplificar la descripción. Cada dispositivo de almacenamiento tiene un 50% de área OP. Después de que el hacker almacena el código de malware en SSD2, inmediatamente reduce el área OP de SSD1 al 25% y expande el área OP de SSD2 al 75%.

En este momento, el código de malware está incluido en el área oculta de SSD2. Un hacker que obtiene acceso al SSD puede activar el código de malware en cualquier momento cambiando el tamaño del área OP. Dado que los usuarios normales mantienen el 100% del área en el canal, no será fácil detectar este comportamiento malicioso.