Un grupo de hackers ha conseguido tomar el control de Picreel y el proyecto open source Alpaca Forms. A través de ellos, han conseguido modificar archivos JavaScript de la infraestructura de ambas compañías y han conseguido introducir código malicioso en más de 4.600 páginas web que utilizaban sus servicios.

Correos, la web más popular de las afectadas

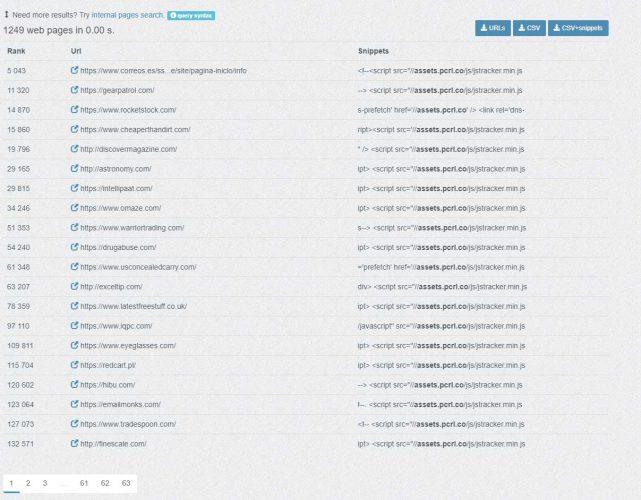

Entre esas 4.684 páginas web está la de Correos.es (página número 5.043 más visitada del mundo), y los scripts maliciosos están todavía presentes en esas páginas web en el momento de escribir esta noticia, tal y como puede consultarse en este enlace para Picreel con 1.249 páginas web, y este otro de Alpaca con 3.435 páginas web. En este segundo no encontramos webs de España en la parte accesible del listado. El ataque ha sido descubierto por Willem de Groot, investigador de Sanguine Security, y ha sido confirmado por otros investigadores.

Picreel es un servicio de analítica que permite a una web registrar qué hacen los usuarios en ella y cómo interactúan para poder estudiar los hábitos de comportamiento y adaptar la web para hacerla más fácil de visitar. Para poder registrar esa información, la web ha de cargar un JavaScript, el cual ha sido hackeado y ha permitido a los hackers añadir el código malicioso.

gwillem@gwillemSupply chain attack of the week: @Picreel_

marketing software got hacked last night, their 1200+ customer sites are now leaking data to an exfil server in Panama.Victims: https://t.co/0qJX6LGEdG

Decoded malware: https://t.co/ZiuhUBP3cf https://t.co/X9uDIctYa9

24 de mayo, 2024 • 21:27

143

16

Alpaca Forms, por su parte, es un proyecto open source para crear formularios web. Desarrollado inicialmente por Cloud CMS, lleva ocho años siendo un proyecto open source, donde Cloud CMS actúa también como un CDN gratuito. Los hackers han conseguido acceder a este CDN y modificar uno de los scripts.

Ataque de cadena de suministro: buscando el eslabón más débil

En este segundo caso, Cloud CMS ya ha intervenido y ha desactivado el CDN que estaba sirviendo el script modificado. La compañía afirma que están investigando el incidente, pero extrañamente afirman que no ha habido un fallo de seguridad que haya afectado a sus clientes ni a sus productos, aunque es demasiado pronto para poder confirmarlo. La única manera en la que un usuario no se habría visto afectado es si ellos mismos hubieran usado los scripts por su cuenta.

Este tipo de ataques se conocen como ataques de cadena de suministro, o supply-chain attack en inglés. Las páginas web se han convertido en auténticas fortalezas infranqueables, por lo que realizar ataques en ellas se ha convertido en una tarea casi imposible. Por ello, los hackers buscan atacar al eslabón más débil, como pequeñas empresas que ofrecen código y scripts secundario a estas páginas. Gracias a ello, podemos ver como hackear un pequeño servicio puede llevar a tomar el control o infectar a usuarios que visiten una web tan importante como Correos, que se sitúa en el puesto 150 de entre las más visitadas de España (justo detrás de ADSLZone)

Entre los puntos débiles que los hackers atacan se encuentran widgets de chat, soporte técnico en tiempo real, o compañías de analítica, como ha ocurrido en este caso con Picreel. Este tipo de ataques son cada vez más comunes, y en la mayoría de casos suelen ocurrir dos cosas: que se inyectan scripts para minar criptomonedas para tener un beneficio directo e inmediato, o se introduce código para robar los datos introducidos en los formularios de datos personales, incluyendo los de pago. En el caso del ataque de hoy, los scripts recopilan datos rellenados por los usuarios en cualquier formulario de la web.