WhatsApp ha tenido gravísimas vulnerabilidades en los últimos años. Una de ellas, la más grave, permitía acceder a los chats e imágenes de cualquier usuario con sólo hacer una llamada perdida a través de la app. Ahora, otra vulnerabilidad ha permitido a atacantes obtener datos personales.

Así lo ha detallado hoy Check Point Research, que descubrió una vulnerabilidad en WhatsApp bastante difícil de explotar. Para ello, es necesario una alta interacción por parte del usuario. El fallo afecta al filtro de imágenes de WhatsApp, que se activaba cuando un usuario abre la imagen adjunta para aplicarle filtros. Esa imagen podía ser modificada para contener código malicioso. Si el usuario editaba la foto, ésta podía generar un cuelgue en la app y permitir acceso a la memoria.

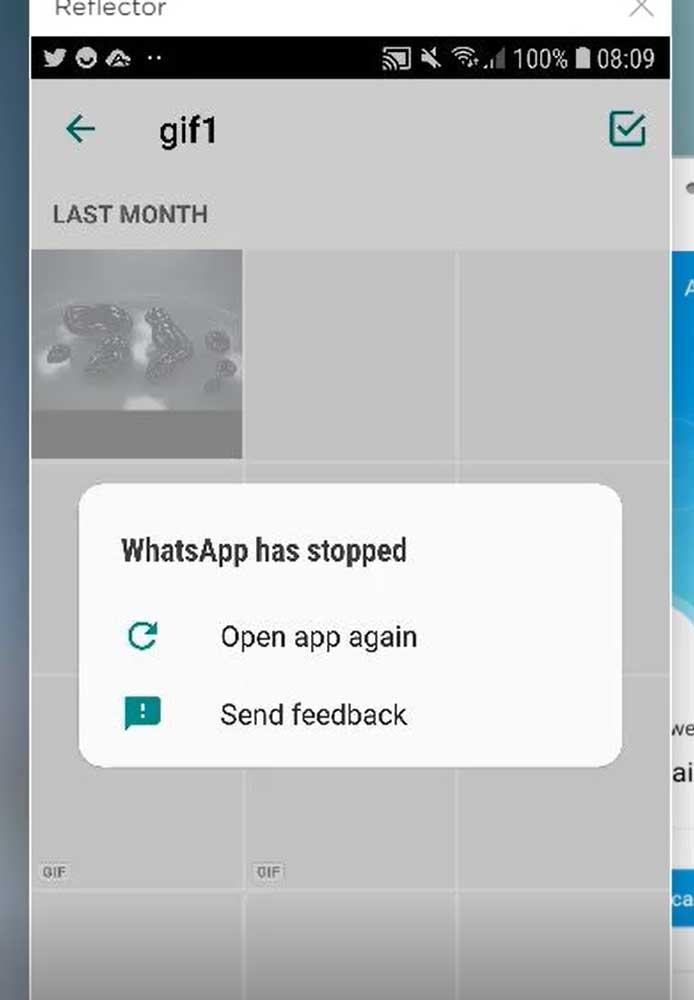

Un simple GIF para que WhatsApp se cuelgue

Los investigadores se toparon con la vulnerabilidad cuando estaban probando a realizar modificaciones maliciosas en formatos de imágenes como BMP, ICO, GIF, JPEG y PNG. Las modificaciones se hacen con un AFL Fuzzer, que modifica los archivos de tal manera que un programa puede colgarse al ejecutarlo al generar resultados inesperados. En esos cuelgues puede descubrirse una nueva vulnerabilidad.

Por ello, fueron realizando pruebas en distintas partes de la app, y decidieron probar los filtros de las imágenes. En esta función, los píxeles de las imágenes se modifican cuando aplicamos un filtro, como desenfoque, añadir detalle, cambiar color, etc. Esto hace que sean candidatos ideales para hacer que se cuelgue la app, ya que hay que hacer muchos cálculos y modificaciones en el archivo, donde si la app se encuentra algo inesperado, puede pasar a colgarse. En este caso, al cambiar entre varios filtros en archivos GIF modificados en WhatsApp, se hacía que WhatsApp se colgase.

Revisando los cuelgues, descubrieron una vulnerabilidad de corrupción de la memoria. Antes de seguir investigando, se lo comunicaron a WhatsApp, asignándole el código CVE-2020-1910. El fallo radica en una parte del código de WhatsApp donde la app espera encontrar cada píxel almacenado en 4 bytes. Los investigadores almacenaron un pixel por byte, lo que hacía que la app se colgase al intentar leer de una zona de la memoria sin mapear.

Con ello, era posible acceder a información sensible en la app almacenada en la memoria. Para ello, es necesario tener acceso remoto o físico al dispositivo, lo cual por ejemplo el FBI puede hacer con móviles obtenidos de terroristas o personas peligrosas.

Check Point Research contactó con WhatsApp el 10 de noviembre de 2020 para informarles de la vulnerabilidad, y la compañía la solucionó en la versión 2.21.1.13 lanzada el pasado 21 de enero. Por ello, si tienes esa versión o una posterior, actualmente estás protegido ante la vulnerabilidad. WhatsApp afirma que no ha detectado ningún uso de la vulnerabilidad. La compañía afirma que la aplicación sigue siendo perfectamente segura, y que el cifrado de extremo a extremo de WhatsApp no se ha visto afectado y no tienen evidencias de que alguien haya explotado esta vulnerabilidad.

La UE multa a WhatsApp con 225 millones de euros

Hoy, la Unión Europea ha multado a Facebook con 225 millones de euros por no detallar a los residentes europeos cómo recopila sus datos y qué hace con ellos en WhatsApp, incumpliendo el RGPD en 2018. La multa representa el 0,8% del beneficio de Facebook en 2020, y es la segunda más alta que se ha impuesto aplicando el RGPD tras la impuesta a Amazon en Luxemburgo por 746 millones de euros.