Un nuevo estudio sobre la arquitectura de la tecnología 5G ha detectado un fallo de seguridad en “network slicing” y la virtualización de la red que podrían aprovechar los ciberdelincuentes para obtener información del usuario, realizar ataques de denegación de servicios entre diferentes segmentos de red o conocer nuestra ubicación. La GSMA ya conoce los detalles de este problema desde el pasado 4 de febrero. Os contamos todo lo que se ha publicado ahora al respecto.

La quinta generación de las redes móviles, más conocida como 5G, es la nueva tecnología que comienza a desplegarse en todo el mundo. Entre sus ventajas, más velocidad, mayor latencia o más capacidad para soportar muchísimos usuarios simultáneamente, pero también novedades como el network slicing que permite ejecutar múltiples redes lógicas como operaciones comerciales virtualmente independientes en una única infraestructura física común de una manera eficiente y económica.

Así es el fallo de seguridad CVD-2021-0047

AdaptiveMobile fue el encargado de reportar el fallo CVD-2021-0047 ante la GSMA el pasado 4 de febrero de 2021 y ahora se han dado a conocer todos los detalles de la brecha de seguridad. Como sabemos, el 5G es una evolución del 4G que se basa en una arquitectura dependiente de un proveedor (provider-dependent architecture o SBA). Las capacidades de la red son responsables de registrar a los suscriptores, sus perfiles, sus sesiones, guardar sus datos y conectar a los usuarios utilizando las llamadas estaciones base (base Station o gNB).

El SBA del 5G es totalmente nuevo, lo que implica que puede tener nuevos fallos de seguridad o eso es al menos lo que defienden desde AdaptiveMobile. Esta nueva evolución que no sólo coge elementos del pasado, sino que introduce novedades de alta complejidad, ha servido para que aparezca el primer fallo de seguridad.

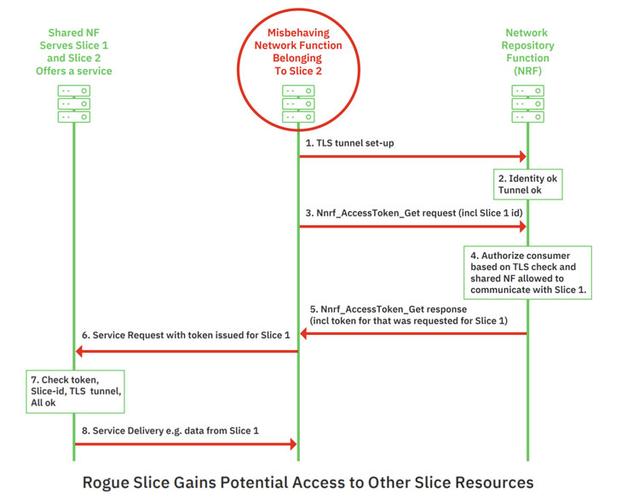

Este permite la Entrada maliciosa a un segmento o slice mediante la fuerza bruta que permiten obtener datos no autorizados de un segundo segmento. También se puede aprovechar para lanzar ataques Denial-of-services (DoS) aprovechando el slice comprometido. El problema está relacionado con el diseño de la tecnología network slicing y la ausencia de validaciones en la identidad.

Desde AdaptiveMobile proponen la división de la red en zonas de seguridad distintivas mediante el uso de filtros de seguridad de señalización entre segmentos únicos, la red principal y elementos externos. La arquitectura actual no permite estos cambios, por lo que sería deseable la mejora de los llamados Services Conversation Proxy (SCP) para validar el proceso. “Este filtrado y validación hace posible la división de la red en zonas de seguridad y la protección de la red principal 5G” dicen desde la compañía responsable del hallazgo.