A finales de 2016 un ataque DDoS masivo a DynDNS bloqueó las principales webs de Internet, como Twitter, Spotify o PayPal. Este ataque utilizó la botnet Mirai para poder aprovechar todo el ancho de banda de miles de dispositivos conectados a Internet. Si aquel fue letal, ahora podría ser aún más a través de memcached.

GitHub recibió un ataque DDoS de 1,3 Tbps, y no va a ser el último por culpa de memcached

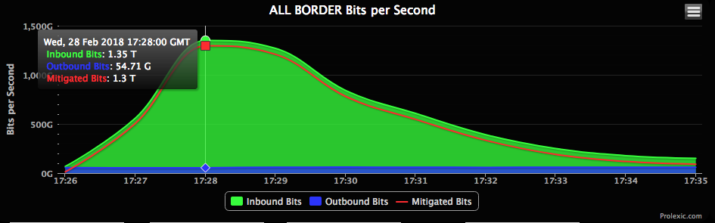

Esta semana GitHub, de cuya gestión se encarga Akamai, recibió un ataque DDoS que generó un tráfico de 1,3 Tbps, lo que lo convierte en el mayor ataque DDoS de la historia, más que duplicando al que consiguió tirar a DynDNS. Sin embargo, debido a las posibilidades que ofrece la “memcached reflection”, es posible que este ataque deje de mantener el récord dentro de muy poco tiempo.

Memcached almacena datos en la cache y reducen la carga generada por lo servicios que requieren un uso intensivo, almacenando todo lo posible en la memoria RAM. El funcionamiento de memcached está basado en una tabla de hash distribuida. Así, cuando la memoria se llena, se empiezan a borrar los datos que llevan más tiempo sin usarse para dejar espacio a los nuevos.

Memcached almacena datos en la cache y reducen la carga generada por lo servicios que requieren un uso intensivo, almacenando todo lo posible en la memoria RAM. El funcionamiento de memcached está basado en una tabla de hash distribuida. Así, cuando la memoria se llena, se empiezan a borrar los datos que llevan más tiempo sin usarse para dejar espacio a los nuevos.

Esto es mejor que recurrir a los datos almacenados en soportes más lentos (como una base de datos o una API), y aumenta la velocidad de acceso. Sin embargo, este sistema está pensado para ser usado en sistemas que no están conectados a Internet, pero por desgracia muchos de ellos sí lo están. De hecho, Akamai estima que hay al menos 50.000 conectados a la red y que son vulnerables.

Amplificación de 50.000 veces con memcached

Memcached no requiere autenticación y puede tener listeners en TCP y UDP. Al poder hacerse spoofing con facilidad en UDP, se puede usar como reflector. El factor de amplificación usando memcached puede ser de más de 50.000 veces. Por ejemplo, una solicitud de 203 bytes puede convertirse fácilmente en una respuesta de 100 MB.

El ataque duró unos pocos minutos, ya que rápidamente la plataforma Prolexic de Akamai pudo mitigar el ataque filtrando todo el tráfico del puerto UDP 11211, el usado por defecto por membached. Los operadores, por suerte, pueden limitar el tráfico a través de este puerto, pero no todos los harán. Otra solución es que no haya reflectores expuestos a Internet, aunque al haber tantos es difícil aislarlos a todos.

Akamai no fue la única que ha recibido el ataque, ya que desde el pasado lunes otras organizaciones han experimentado ataques similares. Y probablemente no serán los últimos, ya que han detectado un aumento en los escaneos para detectar servidores con memcached abiertos. La única solución de “fácil” aplicación es que las empresas se preparen para recibir ataques todavía más grandes limitando el tráfico en el puerto por defecto usado para el ataque.