El gran número de amenazas y tipos de malware que circulan hoy en día por la red hace que, quien más y quien menos, se preocupe por la seguridad de su ordenador y todos los datos almacenados en él. Es por eso, que la mayoría de los usuarios cuenta con una herramienta de seguridad o antivirus en sus equipos. En el caso de Windows 10, el sistema operativo de Microsoft cuenta con su propio antivirus preinstalado, aunque también son muchos los ajustes del sistema que nos permiten velar por la seguridad de nuestro equipo. A continuación, vamos a mostrar cómo configurar el antivirus de Windows 10, Windows Defender, para su máxima protección y qué ajustes nos permiten mejorar la seguridad del sistema.

Lo cierto es que son muchos los que afirman que Windows Defender se ha convertido en una de las mejores soluciones para seguridad de Windows 10, no obstante, hay ciertas configuraciones o ajustes del sistema que nos permiten protegernos y mantener a salvo nuestro equipo y toda la información almacenada en él. De esta forma, no solo nos estaremos protegiendo de los posibles virus o amenazas, sino también de cualquiera que trata de entrar en nuestro equipo con ninguna buena intención.

Ajustes de privacidad y seguridad

Configurar una contraseña, pin o huella dactilar

Proteger el acceso a nuestro sistema es algo esencial para evitar que cualquiera pueda tener a su alcance toda la información almacenada en nuestro equipo. Para ello y por la seguridad de nuestros datos, es recomendable establecer una contraseña, PIN o huella dactilar para acceder a nuestro equipo.

Para ello, en Windows 10 lo único que tenemos que hacer es:

- Abrir la página de configuración del sistema.

- Entrar en la opción Cuentas > Opciones de inicio de sesión.

- Elegir la opción con la que queramos bloquear el sistema, huella, pin, clave de seguridad, contraseña, contraseña de imagen.

- Completamos el proceso en cuestión y reiniciamos el equipo.

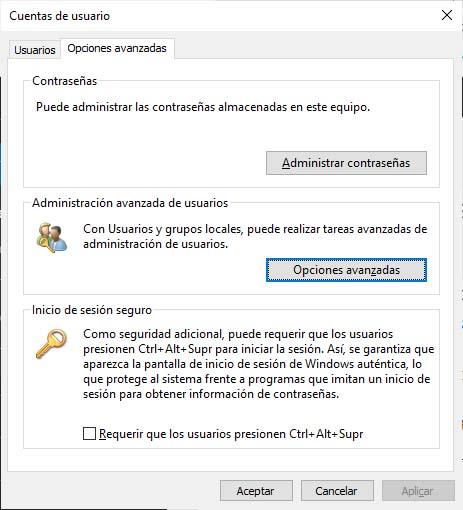

Forzar el cambio de contraseña de forma periódica

Algo bastante habitual para aumentar la seguridad de Windows 10 en el entorno empresarial es programar el cambio de contraseña de forma periódica. De esta forma, si alguien nos roba la contraseña, evitaremos que pueda seguir entrando en nuestro equipo sin que nos demos cuenta.

Para indicar que la contraseña de acceso al sistema de nuestra cuenta de Windows caduque cada cierto tiempo, estos son los pasos a seguir:

- Abrimos una ventaja Ejecutar de Windows, Win+R.

- Escribimos netplwiz y pulsamos Aceptar o Enter.

- Seleccionamos la pestaña Opciones Avanzadas.

- Dentro de la sección Administración avanzada de usuario pulsamos en el botón Opciones avanzadas.

- Seleccionamos la opción Usuarios dentro de Usuarios y grupos locales.

- En el panel derecho hacemos clic sobre el usuario en cuestión para acceder a sus Propiedades.

- Desmarcamos la casilla La contraseña nunca expira.

- Por defecto, cada 42 días el sistema nos pedirá que cambiemos la contraseña.

También podemos hacer este cambio desde línea de comandos, sobre todo para aquellos que no puedan acceder a las políticas de grupo en su versión de Windows 10. Para ello, tendremos que abrir un CMD con permisos de administrador y ejecutar el comando wmic UserAccount set PasswordExpires=True. Una vez activada la política que establece que las contraseñan caduquen, si queremos configurar de esta forma una cuenta de usuario determinada, ejecutaremos el comando: wmic UserAccount where Name=NombreUsuario set PasswordExpires=True. Donde NombreUsuario debemos sustituirlo por el nombre concreto de la cuenta de usuario.

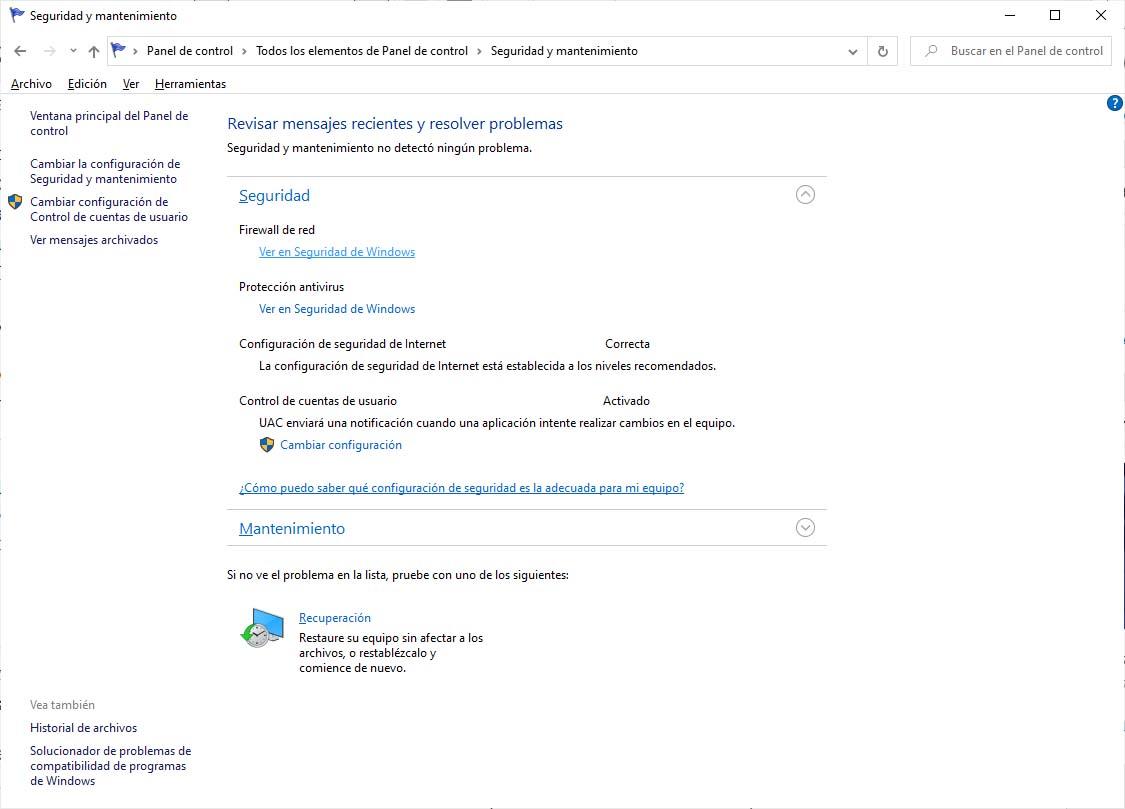

Firewall de Windows 10

Otro de los ajustes o herramientas que tienen que ver con seguridad en Windows 10 es el propio Firewall. Por lo tanto, es recomendable comprobar que el Firewall de red está correctamente activado en nuestro sistema. Algo que podemos hacer bien desde el panel de control o desde Windows Defender.

En el primer caso, lo que tenemos que hacer es Abrir el panel de control y navegar hasta la opción Sistema y Seguridad > Seguridad y mantenimiento > Seguridad y comprobar si aparece activado. Si abrimos Windows Defender, entonces lo único que tenemos que hacer es seleccionar la opción del menú principal Firewall y protección de red y realizar la comprobación.

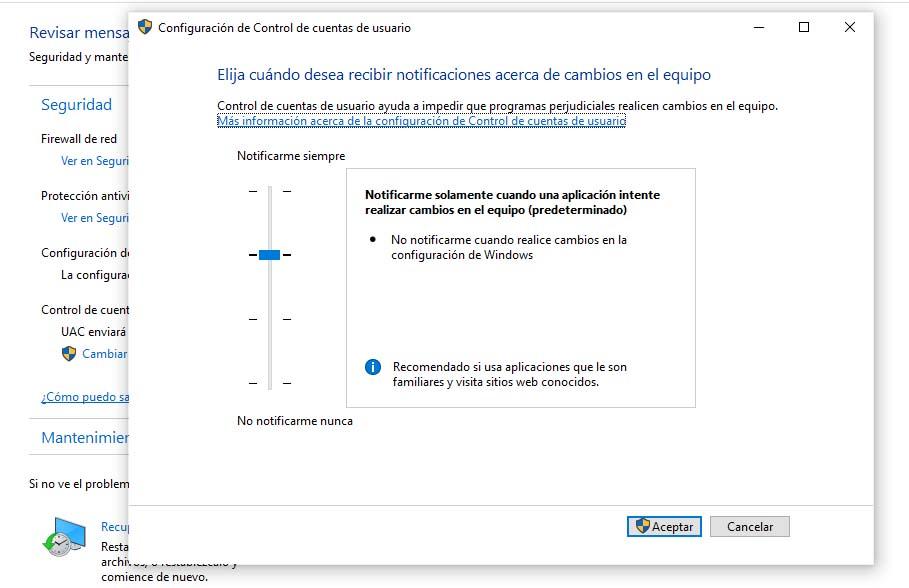

Control de cuentas de usuario

Cuando hablamos de la seguridad en Windows 10, no podemos hablar del UAC o Control de cuentas de usuario del sistema. Se trata de una capa de seguridad extra en el sistema que trata de evitar los cambios no autorizados en el sistema operativo por parte de ciertas aplicaciones y que pueden afectar a la seguridad o configuración del sistema.

Por lo tanto, es recomendable tener esta función siempre activada en el sistema para mejorar la seguridad en Windows 10 y evitar este tipo de problemas. Para ello:

- Abrimos el panel de control.

- Entramos en la opción Sistema y seguridad > Seguridad y mantenimiento.

- Desplegamos la opción Seguridad y comprobamos si el Control de cuentas de usuario está activado.

- Si aparece desactivado, pulsamos en cambiar configuración y procedemos con su activación eligiendo el nivel que queramos. Es necesario tener permisos de administrador para realizar este cambio.

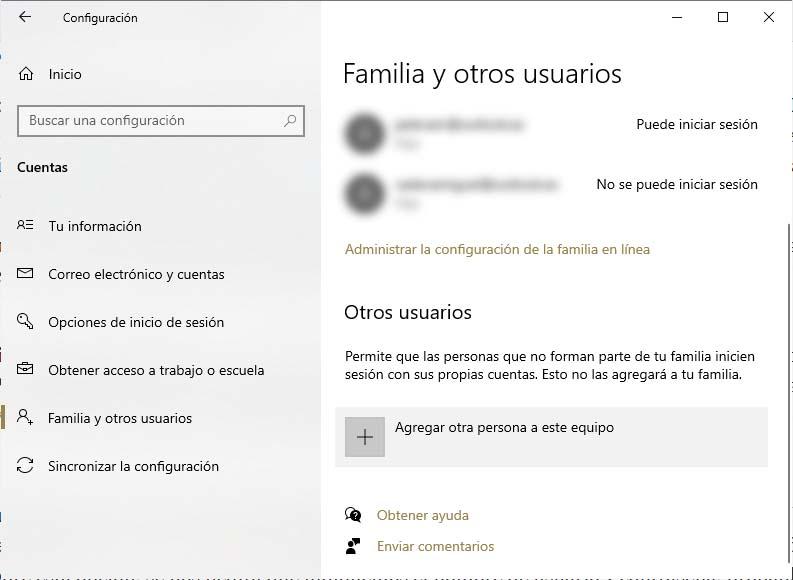

Cuenta de usuario local

Cuenta de usuario local

Windows 10 cada vez pone más difícil hacer uso de una cuenta de usuario local y promueve el uso de cuentas de Microsoft. La diferencia entre ambas es que la local es única en el ordenador donde la creamos, mientras que la otra está basada en la nube. Ambas opciones tienes sus ventajas e inconvenientes, por ejemplo, una cuenta basada en la nube nos permite sincronizar ciertas configuraciones y aplicaciones para poderlas usar en otros ordenadores, mientras que el uso de una cuenta local es más seguro y privado.

Por lo tanto, si lo que buscamos en aumentar la seguridad en Windows 10, lo mejor será que utilicemos una cuenta de usuario local. Para ello, si estamos usando una cuenta de Microsoft y queremos cambiar a cuenta local, lo primero que tendremos que hacer es crear dicha cuenta si aún no la tenemos.

Desde la página de configuración de Windows 10 vamos a Cuentas y a continuación entramos en Familia y otros usuarios > Agregar a otra persona a este PC. Debemos indicar que no tenemos los datos de inicio de sesión de esa persona para evitar el uso de una cuenta de Microsoft nuevamente y a continuación, pulsar en Agregar un usuario sin cuenta de Microsoft y completar el proceso.

Con nuestra cuenta de usuario creada, lo único que nos queda es cambiar de una cuenta a otra. Para ello, abrimos la página de Configuración del sistema y entramos en Cuentas. Dentro del apartado Tu Información encontraremos la opción Iniciar sesión con una cuenta local en su lugar. Al hacer clic sobre esta opción, se nos pedirá que indiquemos el nombre de usuario y contraseña, probablemente nos sugiera añadir una pregunta de seguridad y por último, pulsamos en Siguiente, cerramos sesión y Finalizar.

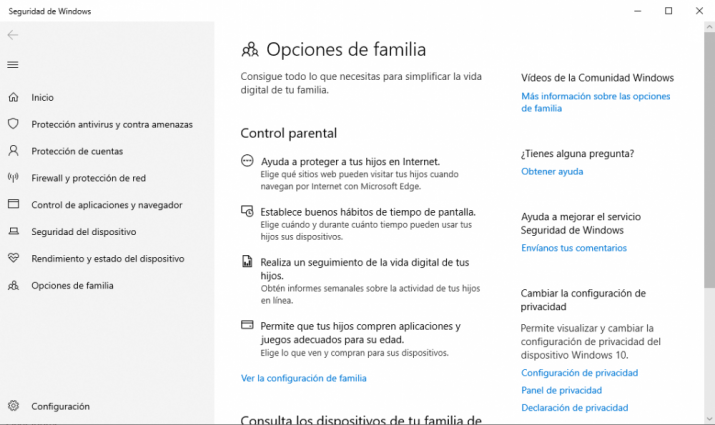

Control parental y protección familiar

Otras de las principales características de Windows Defender, es que nos va a ayudar a salvaguardar la seguridad de los menores de nuestra casa mientras navegan por la red y hacen uso del PC, a través de las Opciones de familia que encontramos dentro de la configuración del sistema de seguridad de Windows.

En el panel familia de Microsoft podremos ver todos los miembros de nuestra familia registrados en el PC, y cada uno de ellos aparecerá clasificado como adulto o menor, pudiendo configurar unas restricciones para unos u otros. Lo único que vamos a necesitar es que cada usuario tenga su propia cuenta de correo electrónico, y que esté vinculada a la Cuenta Microsoft, ya que Windows Defender trabaja con estas. A la hora de crear una cuenta de Microsoft se nos van a ofrecer muchas opciones de privacidad, por lo que no os prepcupéis en dar de alta al menor.

Podremos controlar la actividad con resúmenes que realiza Windows Defender, el tiempo que están frente a la pantalla, restringir contenido, etc. Pero básicamente las opciones de control parental que tenemos disponibles con Windows Defender las podemos englobar en tres categorías:

- Podemos definir qué sitios puede visitar el menor, añadiendo únicamente los que queramos, o limitar aquellos a los que no queramos que entre nunca, permitiendo el resto de navegación libre.

- Se puede establecer un tiempo máximo de uso del PC, por lo que una vez que el menor supere este límite, el PC se bloqueará para él y ya no podrá usarlo. Muy útil si no vamos a estar en casa controlándolo.

- No sólo páginas webs, también podremos elegir qué juegos y aplicaciones puede utilizar el menor. O directamente restringir todas.

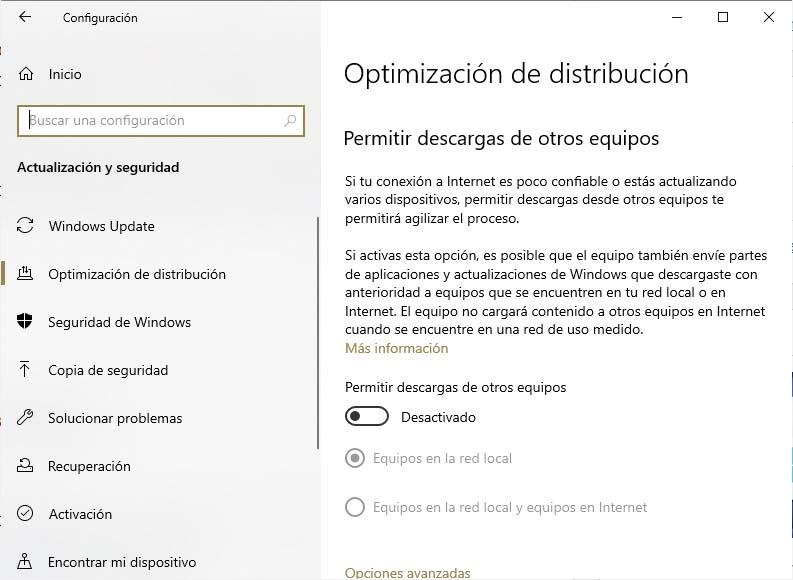

Descargas de otros equipos

Las actualizaciones del sistema han sido durante mucho tiempo uno de los caballos de batalla para el sistema operativo de Microsoft. Con la llegada de Windows 10, los de Redmond incluyeron una característica que permite descargar actualizaciones y aplicaciones de Windows desde otros ordenadores además de hacerlo desde los servidores de Microsoft, algo que ayuda a acelerar dichas descargas.

Esto supone que nuestro ordenador podría ser la fuente de descargas de otros equipos, de nuestra red o de Internet, después de habernos descargado e instalado las actualizaciones pertinentes. Para evitar que esto suceda y mirando en mejorar la seguridad en Windows 10, es recomendable desactivar dicha función. Para ello:

- Abrimos la página de Configuración del sistema.

- Entramos en la opción Actualización y seguridad en Windows 10.

- Elegimos la opción Windows Update.

- Pulsamos sobre Opciones avanzadas.

- Pulsamos sobre la opción Optimización de distribución.

- Desactivamos el interruptor de la opción Permitir descargas de otros equipos.

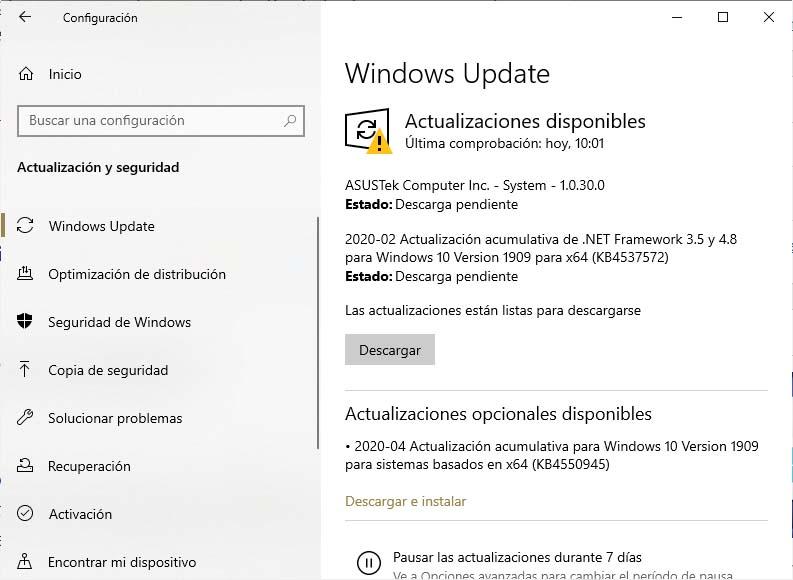

Actualización de Windows 10

Actualización de Windows 10

Ni que decir tiene que mantener Windows 10 debidamente actualizado es también muy importante a la hora de contar con la mayor protección contra virus y amenazas y evitar que puedan utilizar cualquier vulnerabilidad del sistema.

Ahora bien, uno de los principales focos de infección suele ser los programas o aplicaciones que nos descargamos e instalamos desde Internet. En este sentido, para mantener la seguridad de Windows 10 se recomienda descargar e instalar aplicaciones siempre desde fuentes fiables. No obstante, puede que en ocasiones se nos instalen otras aplicaciones sin darnos cuenta. Por lo tanto, es conveniente revisar el listado de aplicaciones instaladas en el equipo de forma periódica y en el caso de encontrar algo sospechoso, proceder a su eliminación.

Para comprobar si existen actualizaciones disponibles o pendientes para actualizar nuestro sistema:

- Abrimos la página de Configuración.

- Seleccionamos la opción Actualización y seguridad.

- Seleccionamos Windows Update.

- En el panel de la derecha nos aparecerá si tenemos actualizaciones pendientes y la opción de descargar e instalar.

Configurar Defender para mejorar la seguridad

Protección contra virus y malware

El antivirus de Windows 10 es una gran herramienta de seguridad y puede protegernos de todo tipo de amenazas, sin embargo, permite también la posibilidad de que cada uno tengamos otros antivirus de terceros instalados en el equipo. No obstante, ya sabemos que se trata de herramientas que suelen hacer uso de una buena cantidad de recursos del sistema, por lo que al final, podemos ver cómo el rendimiento del equipo se ve afectado.

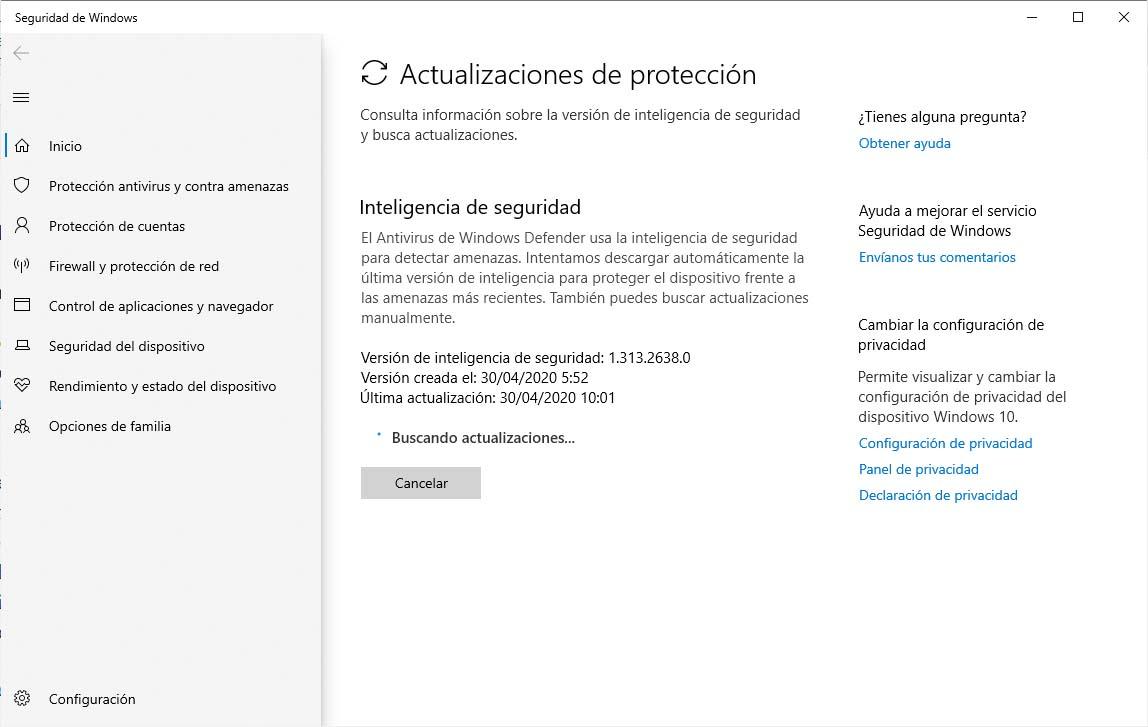

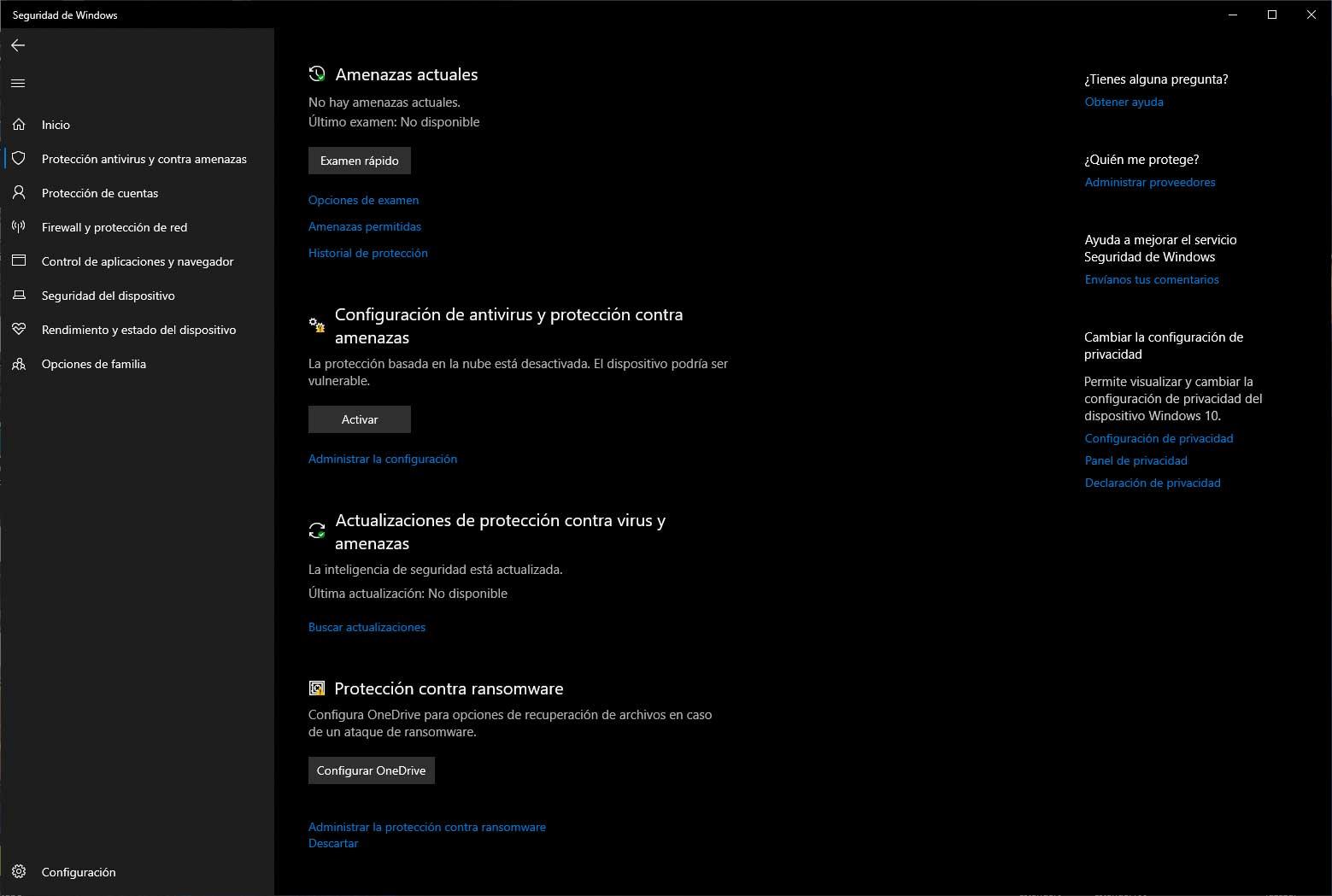

En el caso de Windows Defender, lo mejor será tener la herramienta debidamente configurada para que nos ofrezca el mejor nivel de seguridad en Windows 10. En lo que a protección contra amenazas se refiere, lo ideal es comprobar de forma periódica que el antivirus de Windows 10 está correctamente actualizado y no hay actualizaciones disponibles para su instalación. Para ello, basta con hacer clic con el botón derecho del ratón sobre el icono de la herramienta que se muestra en la bandeja del sistema y elegir la opción Buscar actualizaciones de protección. Hasta esta opción también podemos llegar abriendo la propia aplicación de seguridad y navegando hasta la opción Protección antivirus y contra amenazas > Actualizaciones de protección contra virus y amenazas.

Aumentar la protección

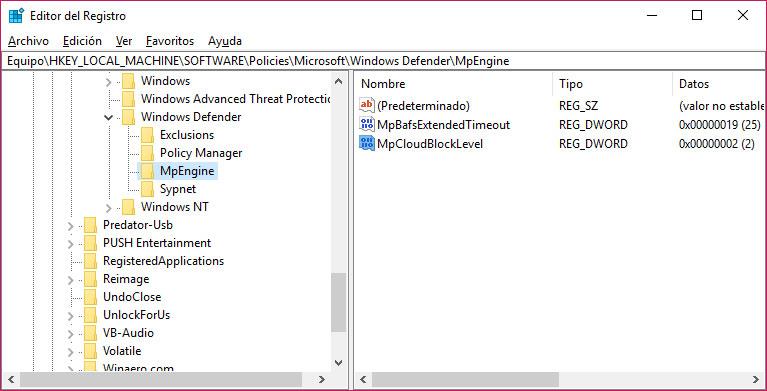

Existe una manera de aumentar la protección de Windows Defender y con ello, mejorar la seguridad en Windows 10. Ahora bien, para ello vamos a tener que realizar algunos cambios en el registro del sistema. Por lo tanto, antes de nada, es recomendable hacer una copia de seguridad del registro de Windows 10 o crear un punto de restauración por si algo va mal, poder volver a como lo teníamos antes de cualquier cambio.

Una vez hecho esto, ya podemos entrar en el registro abriendo una ventana Ejecutar de Windows, escribimos regedit y pulsamos Enter. Navegamos hasta la ruta: HKEY_LOCAL_MACHINESOFTWAREPoliciesMicrosoftWindows Defender y lo siguiente es crear dos nuevas claves bajo esta ruta con el nombre MpEngine y Spynet. Para ello, hacemos clic con el botón derecho del ratón sobre Windows Defender, seleccionamos la opción Nuevo > Clave y le damos el nombre de MpEngine. Para crear la otra clave, lo único que tenemos que hacer es repetir el proceso e indicar el nombre Spynet.

Entramos en la carpeta MpEngine y en el panel derecho hacemos clic con el botón derecho del ratón para crear un nuevo valor DWORD de 32 bits con el nombre MpBafsExtendedTimeout y valor 19 en hexadecimal. A continuación, hacemos lo mismo con un nuevo valor DWORD de 32 bits con el nombre MpCloudBlockLevel y valor 2 en hexadecimal.

Lo siguiente es ir a la clave Spynet y crear tres nuevos valores DWORD 32 bits con los nombres DisableBlockAtFirstSeen y valor 0, SpynetReporting y valor 2, LocalSettingOverrideSpynetReporting con valor 1 y SubmitSamplesConsent también con valor 1 en hexadecimal.

Por último y para que los cambios sean efectivos, cerramos el registro de Windows y reiniciamos el equipo. A partir de ese momento, Windows Defender contará con un nivel mayor de protección a la hora de escanear y detectar cualquier tipo de amenaza que trate de infectar nuestro ordenador.

Los cambios en la entrada MpBafsExtendedTimeout , permiten que el antivirus Windows Defender bloquee archivos sospechosos durante un tiempo máximo de 60 segundos y los examine para comprobar si son seguros. El hecho de cambiar su valor hace que aumentemos el tiempo de bloqueo para evitar riesgos. Por otro lado, MpCloudBlockLevel determina la agresividad de la herramienta en lo que a bloqueos y análisis de archivos sospechosos se refiere. Con el cambio de valor a 2, estaremos establecimiento al máximo el nivel de protección.

En lo que a las modificaciones en Spynet se refiere, la entrada DisableBlockAtFirstSeen es la encargada en garantizar que nuestro equipo realiza las comprobaciones en tiempo real con Microsoft Activa Protection Service, por lo que, si no está activada, no se realizará dicha comprobación y se reducirá el nivel de protección. El valor a 0 indica que está activada.

Por su parte, el valor 2 para la entrada SpynetReporting activa la subscripción avanzada, que enviará más información a Microsoft sobre el software malintencionado, incluyendo los nombres de los archivos, cómo funciona y cómo afecto a nuestro equipo. Esto podría ser un arma de doble filo puesto que, el hecho de enviar más información a los servidores de la compañía puede facilitar la protección y eliminación de dicho malware, mientras que supone una puerta abierta en lo que a privacidad se refiere.

Por último, los cambios en las entradas LocalSettingOverrideSpynetReporting y SubmitSamplesConsent indican que la configuración de preferencias local tendrá prioridad sobre la directiva de grupo y define el comportamiento de envío de muestras cuando la opción de telemetría está configurada, en el caso de aplicar el valor 1, las muestras se enviarán de manera automática.

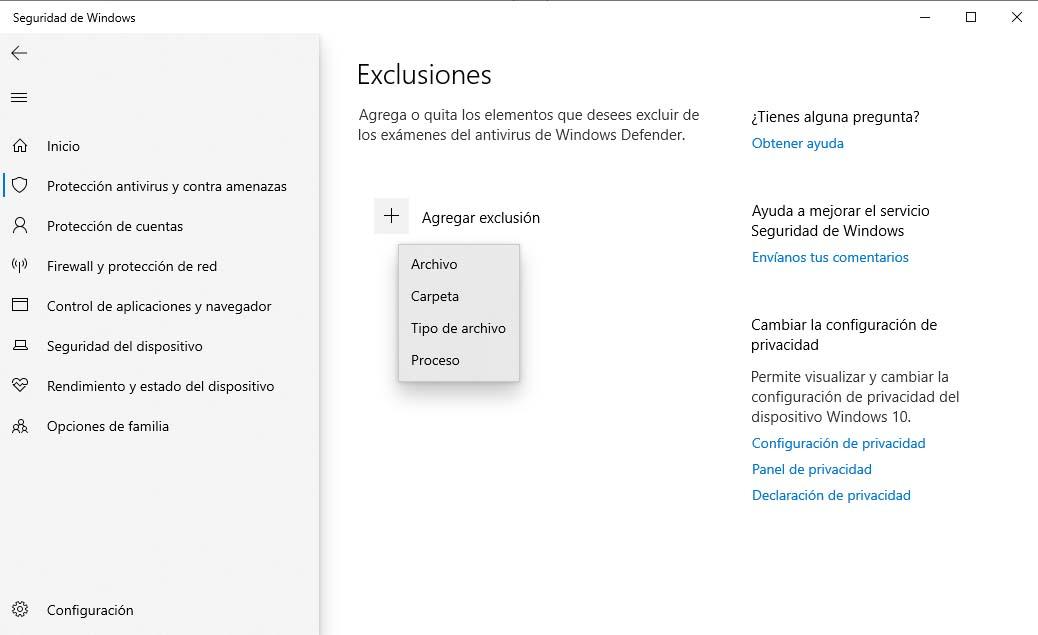

Elegir archivos, carpetas o procesos a analizar

Otra de las opciones que nos ofrece el antivirus de Microsoft es la de poder elegir los archivos, carpetas y procesos a analizar por la herramienta de seguridad con el fin de mejorar y optimizar la seguridad en Windows 10. Algo que podemos hacer desde la propia configuración de la herramienta de seguridad tal y como mostramos a continuación:

- Abrimos Windows Defender.

- Hacemos clic sobre la opción Protección antivirus y contra amenazas.

- Seleccionamos la opción Administrar Configuración y a continuación Exclusiones.

- Hacemos clic sobre la opción Agregar o quitar exclusiones y pulsamos en Agregar exclusión.

Esto nos permite indicar si queremos que Windows Defender excluya de su análisis ciertos archivos, tipos de archivo, carpetas o procesos. Nada más pulsar sobre él, será eso lo primero que tenemos que indicar, si queremos excluir un archivo, tipo de archivo, carpeta o proceso.

En el caso de seleccionar archivo o carpeta, se nos abrirá una nueva ventana para que lo podamos seleccionar, mientras que, si elegimos tipo de archivo o proceso, se abrirá otra pequeña ventana del Centro de Seguridad de Windows Defender para que indiquemos la extensión de archivos o nombre del proceso que no queremos que se analicen.

Una vez añadida la exclusión, se irán mostrando cada una de ellas en forma de listado debajo del botón Agregar exclusión. Si en algún momento queremos eliminar cualquiera de ellas, basta con hacer clic sobre la pestaña que se muestra junto a cada una de ellas y pulsar sobre el botón Quitar.

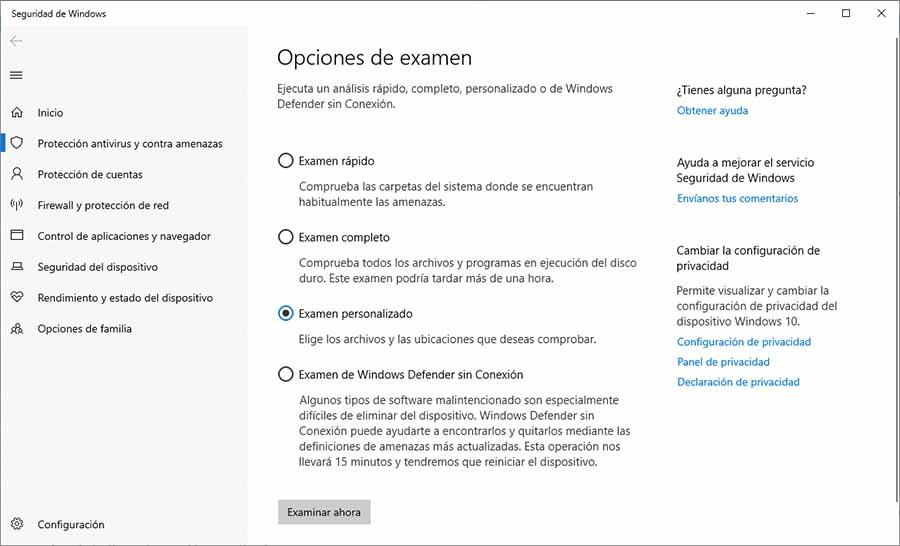

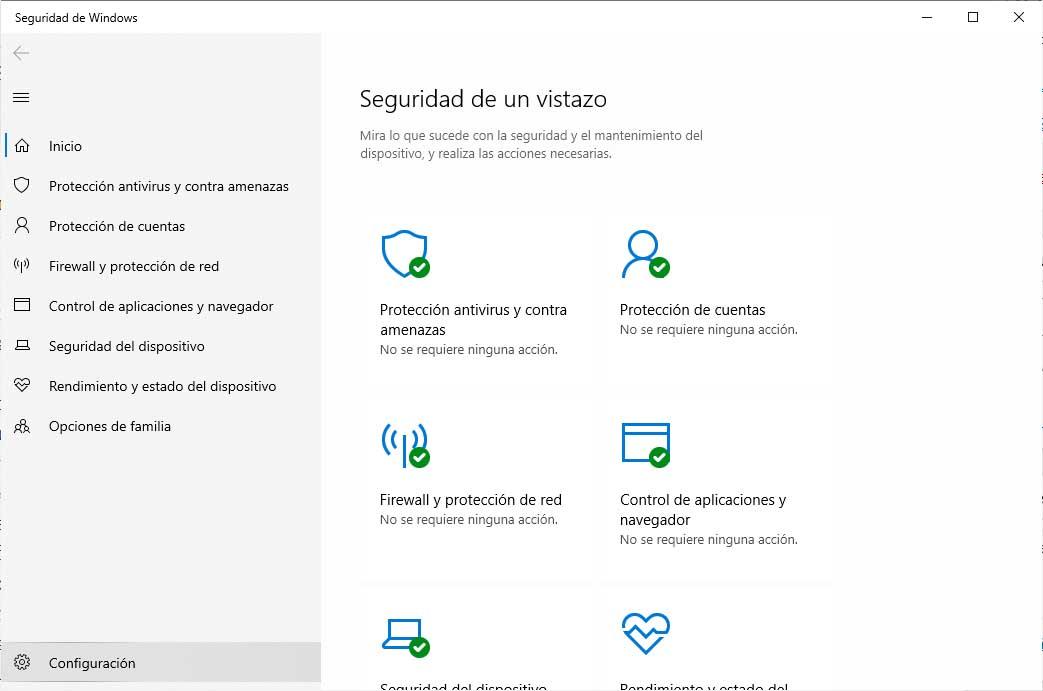

Lo normal es que Windows Defender trabaje por sí solo y en segundo plano, pero como antivirus que es, también nos deja ejecutar acciones de forma manual. Para acceder a la aplicación tenemos que abrir el panel de Configuración de nuestro ordenador con sistema operativo Windows 10 y, desde aquí, desplegar el menú de Actualización y seguridad. En este menú podremos encontrar, en la sección lateral derecha, el apartado correspondiente a ‘Seguridad de Windows’, que contiene todo lo relacionado con Windows Defender. Podemos abrir todas las opciones en ‘Abrir Seguridad de Windows’, o bien comprobar la vista previa del estado del sistema de seguridad de Windows 10 en este mismo panel.

En el segundo apartado, en ‘Protección antivirus y contra amenazas’, es donde podemos ejecutar la acción manual que nos interesa en este caso: el examen de archivos en busca de virus. Justo en la parte superior encontraremos el botón de ‘Examen rápido’, pero el que nos interesa es el que está justo debajo con el texto ‘Opciones de examen’. Aquí encontraremos varias opciones posibles para llevar a cabo el examen antivirus con Windows Defender sobre nuestro ordenador con sistema operativo Windows 10 y sus archivos.

- Examen rápido: Análisis de carpetas típicas con malware.

- Examen completo: Análisis exhaustivo de todos los archivos y carpetas.

- Examen personalizado: Análisis manual de carpetas y archivos.

- Examen de Windows Defender sin Conexión: Análisis específico sin conexión a Internet.

De las opciones anteriores, la que nos interesa es el examen personalizado de Windows Defender, que es el que nos permitirá definir la carpeta sobre la que queremos ejecutar el análisis antivirus. Es decir, que de todas las anteriores es la que nos va a dejar elegir de forma manual la localización del sistema, y del almacenamiento, que queremos analizar en busca de posibles amenazas de malware. El resto, sin embargo, tienen las ubicaciones predefinidas y no las podremos modificar.

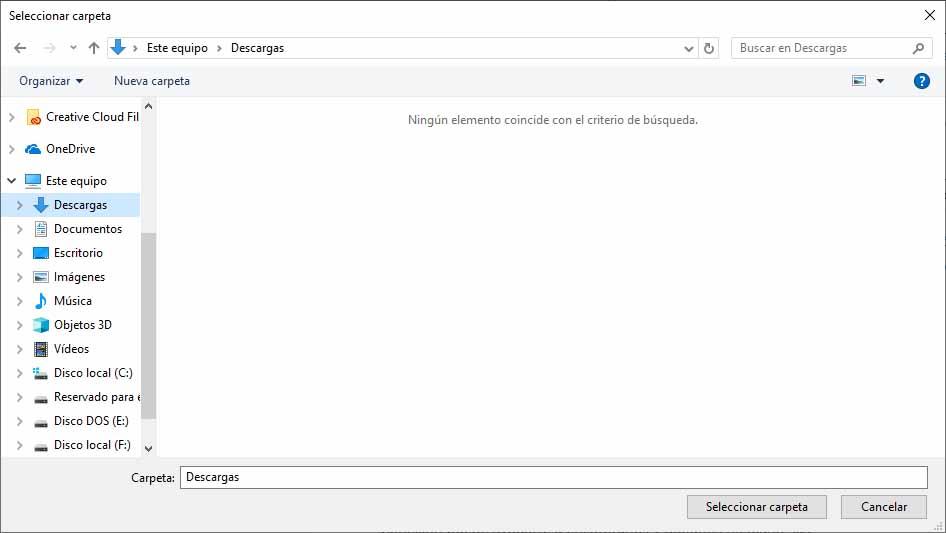

Para ejecutar el examen personalizado de Windows Defender, seleccionaremos la opción y después pulsaremos sobre el botón ‘Examinar ahora’. Al hacerlo, se abrirá el explorador de archivos del sistema y nos dejará escoger cualquier localización. Para este ejemplo seleccionaremos la carpeta de ‘Descargas’, pero en este punto es en el que podremos escoger cuál es la carpeta que queremos analizar para encontrar posibles virus y, evidentemente, todos los archivos que contenga la misma.

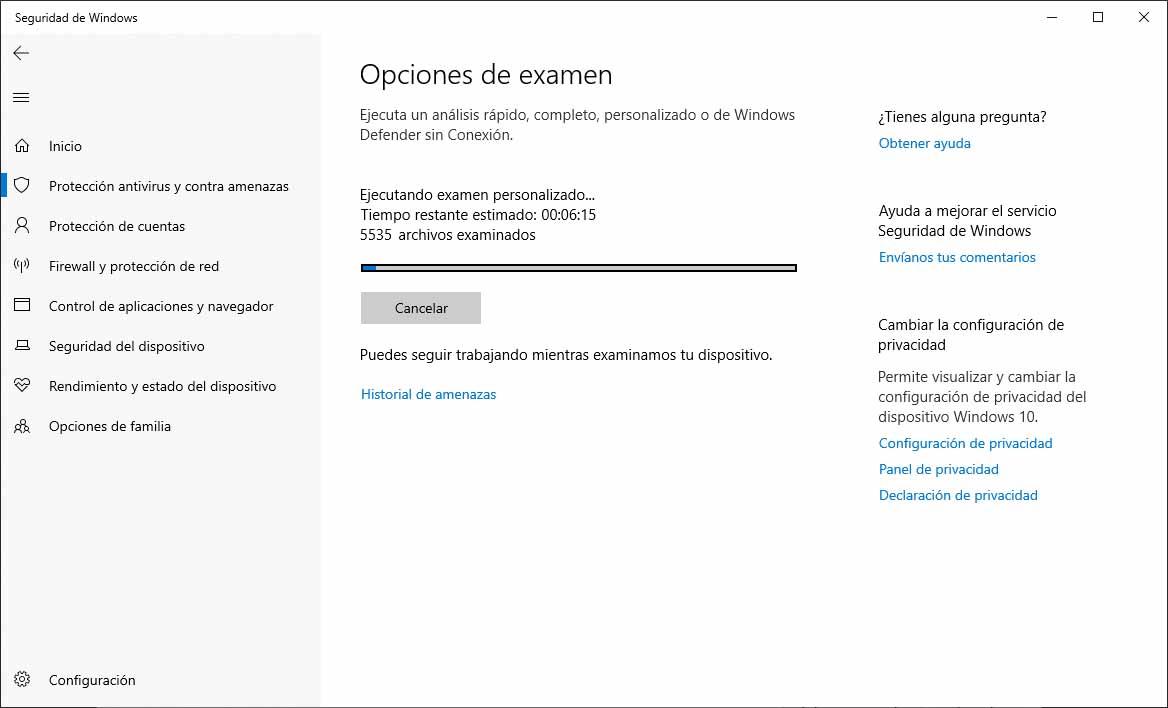

Ahora solo tendremos que pulsar sobre la opción ‘Seleccionar carpeta’, y de forma directa se ejecutará el análisis. Podemos seguir utilizando el ordenador de forma normal, pero en la ventana anterior veremos el proceso que se está llevando a cabo. Nos aparecerá una barra de color azul reflejando el avance del proceso y podremos ver también el tiempo restante estimado, así como la cifra o cantidad de archivos que ya han sido examinados por Windows Defender en busca de posibles virus y otras amenazas de malware.

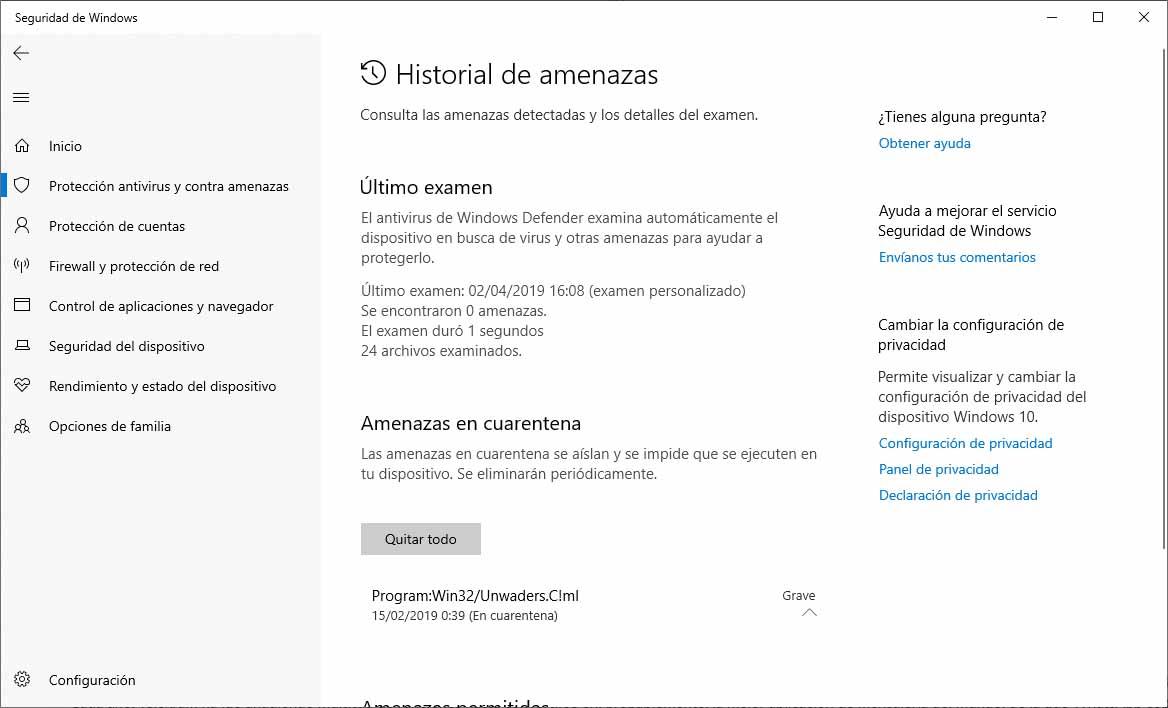

Justo debajo del examen personalizado, mientras se está llevando a cabo o cuando ha concluido, podemos revisar el Historial de amenazas. Aquí veremos un registro completo con información importante como la fecha en la que se ha llevado a cabo el último análisis y de qué tipo fue, la cantidad de amenazas encontradas, el tiempo de duración del mismo y la cantidad de archivos que se analizaron. Por otro lado, justo debajo podemos ver también las amenazas de malware que han sido detectadas y puestas en cuarentena, y poco más abajo cuáles han sido las amenazas detectadas por el sistema que el usuario ha permitido que se ejecuten.

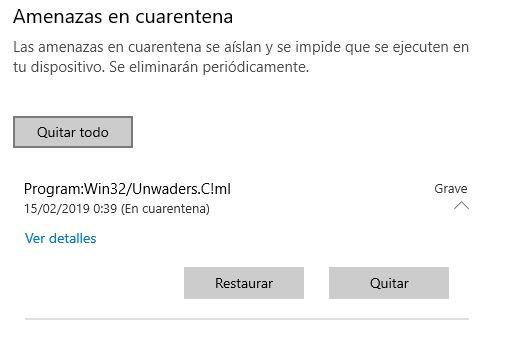

En el segundo apartado, el de amenazas en cuarentena, tenemos la opción de Quitar todo o revisarlo de forma manual. Si pulsamos sobre ‘Quitar todo’, los archivos detectados como posible amenaza de malware se borrarán de forma masiva del ordenador. Si revisamos de forma manual, sin embargo, podemos seleccionar archivos para quitar uno a uno, o Restaurar para que vuelvan a estar disponibles para el usuario en el ordenador, asumiendo los posibles riesgos que eso implique para el ordenador o el propio usuario.

Protección contra ransomware

Esta función, a pesar de ser una de las mejores que tiene Windows Defender, está desactivada por defecto. A pesar de ello, viendo la gran cantidad de infecciones que hay por ransomware en la red, no está de más activar un mecanismo que ayudará a evitarnos el enorme disgusto de que todos los archivos de nuestro PC queden cifrados. En estos secuestros, el hacker suele pedir dinero a cambio en bitcoins para recibir la contraseña que desbloquee nuestros archivos, pero nunca es conveniente hacer esto porque las cuentas de correo suelen ser suspendidas cuando enviamos el justificante de pago.

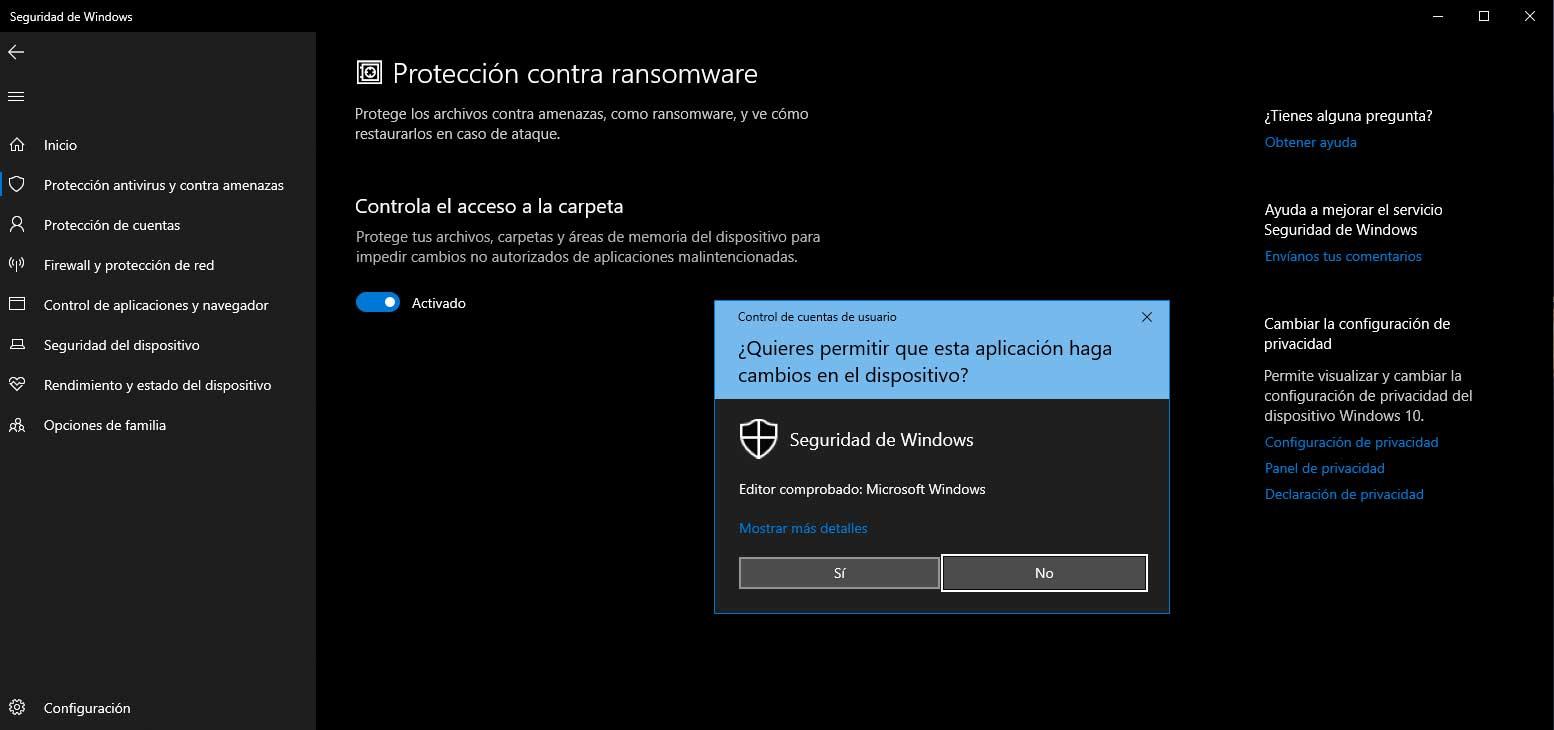

Así, Windows Defender (o Seguridad de Windows como se llama en español) incluye la función de Protección contra ransomware dividida en varias opciones. Vamos a comentarte cómo activarla, pero antes de nada debes asegurarte de que tienes la Seguridad de Windows activada para protegerte.

Para activarla, tenemos que ir al menú de inicio, y escribir “Seguridad de Windows”, o ir a través de Configuración – Actualización y seguridad – Seguridad de Windows – Abrir Seguridad de Windows. Una vez ahí dentro, vamos a Protección antivirus y contra amenazas. En la parte inferior nos aparece la sección de Controla el acceso a la carpeta, que limita el acceso de aplicaciones no autorizadas a acceder y cifrar nuestras carpetas. Es importante resaltar que tenemos que usar Windows Defender como antivirus para poder aprovechar esta función, teniendo activada la protección en tiempo real del mismo y no la de otros.

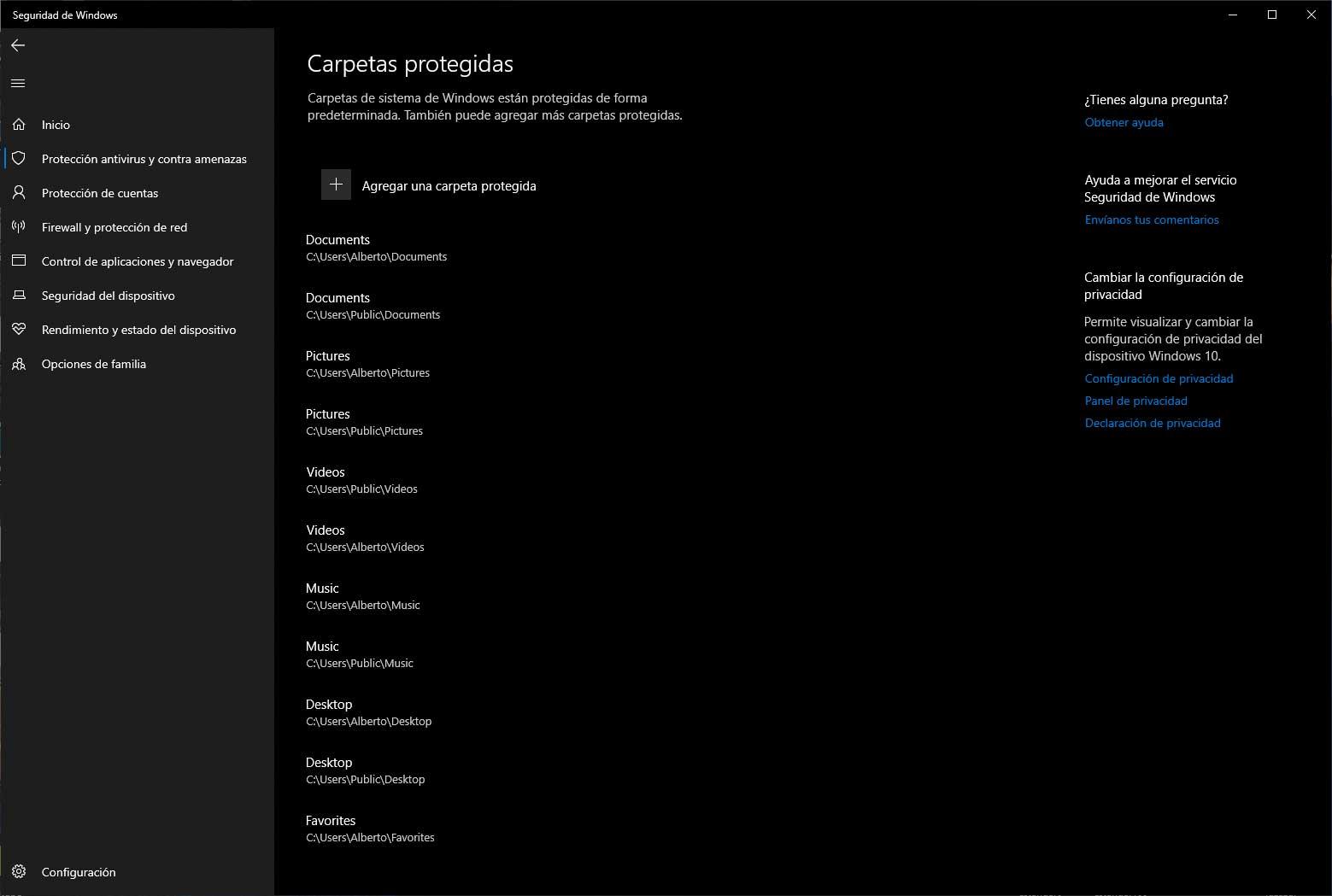

Una vez la activemos, podemos pinchar en Administrar la protección contra ransomware, y activar la función de Controla el acceso a la carpeta, que evitará directamente que cualquier atacante pueda cifrar nuestros archivos. Dentro de ella, podemos ver un historial de bloqueos realizados, las carpetas que están protegidas (a las cuales podemos añadir más), o darle permiso de acceso a algún programa que así lo necesite.

Siempre que lo queramos, podemos volver a esta opción y añadir nuevas carpetas que queramos proteger en Agregar una carpeta protegida. También podemos quitar la que queramos desde la opción de quitar. Así, podemos controlar fácilmente las carpetas protegidas en cada momento, incluso aunque haya nuevas. Eso sí, las carpetas del sistema ya se encuentran protegidas por defecto y no podremos quitarlas ni hacer nada con ellas, algo que por su parte es una tranquilidad.

En segundo lugar, si queremos un extra de seguridad, podemos habilitar la función de OneDrive, la cual crea una copia de seguridad de nuestros archivos más importantes. Para ello, introducimos nuestro email para crear una cuenta en el caso de que no la tengamos, y con ello podremos tener copias de seguridad de algunos de nuestros archivos más importantes, aunque ya será casi imposible que cifren nuestro ordenador en primer lugar.

La opción de OneDrive está disponible desde hace poco, y le da un plus de seguridad al sistema. Se encuentra en la misma pantalla, por lo que solo debemos activarla y configurarla para beneficiarnos de sus ventajas. Aunque no es obligatoria, sí que es interesante que la tengas activada. Si has hecho todo lo anterior antes, pero te falta esto te recomendamos que lo hagas.

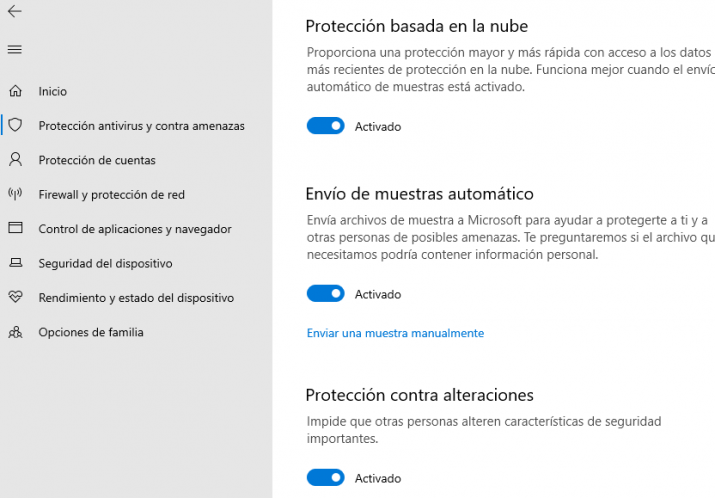

Protección contra alteraciones

Otra de las funciones interesantes que Microsoft ha incorporado con el paso del tiempo en su herramienta de seguridad es la protección contra alteraciones en Windows Defender. Esto nos permite evitar que cualquier aplicación o malware pueda modificar la configuración de la herramienta de seguridad con el fin de engañarla y conseguir sus objetivos.

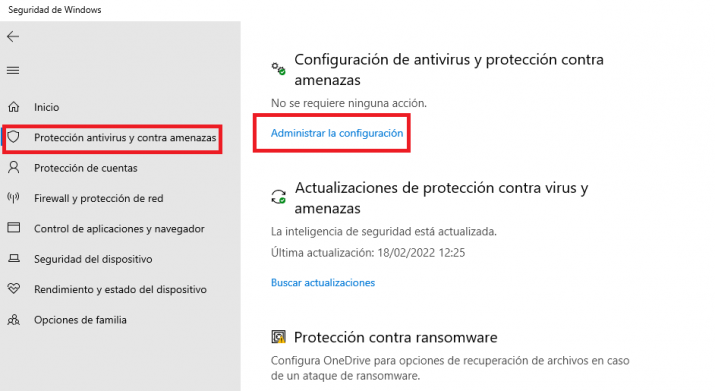

La forma más rápida de activar esta opción es desde la seguridad de Windows, en la opción Protección antivirus y contra amenazas. Vamos hasta Configuración de antivirus y protección contra amenazas y le damos a Administrar la configuración.

Allí bajamos hasta la propia opción y le damos a activado. Se acepta que Windows Defender haga cambios en el equipo y de esta manera ya estará lista para evitar que cualquier persona, virus o app de terceros cambie la configuración de Windows Defender. Eso sí, solo te protegerá en el antivirus de Windows, de manera que si usas otro externo tendrás que buscar en su configuración si tiene opciones similares para incrementar tu seguridad.

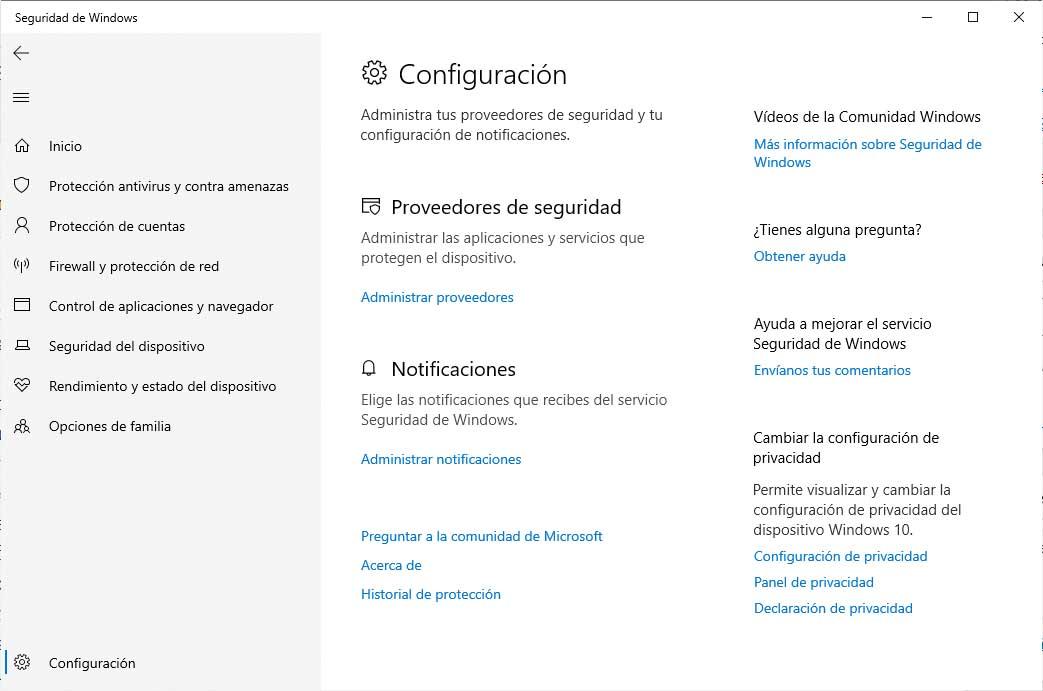

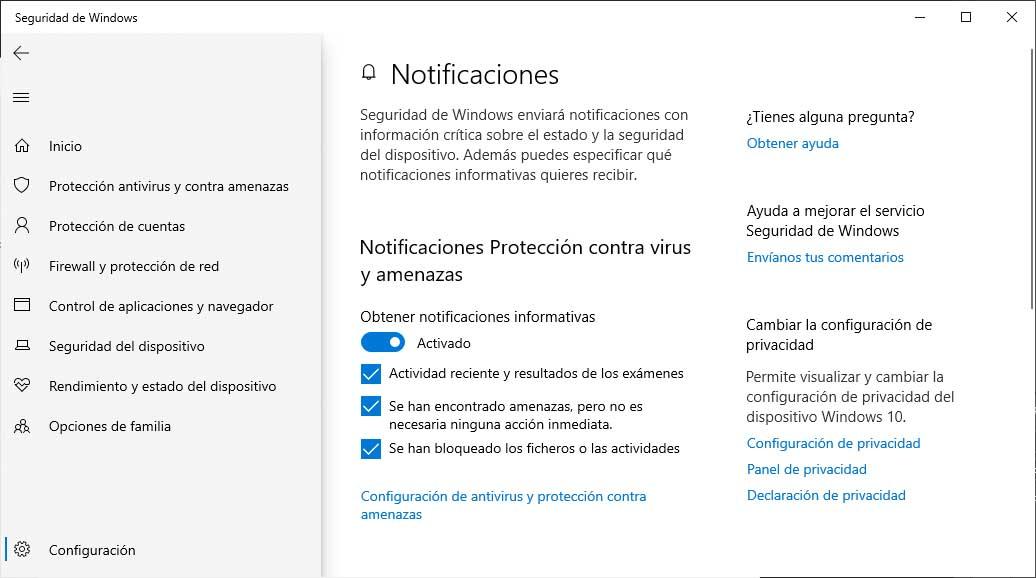

Notificaciones de Windows Defender

Nada más encender el ordenador se inicia también la herramienta de seguridad para estar protegidos desde el primer momento. Esto hace que en la bandeja del sistema veamos el icono de Windows Defender, que se mostrará con un check blanco en un círculo de color verde si todo está bien. Para entrar en la configuración y desactivar las notificaciones de Windows Defender estos son los pasos a seguir:

- Hacemos clic sobre el icono de la herramienta de seguridad en la bandeja del sistema. También podemos escribir Windows Defender en la caja de búsqueda de la barra de tareas y hacer clic sobre el resultado.

- Una vez ahí, tenemos que hacer clic sobre el icono del engranaje que se muestra en la parte inferior del panel izquierdo. Debajo de todas las opciones de menú.

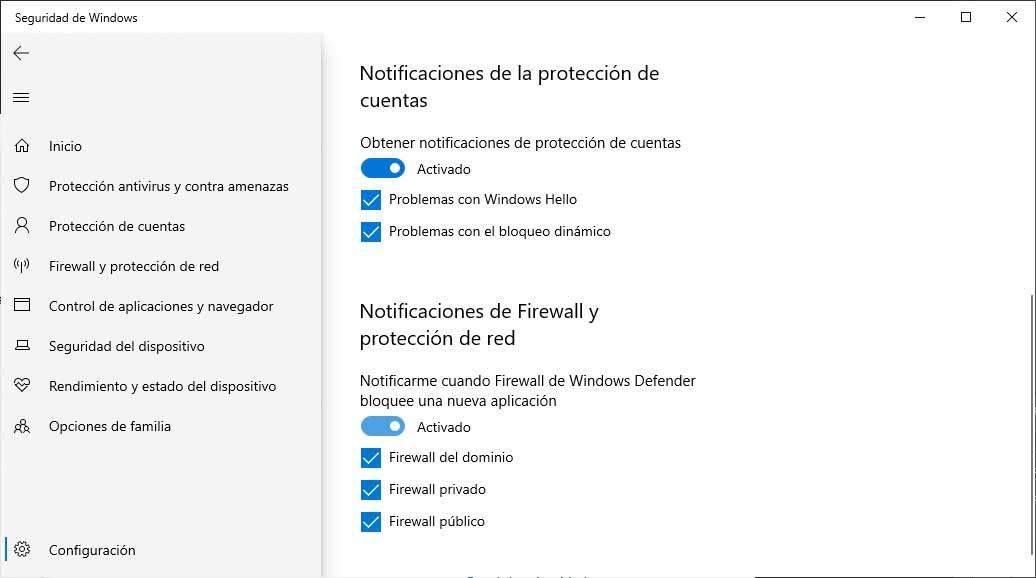

- Ahora nos fijamos en la sección Notificaciones y hacemos clic en Administrar notificaciones.

- Esto nos mostrará una página dentro de la configuración de Windows Defender donde encontraremos los ajustes de las notificaciones de protección contra virus y amenazas, notificaciones de la protección de cuentas y notificaciones de Firewall y protección de red.

- Dentro de Notificaciones de protección de virus y amenazas, podemos optar por desactivar el interruptor Obtener notificaciones Informativas o simplemente desactivar aquellas que muestran información sobre la actividad reciente y resultado de los análisis, las que se muestran cuando se detectan amenazas, aunque no sea necesaria ninguna acción o aquellas que se muestran simplemente para informarnos que se han bloqueado ciertos archivos o actividades.

- De forma similar podemos hacer con las notificaciones de Windows Defender con respecto a la protección de cuentas, pudiendo desactivarlas por completo a través del interruptor o bien desactivar las que tienen que ver con los problemas de Windows Hello o bloqueo dinámico independientemente.

- Las notificaciones de Firewall las podemos desactivar de la misma manera. Tenemos un interruptor para desactivarlas por completo o podemos desactivar las del Firewall del dominio, privado o público respectivamente.

De manera resumida, podemos ver que dentro de la configuración de las notificaciones de Windows Defender, la herramienta de seguridad distingue entre tres tipos, las informativas del propio antivirus de Windows 10, las que tienen que ver con la protección de cuentas y las del Firewall.

Dentro de las informativas, encontramos la opción de desactivar las notificaciones que tiene que ver simplemente con los resultados de los análisis o exámenes realizamos por la herramienta recientemente. En estas notificaciones únicamente se nos muestra información sobre si se ha detectado alguna amenaza, cantidad de archivos analizados, etc.

También podemos desactivar aquellas que se muestran cuando Windows Defender ha detectado una amenaza y se ha encargado la propia herramienta de deshacerse de ella sin que tengamos que intervenir en nada. Y el otro tipo de notificaciones dentro de este apartado son las que se muestran cuando el antivirus ha bloqueado algún fichero o actividad sospechosa.

Las notificaciones sobre la protección de cuentas o del Firewall de Windows son menos frecuentes, no obstante, también podemos acabar con ellas desactivando el interruptor general o eligiendo de las opciones que nos da, si hay alguna de ellas que queremos que se sigan mostrando cuando sea necesario.

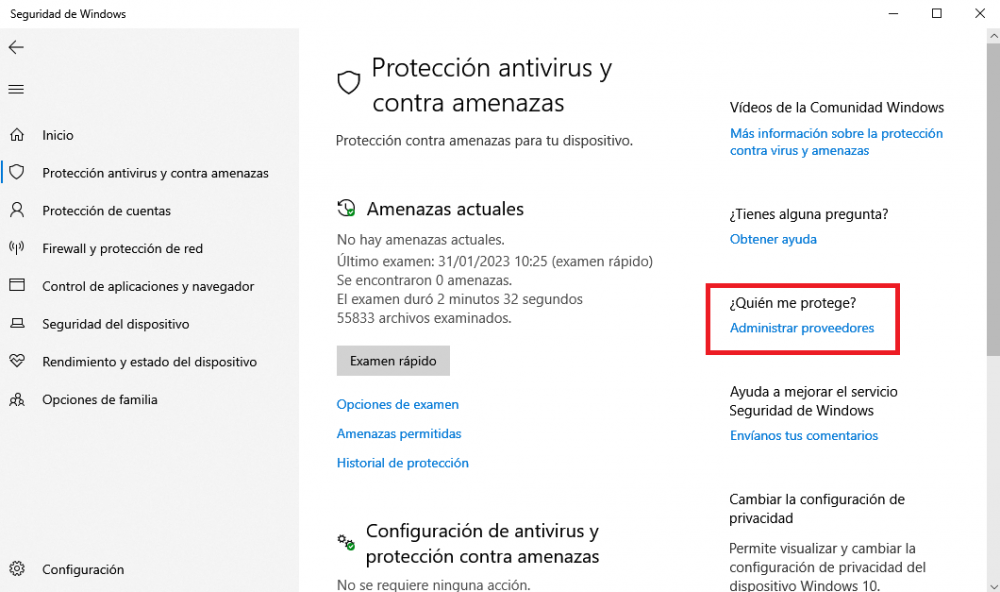

Administración de proveedores

Un menú que tal vez hayas pasado por alto pensando que es un enlace a alguna FAQ de Microsoft, es de la administración de proveedores. En la sección del menú de configuración donde nos hemos estado moviendo, en Protección antivirus y contra amenazas, encontrarás en la parte derecha un enlace llamado «Administrar proveedores» que se encuentra debajo de la pregunta «¿Quién me protege?». Si le damos aquí accederemos a una nueva capa del menú de configuración, en la que podremos administrar las diferentes aplicaciones y servicios que protegen nuestro equipo informático.

En primer lugar tenemos el Antivirus, que por defecto y si no hemos instalado ningún otro estará seleccionado Windows Defender. Si abrimos el desplegable podremos seleccionar otro en caso de tenerlo en nuestro sistema, y desde aquí también vamos a poder abrirlo sin necesidad de hacerlo desde el menú de inicio o desde algún icono de acceso.

Por otro lado está el Firewall, el cortafuegos de Windows que como es evidente estará activado, aunque si le damos a abrir en el menú desplegable tendremos acceso a todas las opciones que ya hemos visto antes.

Por último tenemos la Protección Web. Lo normal es que no haya ningún tipo de protección instalada o activa salvo que nosotros hayamos hecho algún cambio al respecto. No obstante, justo en este menú también tenemos la opción de buscar aplicaciones de seguridad en Microsoft Store, que nos van a ayudar a mejorar esta ante posibles ataques informáticos y virus.