Una de las funciones que más tiempo lleva acompañando al sistema operativo de Microsoft es la de bloquear el equipo para que si nos levantamos y dejamos el PC encendido, nadie pueda hacer uso de él mientras estamos ausentes. A continuación, vamos a mostrar diferentes maneras de bloquear el ordenador para que nadie pueda usarlo cuando no estamos sin necesidad de apagarlo.

La pantalla de bloqueo de Windows es la primera barrera para acceder al escritorio. Siempre muestra una imagen de fondo, fecha y hora, y notificaciones de aplicaciones. Las formas más habituales de bloquear el ordenador son las que ofrece el propio sistema operativo de Microsoft, sin embargo, a pesar de tener bloqueado nuestro equipo con una contraseña, es posible que alguien de nuestro alrededor, pueda robarnos dicha contraseña y termine teniendo acceso a nuestro equipo.

Por este motivo es importante tomar medidas de prevención extras que permiten mantener a nuestro ordenador a salvo de cualquier mirada indiscreta. Y es que, a medida que nuestro ordenador concentra una mayor cantidad de información, es más importante que nunca asegurarnos que nadie a excepción de nosotros vamos a poder acceder al mismo. A continuación te contamos cómo puedes bloquear el PC para que nadie pueda utilizarlo, sin necesidad de tener que apagarlo.

Cerrar la sesión en Windows 10

Solo tenemos que cerrar la sesión iniciada para que el acceso al equipo requiera introducir un usuario y una contraseña de nuevo, existen varias maneras para cerrar sesión. Esta opción es interesante cuando vamos a estar unas horas o un periodo mínimo de tiempo sin volver a utilizar el equipo porque tenemos que estar pendientes de cerrar manualmente la sesión. Además, también cuando tenemos que ir a cualquier reunión de trabajo y tenemos que dejar nuestro ordenador encendido en un espacio compartido sin nuestra presencia, por ejemplo.

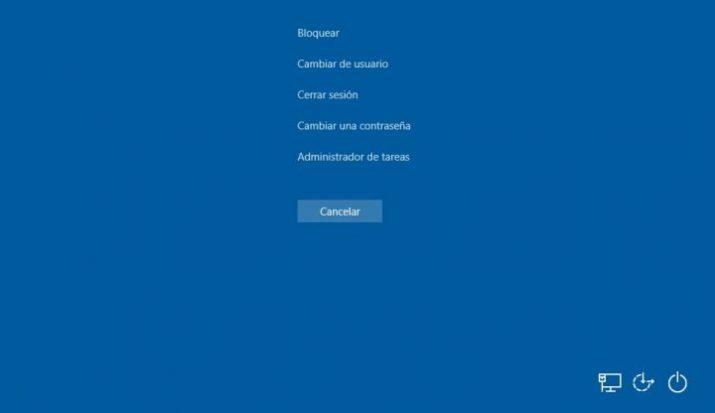

- CTRL. + ALT. + SUPR.

Basta con Cerrar la sesión de nuestro usuario para que Windows 10 bloquee el PC y sea necesario volver a iniciar sesión e introducir la contraseña que nos da acceso de nuevo al equipo. Para cerrar la sesión en Windows 10 tenemos varias alternativas, quizás la más común es usar el atajo de teclado Ctrl+Alt+Supr, que nos muestra una pantalla en la que nos aparecerán varias opciones, entre ellas la de Cerrar sesión. De esta forma, el ordenador quedará bloqueado para su uso.

- ALT. + F4

Otro de los atajos de teclado que nos permite bloquear el ordenador haciendo un cierre de sesión de nuestro usuario es Alt+F4. Es el acceso directo por antonomasia de windows para cerrar cualquier cosa, por lo que deberemos introducir esta combinación de teclas cuanto no tengamos ninguna aplicación abierta o estén todas minimizadas.

En esta ocasión, se nos mostrará una pequeña ventana en donde podremos seleccionar también la opción de cerrar sesión. Desde el menú Inicio también es posible bloquear el equipo de la misma manera. Para ello, basta con pulsar sobre el botón de Windows, hacer clic sobre el icono de nuestro usuario en el lateral izquierdo del menú inicio y a continuación, seleccionar la opción Cerrar sesión.

- Win. + L

Pese a que hay opciones que son mucho más conocidas que esta, la realidad es que esta combinación de teclas nos ofrece todo lo que necesitamos cuando se trata de asegurar que nadie va a poder entrar a nuestro ordenador. El atajo de teclado Win+L también nos permite cerrar sesión y evitar cualquier posible mirada indiscreta que no tengamos controlada. Al pulsar esta combinación de teclas automáticamente se cierra la sesión y el ordenador queda bloqueado.

Bloquear pantalla en Windows

Bloqueo dinámico o Dynamic Lock

Dynamic Lock bloquea automáticamente el sistema operativo si detecta una señal Bluetooth débil entre el ordenador y otro dispositivo. Aunque funciona con cualquier periférico Bluetooth, utilizar un smartphone (Android o iPhone) es lo más práctico. Antes de activar Bloqueo dinámico, debemos emparejar el teléfono con el ordenador:

- Pon en teléfono en el modo de detección de Bluetooth.

- Abre la aplicación Configuración en el ordenador (presiona Windows + I ).

- Selecciona Dispositivos > Bluetooth y otros dispositivos.

- Haz click en Agregar Bluetooth u otro dispositivo > Bluetooth.

- Selecciona el teléfono y sigue las instrucciones en pantalla para vincularlo.

Ahora ya solo es cuestión de activar Dynamic Lock con los siguientes pasos:

- Abrir la aplicación Configuración en el ordenador.

- Seleccionar Cuentas > Opciones de inicio de sesión e ir hacia abajo hasta la sección Bloqueo dinámico.

- Marca la casilla junto a Permitir que Windows bloquee automáticamente tu dispositivo cuando no estés cerca.

- El PC se bloqueará automáticamente cada vez que nos alejemos de él con el teléfono inteligente iPhone o Android.

Símbolo del sistema

Otra de las alternativas que puedes usar, aunque no es de las comunes ya que puede convertirse en un proceso un poco más tedioso, es mediante el Símbolo del sistema. Para ello, solo tienes que usar un comando para bloquear tu ordenador mientras permanece encendido con el objetivo de que nadie pueda acceder. No es ni mucho menos un proceso técnico que tenga que llevarse a cabo mediante la ayuda de un informático, sino que está orientado a cualquier usuario con un nivel medio de aprendizaje y, además, este sistema puedes apuntártelo para añadir un pul al manejo de herramientas de administrador de Windows.

En primer lugar, tanto en Windows 10 como en Windows 11 deberás introducir las letras CMD en la caja de búsqueda situada en la barra de tareas. En el menú emergente se desplegará la opción de Símbolo de sistema y deberas abrirlo como Administrador pulsando el botón derecho del ratón (Ejecutar como administrador). Acto seguido, aparecerá en pantalla un recuadro para empezar a añadir texto. En la línea del guión bajo que parpadea solamente deberás copiar y pegar el siguiente comando: Rundll32.exe user32.dll,LockWorkStation.

Luego tendrás que pulsar la tecla Enter y el comando hará su función.

No obstante, otra de las maneras similares de conseguir efectuar este mismo comando es mediante la función de Ejecutar. Para ello, combina las teclas Windows + R y aparecerá el cuadro diálogo Ejecutar. En el pequeño cuadro de búsqueda deberás escribir o copiar la ruta mencionada anteriormente, Rundll32.exe user32.dll,LockWorkStation, y darle a Aceptar.

Acceso directo

Si nos resulta difícil usar el atajo de teclado Win + L, hacer uso del Símbolo del sistema o del propio programa de Ejecutar, que pueden convertirse en vías algo más laboriosas, podemos crear un atajo de escritorio capaz de bloquear el ordenador con la misma rapidez. Para ello, seguiremos estos pasos:

- Hacer clic derecho en una zona vacía dentro del área del escritorio.

- Seleccionar Nuevo > Acceso directo.

- Copiar y pegar el siguiente texto en la ventana Crear acceso directo y seleccionar Siguiente: rundll32.exe user32.dll, LockWorkStation

- Escribir un nombre para el acceso directo, por ejemplo, «Bloquear PC», y seleccionar Finalizar.

- Hacer doble clic en el acceso directo cada vez que queramos bloquear el ordenador.

Justo en el momento que hagas doble clic en ese Acceso directo que acabas de crear, aumáticamente el ordenador se pondrá en modo bloqueo. Sin duda, se trata de uno de los mecanismos más productivos para ahorrar tiempo en el proceso de bloqueo.

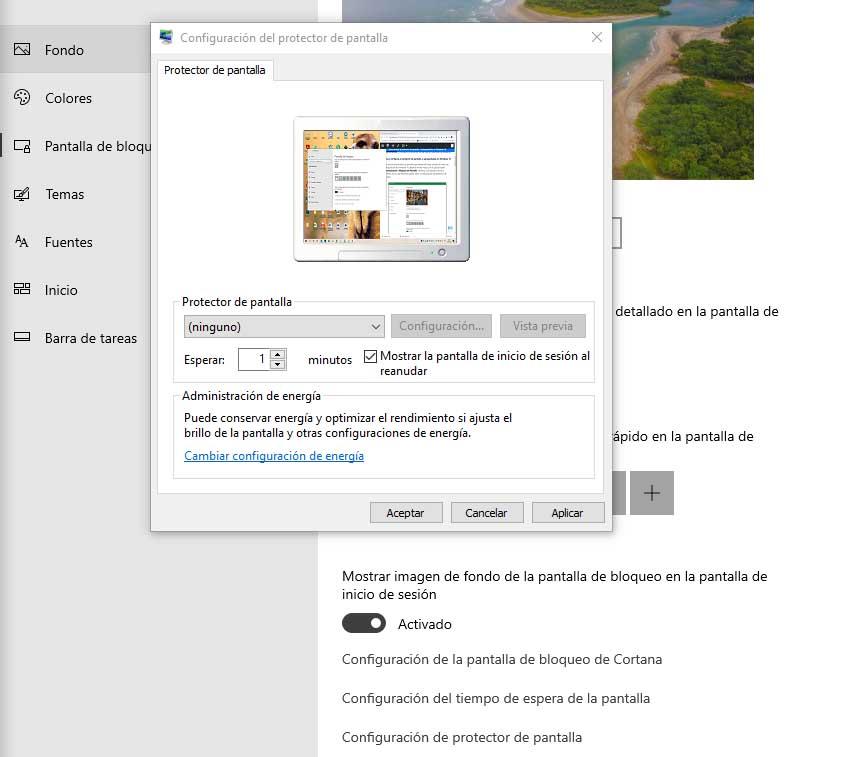

Protector de pantalla

Aunque lo cierto es que era una de las características más atractivas para muchos de los usuarios del sistema operativo de Microsoft, lo cierto es que hoy en día ya no hay tantos usuarios que utilicen los protectores de pantalla en sus equipos. De cualquier forma, es otra alternativa para bloquear nuestro PC cuando dejamos nuestro trabajo un momento y queremos que nadie pueda entrar al equipo mientras estamos ausentes. Concretamente, lo que podemos hacer con el protector de pantalla es configurarlo de tal modo que se active lo antes posible y que tras su vuelta, nos envíe directamente a la pantalla de inicio de sesión. De esta manera, nadie podrá desactivar el protector y tener acceso directo a nuestro equipo sin necesidad de tenerlo que apagar.

Para ello, lo primero que tenemos que hacer es abrir la página de Configuración de Windows 10 y a continuación, entrar en la opción Personalización. A continuación, hacemos clic sobre la opción Pantalla de bloqueo que se muestra en el menú lateral izquierdo. Esto nos mostrará una serie de opciones y ajustes en el panel derecho donde tenemos que buscar Configuración de protector de pantalla.

Hacemos clic sobre esta opción y automáticamente se nos abrirá la ventana de configuración del protector de pantalla. Para bloquear el equipo y que nadie pueda usarlo sin tener que apagarlo, lo que vamos a hacer es indicar como Protector de pantalla Ninguno, el tiempo de espera lo establecemos a 1 minuto, que es el mínimo y marcamos la casilla Mostrar la pantalla de inicio de sesión al reanudar. Aplicamos y aceptamos los cambios y cerramos la ventana.

A partir de este momento, si estamos un tiempo de 1 minutos sin realizar ninguna actividad en nuestro PC, el sistema se bloqueará mostrando una pantalla negra, puesto que no hemos establecido ningún protector de pantalla. Si alguien quiere desbloquear el equipo, automáticamente será redirigido a la pantalla de inicio de sesión y nunca le dará acceso al equipo. Desde ahí, será necesario introducir la contraseña o PIN para acceder con la cuenta de usuario del sistema.

Aplicaciones para bloquear el ordenador

Como no podía ser de otra forma, podemos encontrar aplicaciones de terceros que nos ofrecen diferentes formas de bloquear el PC para que nadie pueda usarlo mientras estamos ausentes sin necesidad de tener que apagarlo.

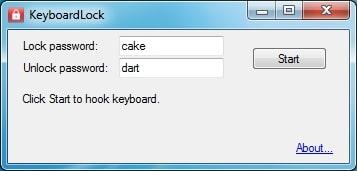

KeyboardLock

Una de las más populares es KeyboardLock, un sencillo programa que no requiere de instalación y que nos permite establecer una contraseña para bloquear el equipo.

Además, KeyBoardLock va a hacer que el ratón pierda todas sus funciones, es decir, a pesar de que se podrá mover, no se podrá hacer clic en ningún sitio con él por lo tanto, solo podremos desbloquearlo si tecleamos la contraseña que hemos elegido para bloquearlo. Como su propio nombre indica se bloquea el uso del teclado y del ratón y en consecuencia no se puede utilizar el equipo. También disponemos de una extensión para Google Chrome que cumple la misma función.

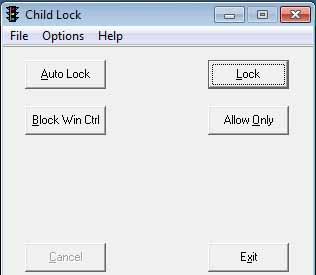

Child Lock

Otra herramienta similar es Child Lock. En esta ocasión, lo que hace esta aplicación es crear un acceso directo en nuestro escritorio para que al hacer clic sobre él se nos despliegue un menú con varias opciones.

Impide el uso del ratón y del teclado de forma correcta y es una aplicación compatible con Windows XP, Windows Vista, Windows 7 y Windows 8.1.

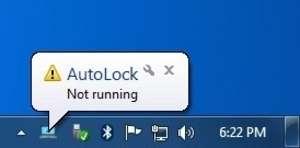

Auto Lock

Auto Lock se encarga de bloquear el ordenador automáticamente si no está activo durante 10 minutos, mientras que Lock bloquea el teclado y el ratón, aunque también lo podemos hacer con el atajo de teclado Mayúsculas+Alt+Fin.

También es posible bloquear las teclas Ctrl, Alt o Windows o dejar que únicamente se puedan usar esas teclas de todo el teclado. Para desbloquearlo todo, lo único que hay que hacer es pulsar Mayúsculas+Alt+Inicio. No obstante, esta combinación de teclas la podemos personalizar desde la configuración dooe Child Lock.

Lock My PC

Lock My PC es otra de las herramientas más completas que podemos encontrar actualmente en la red. Se trata de una de las opciones que nos permiten evitar accesos no autorizados a nuestro ordenador. Un simple clic es más que suficiente para que la pantalla de nuestro ordenador se quede en negro, bloquee el ratón desactive la posibilidad de volver a su estado original con cualquier combinación de teclas en Windows.

Cuando queremos desbloquearlo, lo único que tenemos que hacer es introducir la contraseña correcta y, acto seguido, podremos utilizarlo con absoluta normalidad. Además, nos ofrece diferentes combinaciones para poder activarlo. Podemos fijar una combinación de teclas o configurarlo para que se ejecute al hacer clic sobre un icono.

Además, cuenta con la particularidad de que suele recibir actualizaciones bastante a menudo. Por lo que siempre vamos a tener las garantías de que nos encontramos con la última versión, asegurándonos el mejor rendimiento posible.

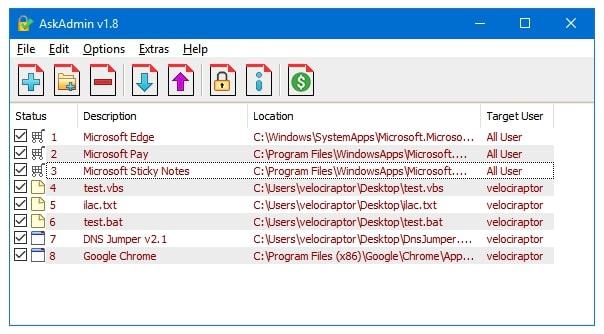

AskAdmin

También podemos usar AskAdmin una aplicación muy conocida que nos ayuda a bloquear las aplicaciones que nosotros consideremos. Solamente tenemos que añadir los archivos ejecutables de dichas aplicaciones y el programa ya se ocupara del resto.

Podemos bloquear el acceso a lo que queramos, no solo aplicaciones, sino también al contenido de carpetas o la apertura, edición o reproducción de cualquier tipo de archivo. Es una aplicación ideal para ordenadores compartidos en el trabajo o cuando quieres proteger a tus hijos de contenido inapropiado.

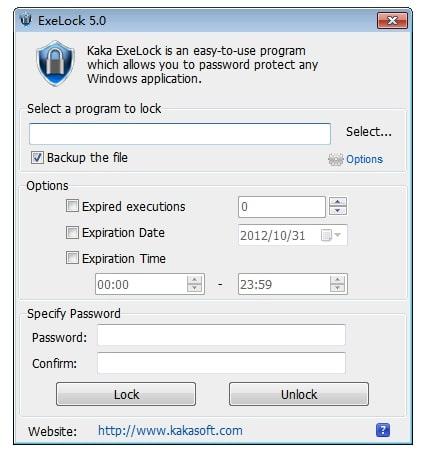

Kaka ExeLock-Password Protect

En este mismo sentido se mueve Kaka ExeLock-Password Protect, puesto que podremos poner una contraseña de acceso a la aplicación que nosotros estimemos. Podemos considerarla incluso como un servicio adicional al que hemos descrito anteriormente.

Gracias su algoritmo modifica el archivo ejecutable de una aplicación para que hasta que no introduzcamos bien la contraseña no se podrá acceder al mismo. Por eso es sumamente importante no olvidar la contraseña o tenerla bien apuntaba, no sea que se convierta este software en un arma de doble filo para nosotros.

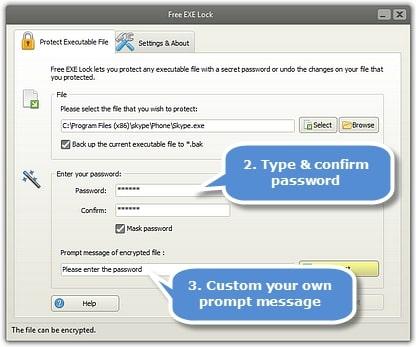

Free EXE Lock

En este sentido no es el único programa que realiza la tarea de poner una contraseña para ejecutar otro software de nuestro ordenador, ya que tenemos Free EXE Lock como alternativa por si la anterior de la que os hemos hablado no os acaba de convencer. Es fácil de utilizar y, al igual que Kaka ExeLock-Password Protect, también debemos tener muy clara cuál es la contraseña que ponemos, ya que dependemos de ella para abrir las aplicaciones que hayamos colocado en este bloqueador.

Podemos elegir entre varios sistemas de encriptado para proteger con contraseña cualquier programa ejecutable, además realiza copias de seguridad de todos los programas encriptados por si se produce algún error en el proceso.

Bloquear el PC con un pendrive

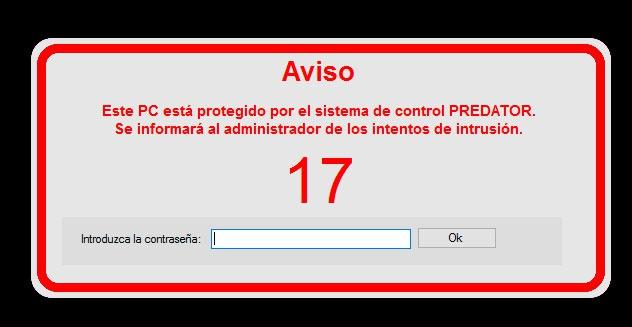

Otra manera bastante peculiar de bloquear el ordenador sin tener que apagarlo para evitar que alguien lo pueda usar, es utilizar un pendrive. Es decir, podemos convertir cualquier pendrive en la llave para bloquear y desbloquear nuestro equipo. Para ello, vamos a deber tener un pendrive y descargar la aplicación Predator. Una vez descargada, ejecutamos el programa en nuestro PC y a continuación, lo primero que nos va a solicitar es que indiquemos una contraseña y conectemos la memoria usb o pendrive al equipo.

Este sistema nos ofrece la ventaja de poder asegurarnos que el ordenador no se va a poder desbloquear sin nuestra presencia. La llave de acceso es la unidad USB que está en nuestro poder, por lo que mientras protejamos físicamente el pendrive el ordenador estará protegido, en este caso nadie podrá adivinar o acceder a nuestra contraseña sin robarnos el USB.

Debemos asegurarnos de seleccionar la unidad que corresponde con nuestro pendrive antes de pulsar en Ok. Una vez hecho esto, veremos cómo se nos muestra una notificación indicando que Predator ya ha iniciado la monitorización de nuestro ordenador.

A partir de ese momento, cada 30 segundos comprobará que el pendrive está conectado al PC y en caso de que detecte que ha sido desconectado, automáticamente va a bloquear el ordenador. Para desbloquearlo, lo único que tenemos que hacer es indicar la contraseña que hemos indicado previamente o conectar de nuevo el pendrive la PC y se desbloqueará el equipo automáticamente. Desde este enlace puedes conocer más a fondo como funciona Predator y otras aplicaciones para bloquear el ordenador sin necesidad de apagarlo alternativas a Predator.

Predator se puede descargar directamente desde su página web con un periodo de prueba gratuito de 10 días que te permitirá evaluar el programa para decidir si quieres adquirir la aplicación. La edición Home tiene un precio de 10 dólares (no tiene soporte técnico), Predator Professional Edition sin soporte técnico cuesta 15 dólares y Predator Professional Edition con soporte técnico durante un año cuesta 30 dólares. Predator está disponible para Windows XP SP3 (solo versión de 32 Bits), Windows Vista (32 Bits y 64 Bits), Windows Server 2003 y 2008 (32 Bits y 64 Bits), Windows 7 (32 Bits y 64 Bits), Windows 8 y 8.1 (32 Bits y 64 Bits) y Windows 10 (32 Bits y 64 Bits).