Una de las recomendaciones cuando realizamos algún tipo de transacción a través de Internet, es fijarse en que la web utilice un protocolo seguro de comunicaciones para que nuestros datos viajen de forma segura y no puedan ser capturados por aquellos amigos de lo ajeno.

Sin embargo, según se acaba de dar a conocer, se ha detectado una vulnerabilidad en OpenSSL que afecta a los servidores que utilizan el protocolo criptográfico SSLv2, cuyo objetivo es proporcionar comunicaciones seguras a través de Internet, y que podría estar afectando a más de 11 millones de sitios web y servicios de correo electrónico protegidos por el protocolo de seguridad de capa de transporte o TLS.

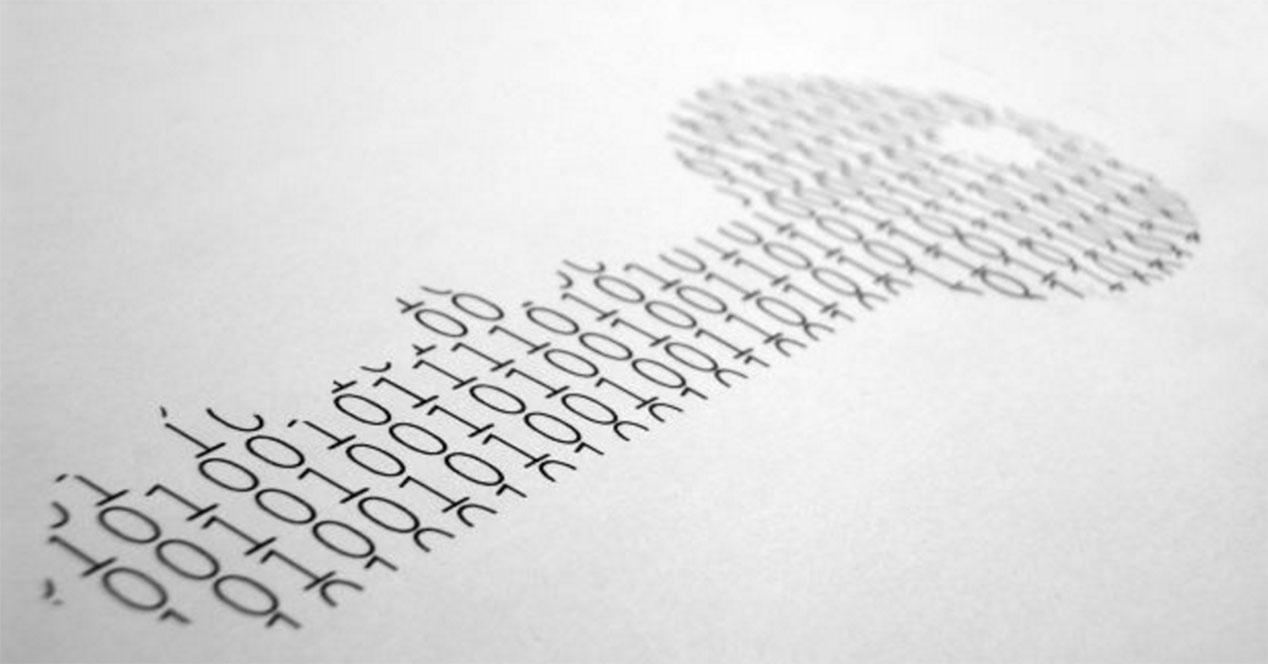

Estos sitios son vulnerables al ataque de descifrado Drown Attack, que es capaz de descifrar las claves RSA que viajan entre el usuario y el servidor. Por lo tanto, estamos hablando de que esta vulnerabilidad, que estaría afectando a más del 33% de los servidores, estaría provocando que con este ataque las comunicaciones HTTPS serían fácilmente descifradas con el riesgo que conlleva.

Entre los sitios más populares vulnerables a este tipo de ataques se encuentran Yahoo, Alibaba, Weibo, BuzzFeed, Weather.com, Flickr o Samsung. Esta vulnerabilidad ha sido revelada como parte de una actualización de las herramientas OpenSSL a día de hoy y está provocando que este tipo de ataques sean capaces de descifrar las conexiones HTTPS mediante el envío de paquetes especialmente diseñados para este tipo de servidores. Pero si además comparten certificado con otro servidor el riesgo aumenta porque están expuestos también a cualquier ataque Man-in-the_Middle.

Por lo tanto, el ataque va contra las comunicaciones TLS que se basan en el cifrado RSA que permiten que el atacante pueda descifrar una conexión aparentemente segura mediante el uso repetido de conexiones SSLv2 a un servidor y con las que el atacante va a ir consiguiendo información sobre las claves de cifrado poco a poco hasta que éstas sean descifradas por completo.

Aunque parece que ya se ha liberado un parche para solucionar el problema, hasta estar seguros de que ha sido aplicado en todos los sitios afectados por esta vulnerabilidad, es recomendable mantener la precaución al hacer uso de ellos. Para conocer los sitios afectados, recomendamos que visites el sitio web que muestra información de Drown Attack donde se muestra un listado de los sitios más famosos afectados.