Abrir puertos de un router es algo que buscan miles de usuarios todos los días. Aunque por seguridad lo mejor es tenerlos cerrados si no sabemos lo que estamos haciendo, muchas aplicaciones requieren abrir los puertos para su buen funcionamiento. Esto ocurre a la hora de jugar online con nuestra consola o para descargar archivos de Internet con algún programa P2P. Sin embargo, acabamos de conocer que la mayor parte de usuarios pueden estar más seguros y librarse de la mayoría de los ciberataques con sólo tener cerrados 3 puertos.

Los 3 puertos que no debes abrir en el router para estar seguro

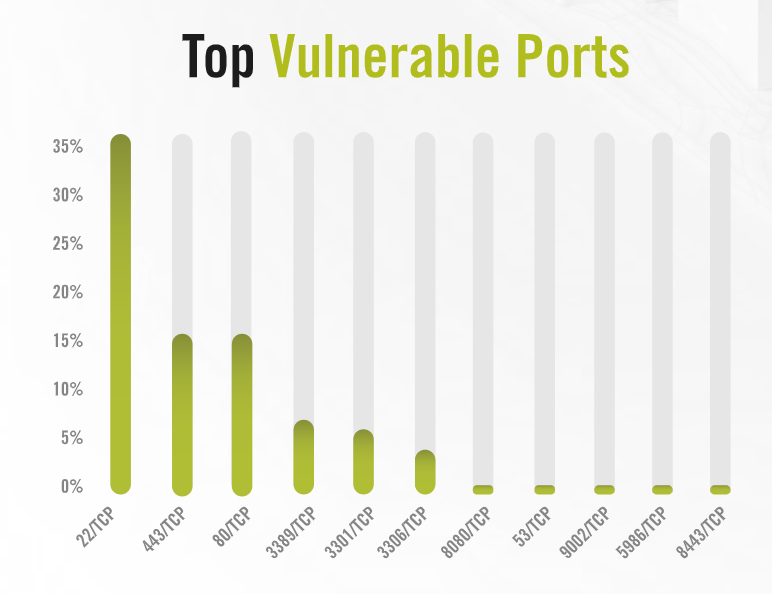

Analizando más de 130.000 ataques y 4.000 clientes de la compañía de seguridad Alert Logic ha sido posible llegar a una interesante conclusión que nos va a venir muy bien conocer. Según este informa de seguridad, existen tres puertos que “se llevan” la inmensa mayoría de los ataques realizados por Internet. Según el estudio, estos puertos son:

- 22 – SSH (Secure Shell)

- 80 – HTTP (Hypertext Transfer Protocol)

- 443 – HTTPS (Hypertext Transfer Protocol Secure)

El 65% de los ataques se producen utilizando estos puertos. En cuarto lugar, encontramos el puerto utilizado para Windows Remote Desktop Protocol (RDP) o Escritorio remoto. Este puerto, el 3389, ha escalado hasta esa posición debido a algunos fallos de seguridad detectados este mismo año. Hablamos de GoldBrute, el ejército de bots que está escaneando Internet aprovechando BlueKeep, un fallo crítico que fue parcheado en mayo.

El resto de los puertos vulnerables por orden son: 3301, 3306, 8080, 53, 9002, 5986 y 8443. En este caso hablamos de puertos TCP. En el caso de FTP o File Transfer Protocol, los puertos 20 y 21 también han sido catalogados como peligrosos, detectándose miles de impresoras, cámaras y otros dispositivos vulnerables.

La compañía recomienda mantener cerrados todos estos puertos para máxima seguridad. En caso de necesitar abrir alguno de ellos para determinados servicios, debemos mantener actualizado el router, el software del sistema y todas las aplicaciones que utilicemos. En caso de existir vulnerabilidades, las actualizaciones pueden salvarnos la vida y es aconsejable reiniciar el router de vez en cuando.

Desactualización y sistemas desfasados, otro riesgo para la seguridad

En otro orden de cosas, la compañía de seguridad ha recalcado que los sistemas operativos desactualizados también son un riesgo. El 66% de los ordenadores analizados tienen Windows 7, sistema que se queda sin actualizaciones de seguridad el 14 de enero de 2020. Para más inri, aún se han detectado ordenadores con Windows XP, sin soporte desde 2014, o Windows NT, desactualizado desde hace años. En el mundo Linux, tenemos a casi la mitad de los usuarios con la versión 2.6, sin soporte desde hace 3 años y con 65 vulnerabilidades conocidas.

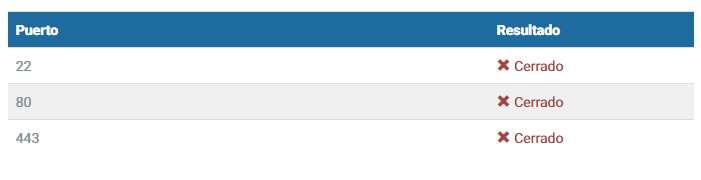

Por todo ello, os emplazamos a esta herramienta para comprobar los puertos abiertos. Podemos hacerlo por aplicaciones, por un puerto en concreto, por varios puertos o rango de puertos y por todos los puertos del ordenador. Una vez detectados los puertos abiertos, podemos cerrar estos puertos en caso de no tener que utilizarlos.