Encontrar una vulnerabilidad en un producto es algo bastante peligroso, pero lo es aún más cuando la vulnerabilidad se encuentra en el router y se le da control total a un atacante para que pueda interceptar nuestras comunicaciones a través de Internet. La última, descubierta por Kaspersky Lab, ha sido bautizada como Slingshot.

Slingshot: el ciberespionaje llega a los routers

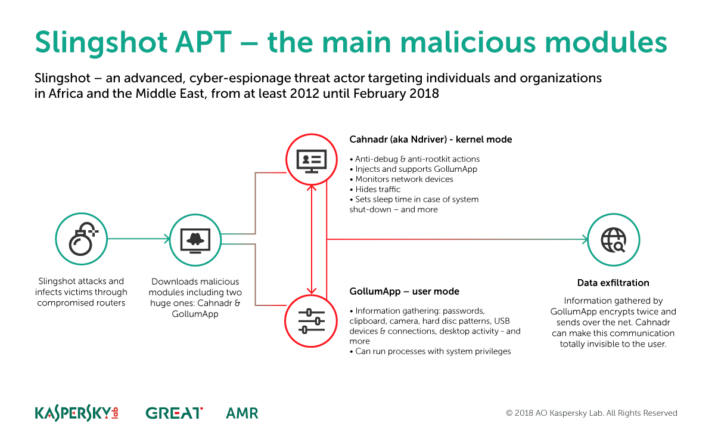

Slingshot es un peligroso malware que ha estado usándose en operaciones de ciberespionaje desde al menos 2012 hasta febrero de 2018. Lo que hace el malware es atacar e infectar routers vulnerables, llegando incluso a ejecutarse en modo kernel. Los investigadores afirman que Slingshot usa técnicas que no habían visto antes, como esconder su tráfico en paquetes de datos marcados de comunicaciones normales, las cuales podía interceptar sin dejar rastro.

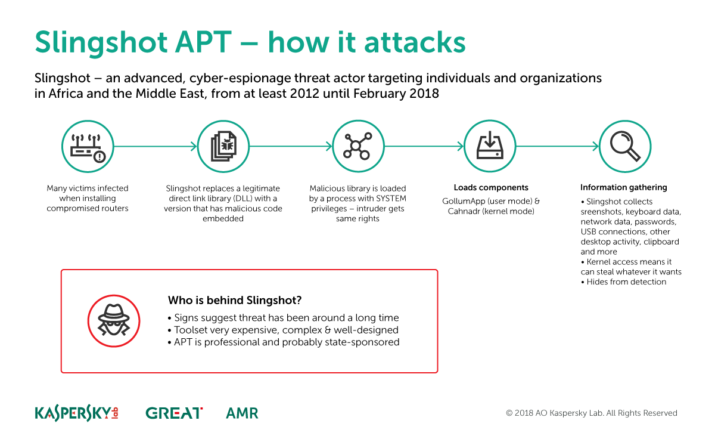

El descubrimiento se realizó de manera casual después de que los investigadores descubrieran un keylogger y crearan un sistema de detección a ver si aparecía en más sitios. Haciendo ese escaneo descubrieron un archivo llamado scesrv.dll, el cual parecía legítimo, pero realmente tenía código malicioso dentro. Esa librería se ejecutaba mediante services.exe con privilegios de sistema, por lo que tenía acceso completo al PC.

El objetivo inicial de Slingshot es el ciberespionaje, siendo capaz de hacer capturas de pantalla, recopilar pulsaciones de datos mediante un keylogger, analizar el tráfico de red, detectar conexiones de USB, acceso al portapapeles, y básicamente cualquier actividad del ordenador al tener acceso total al sistema.

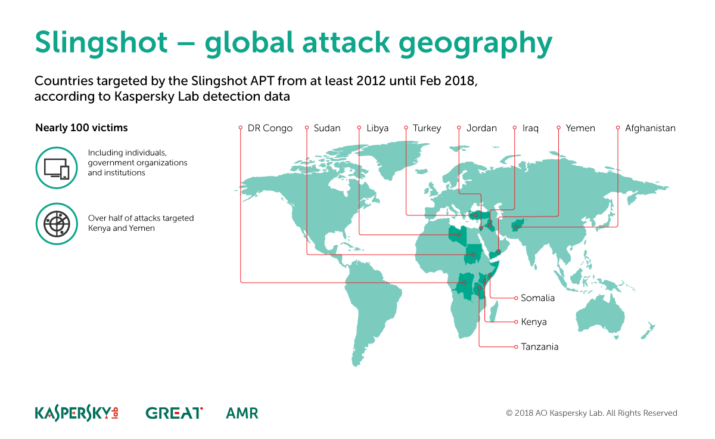

Afectó sobre todo a África y Oriente Medio durante 6 años

Una vez supieron detectar el código, empezaron a descubrir más víctimas que habían sido infectados a través del router. El malware actuaba como una puerta trasera y a su vez descargaba otros componentes maliciosos más peligrosos, los cuales se instalaban en el ordenador cuando se accedía a la página de gestión del router con 192.168.1.1. Estos componentes maliciosos adicionales eran complementarios, y se han bautizado como Cahnadr y GollumApp. Los investigadores todavía desconocen el vector de infección inicial del router.

Según las detecciones de Kaspersky, el malware y sus módulos han sido detectados en 100 dispositivos, de países de África y Oriente Medio; en concreto, Kenia, Yemen, Afganistán, Libia, Congo, Jordania, Turquía, Iraq, Sudán, Somalia y Tanzania. La mayoría de víctimas se detectaron en los dos primeros países, y sobre todo fueron personas individuales las afectadas, aunque también hubo algún gobierno e institución.

Los routers afectados parecen ser los de la compañía MikroTic, con sede en Letonia. Sus usuarios deben actualizar de inmediato sus routers para protegerse, y la compañía ya no descarga nada del router al ordenador del usuario como media cautelar para evitar el ataque.