La ‘puerta de acceso’ a la Deep Web más conocida es Tor, pero existen alternativas como I2P y Hornet que utilizan un cifrado y enrutado del tráfico muy similar. Sin embargo, el Instituto Tecnológico de Massachusetts ha desarrollado un software que reduce el cifrado y peso de los archivos intercambiados e introduce tráfico basura para impedir el seguimiento de usuarios.

La Organización de las Naciones Unidas, en contra de recomendaciones como las del gobierno de Reino Unido, recientemente defendió la privacidad en Internet y la utilización de sistemas que la garanticen como VPN, servidores proxy y herramientas del estilo de Tor Browser. Y en este caso es el Instituto Tecnológico de Massachusetts el que ha vuelto a sacar la cara por la privacidad en la navegación por Internet lanzando Vuvuzela, una alternativa a Tor que sigue los mismos principios.

Para ocultar el origen de la conexión, es decir, la identidad del usuario que intercambia información con los servidores de Internet, Tor se sirve de nodos intermedios que descifran partes del paquete de datos hasta llegar al nodo final, que es el único capaz de descifrar todo el conjunto, pero utilizando su dirección IP en lugar de la original, la del usuario. Por su parte, Vuvuzela reduce este entramado con servidores de confianza.

Ruido en la conexión, la clave para proteger la privacidad

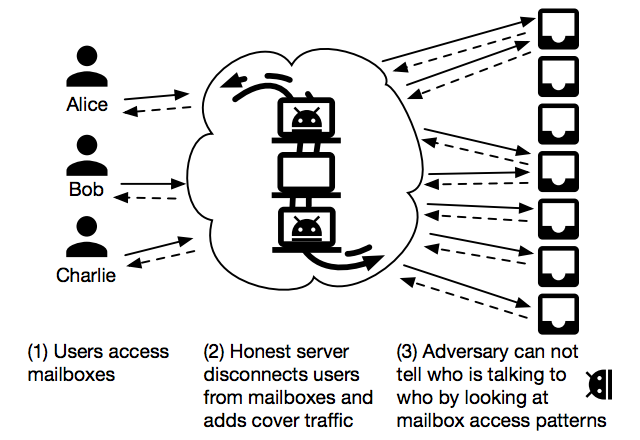

Manteniendo la conexión indirecta de la red Tor, Vuvuzela modifica esta propuesta por la introducción de conexiones con ruido. El usuario conecta con el servicio y envía un paquete, que pasa por una red de servidores que se encargan de generar ese tráfico con ruido. Una vez se ha generado ruido en el recorrido del paquete entre los varios servidores, el paquete finaliza almacenado en un buzón de estos servidores, y el receptor del mismo es notificado de que ha recibido un mensaje. Cuando el receptor del mensaje hace la solicitud de consulta, de nuevo se vuelve a generar tráfico aleatorio para impedir el rastreo.

La clave de esta estructura de tráfico es que se pretende implementar, directamente, en servicios de Internet. Es decir, no se propone un navegador web como Tor Browser, que tiene que ser descargado e instalado por los usuarios, sino que directamente se podría implementar en los servidores de grandes empresas para la protección de la información de los usuarios. De esta forma, se plantean servicios de mensajería y correo electrónico mucho más seguros, pero sin necesidad de utilizar navegadores web especiales.