Pues resulta que así es, el navegador Tor de nuevo está en peligro por espías cuya única intención es inmiscuirse en la red de los demás y obtener información.

En este caso, un equipo de investigadores de seguridad del Instituto de Tecnología de Massachusetts (MIT) han desarrollado una serie de ataques que se pueden utilizar para desenmascarar servicios ocultos utilizados por usuarios de Tor en la Deep Web con un alto grado de precisión. Hay que tener en cuenta que esta red está siendo utilizada por periodistas, hackers, ciudadanos que viven bajo regímenes represivos o por delincuentes para navegar por Internet de forma anónima. De este modo una gran cantidad de nodos y enlaces en la red Tor se utilizan para enmascarar a sus usuarios, por lo que su seguimiento es sumamente complicado.

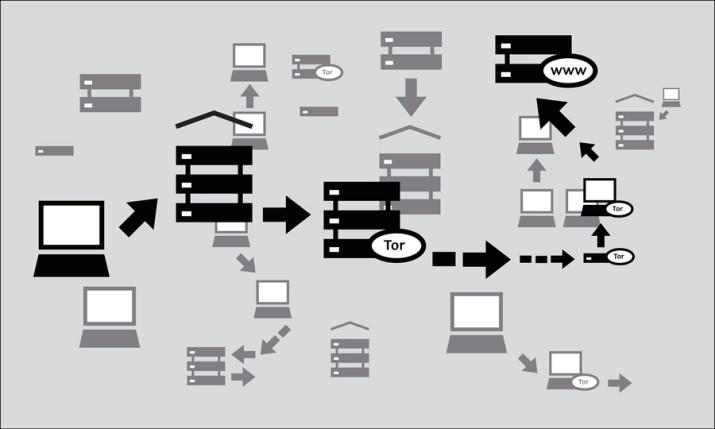

Cualquier usuario, al realizar una conexión a Tor, esta se cifra y se dirige a través del llamado «circuito». La petición llega primero a un nodo de entrada, también conocido como «guardia» que conoce la dirección IP real del usuario y luego pasa a través de otros nodos en este camino y remata la navegación a través de los nodos de salida. Sin embargo en algunos casos un atacante podría controlar pasivamente el tráfico de Tor para averiguar servicios ocultos visitados por un usuario e incluso revelar los servidores de sitios en la red Tor hosting.

Por todo ello recientemente el equipo de seguridad del MIT y el Instituto de Investigación Informática Qatar afirmaron que encontrar una nueva vulnerabilidad en la «guardia» o puerta de entrada de Tor puede ser usada para detectar si un usuario está accediendo a uno de los servicios ocultos de la red. Estas puertas de entrada podrían disfrazarse y los paquetes del usuario podrían viajar a través de la red de manera maliciosa, algo que ha descrito como «circuito de huellas dactilares».

Han calculado que estos ataques pasivos podrían desenmascarar a usuarios de Tor con un 88 % de precisión, todo ello sin ni siquiera descifrar el tráfico de Tor. Gracias a este sistema no sólo se rastrean las huellas de los usuarios en la red, sino que también revela qué servicios ocultos usaron mediante el análisis de los datos de tráfico y el patrón de los paquetes de datos.

Según declaraciones del equipo «Tor muestra patrones de tráfico que permiten al atacante identificar y relacionar los nodos involucrados en la comunicación con servicios ocultos,

por lo que en lugar de vigilar todos ellos, que puede ser costoso, el primer paso de esta estrategia es identificar los nodos sospechosos y de confianza para reducir el problema a los servicios ocultos.»

El líder del proyecto Tor, Roger Dingledine, plantea una pregunta a los investigadores acerca de la autenticidad en la precisión que la técnica de «huellas dactilares» ofrece. Con todo y con ello, cierto es que con el tiempo y las violaciones que esta red está sufriendo constantemente, parece que este fenómeno de la red Tor podría estar siendo muy perjudicado en cuanto a confianza, aunque no se descarta la aparición de una nueva red Tor en el futuro.